WebSocket的通信过程与实现方法详解(3)

进行通信

服务端解析 WebSocket 报文

Server 端接收到 Client 发来的报文需要进行解析

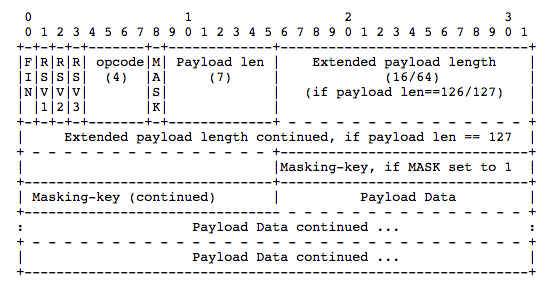

Client 包格式

FIN: 占 1bit

0:不是消息的最后一个分片

1:是消息的最后一个分片

RSV1, RSV2, RSV3:各占 1bit

一般情况下全为 0。当客户端、服务端协商采用 WebSocket 扩展时,这三个标志位可以非

0,且值的含义由扩展进行定义。如果出现非零的值,且并没有采用 WebSocket 扩展,连接出错。

Opcode: 4bit

%x0:表示一个延续帧。当 Opcode 为 0 时,表示本次数据传输采用了数据分片,当前收到的数据帧为其中一个数据分片;

%x1:表示这是一个文本帧(text frame);

%x2:表示这是一个二进制帧(binary frame);

%x3-7:保留的操作代码,用于后续定义的非控制帧;

%x8:表示连接断开;

%x9:表示这是一个心跳请求(ping);

%xA:表示这是一个心跳响应(pong);

%xB-F:保留的操作代码,用于后续定义的控制帧。

Mask: 1bit

表示是否要对数据载荷进行掩码异或操作。

0:否

1:是

Payload length: 7bit or (7 + 16)bit or (7 + 64)bit

表示数据载荷的长度

0~126:数据的长度等于该值;

126:后续 2 个字节代表一个 16 位的无符号整数,该无符号整数的值为数据的长度;

127:后续 8 个字节代表一个 64 位的无符号整数(最高位为 0),该无符号整数的值为数据的长度。

Masking-key: 0 or 4bytes

当 Mask 为 1,则携带了 4 字节的 Masking-key;

当 Mask 为 0,则没有 Masking-key。

掩码算法:按位做循环异或运算,先对该位的索引取模来获得 Masking-key 中对应的值 x,然后对该位与 x 做异或,从而得到真实的 byte 数据。

注意:掩码的作用并不是为了防止数据泄密,而是为了防止早期版本的协议中存在的代理缓存污染攻击(proxy cache poisoning attacks)等问题。

Payload Data: 载荷数据

解析 WebSocket 报文代码如下:

def read_msg(data):

logging.debug(data)

msg_len = data[1] & 127 # 数据载荷的长度

if msg_len == 126:

mask = data[4:8] # Mask 掩码

content = data[8:] # 消息内容

elif msg_len == 127:

mask = data[10:14]

content = data[14:]

else:

mask = data[2:6]

content = data[6:]

raw_str = '' # 解码后的内容

for i, d in enumerate(content):

raw_str += chr(d ^ mask[i % 4])

return raw_str

内容版权声明:除非注明,否则皆为本站原创文章。