昨天,FireEye表示,他们已经发现了Triton恶意软件背后的黑客组织,该恶意软件最近用于影响一个未命名的“critical infrastructure”设施。此恶意软件旨在渗透到目标网络中并破坏其工业控制系统,并且经常用于发电厂和炼油厂以控制设施的运行。

Triton恶意软件攻击首先发生在2017年8月,在那里它用于对抗Suadi Arabia的Tasnee所拥有的石化工厂。研究人员认为,这次攻击的操作者必须自2014年以来一直活跃起来.GireEye还认为Triton攻击与俄罗斯政府拥有的莫斯科技术研究所有关。

Triton,也称为Trisis,专门针对特定类型的工业控制系统(ICS),即施耐德电气开发的Triconex安全仪表系统(SIS)控制器。

FireEye在2017年袭击事件后对Triton的第一次分析是,“恶意行为者利用Triton在关键基础设施设施中操纵工业安全系统,并无意中导致过程停工。”

FireEye还发布了一份报告,解释了威胁行为者在目标攻击生命周期的早期阶段所利用的自定义信息技术工具和策略。研究人员在他们的博客中表示,“本报告中的信息来自FireEye Mandiant进行的多次与TRITON相关的事件响应”。

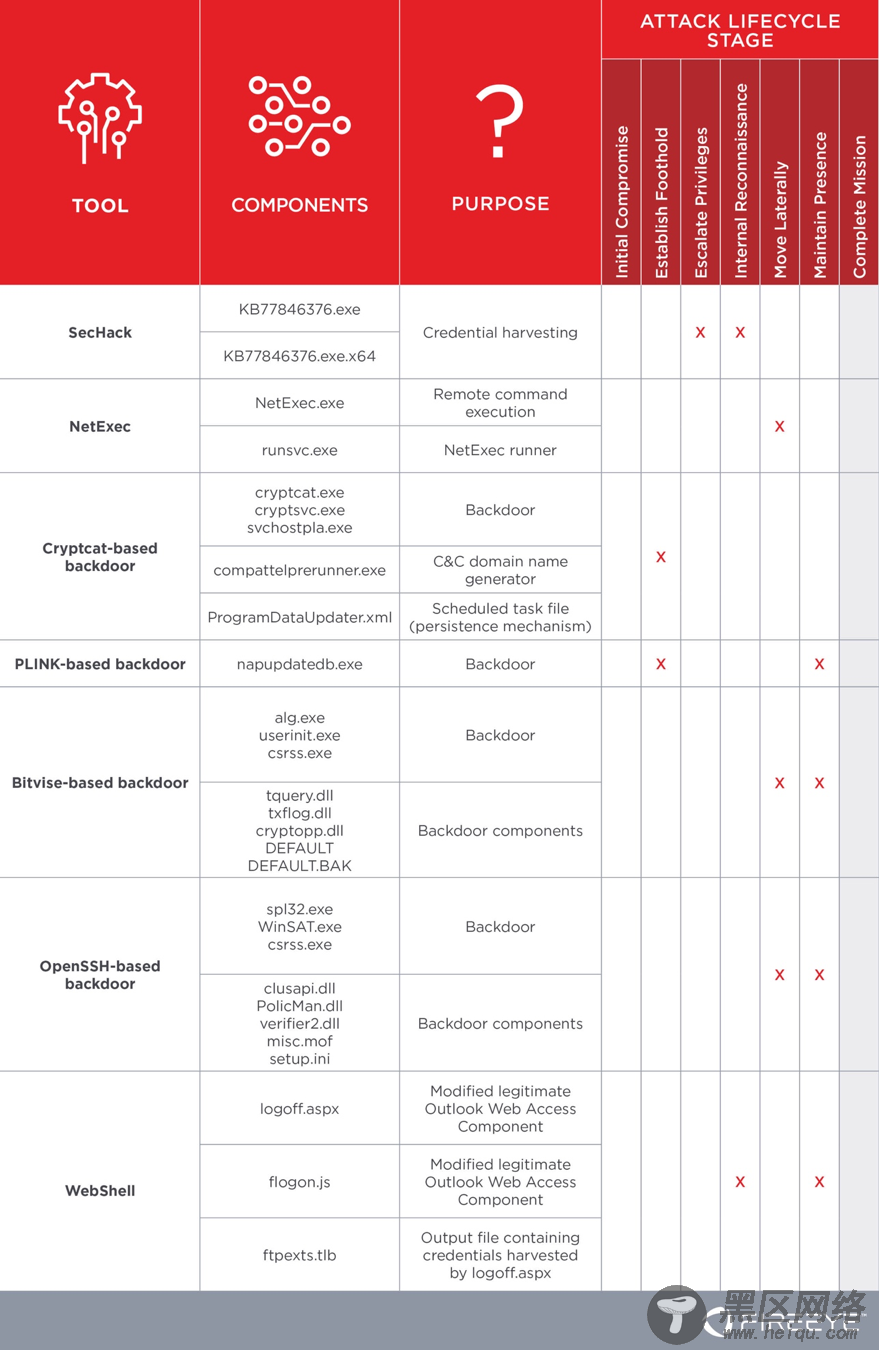

根据FireEye报告,威胁行为者利用了不同的自定义和商品入侵工具,包括SecHack,NetExec,WebShell等等。 “演员的自定义工具经常反映商品工具的功能,似乎是以反病毒逃避为重点开发的。该小组经常利用自定义工具,因为他们似乎正在努力应对反病毒检测,或者处于入侵的关键阶段(例如,他们在获得对工程工作站的访问权之前就转向了IT和OT DMZ中的自定义后门),研究人员在他们的报告中提到

该报告进一步提到,“在企业网络上建立起初的立足点后,TRITON演员将大部分精力集中在获取OT网络上。他们使用的大多数攻击工具都集中在网络侦察,横向移动以及维持目标环境中的存在。“

入侵者还使用了其他几种混淆方法,包括:

重命名文件使其看起来像合法文件;

在Outlook Exchange服务器上植入webshells;

依靠加密的基于SSH的隧道来传输工具和远程命令执行;

定期删除丢弃的攻击文件,执行日志和其他文件;

使用合法用户或处理器使用较少的多个暂存文件夹和目录。