-sF,TCP FIN 扫描:开放的端口会忽略这种数据包,关闭的端口会响应 RST 数据包。许多防火墙只对 SYN 数据包进行简单过滤,而忽略其他形式的 TCP 攻击包。这种类型的扫描可间接检测防火墙的健壮性。

-sU,UDP 扫描:探测目标主机提供哪些 UDP 服务,UDP 扫描的速度会比较慢。

-sP,ICMP 扫描:类似 ping 检测,快速判断目标主机是否存活的,不做其他扫描。

-P0,跳过 ping 检测:这种方式认为所有的目标主机是存活的,当对方不响应ICMP请求时,使用这种方式可以避免因无法 ping 通而放弃扫描。

示例

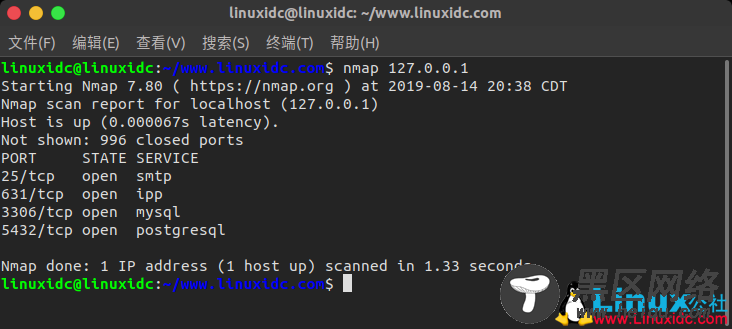

*针对本机进行扫描,检测开放了哪些常用的TCP端口、UDP端口

linuxidc@linuxidc:~/www.linuxidc.com$ nmap 127.0.0.1

Starting Nmap 7.80 ( https://nmap.org ) at 2019-08-14 20:38 CDT

Nmap scan report for localhost (127.0.0.1)

Host is up (0.000067s latency).

Not shown: 996 closed ports

PORT STATE SERVICE

25/tcp open smtp

631/tcp open ipp

3306/tcp open MySQL

5432/tcp open postgresql

Nmap done: 1 IP address (1 host up) scanned in 1.33 seconds

如下图:

在扫描结果中,STATE列若为 open 则表示开放状态,为 filtered 表示可能被防火墙过滤,为 closed 表示端口为关闭状态。

*检测 192.168.10.0/24 网段中哪些主机提供FTP服务

nmap -p 21 192.168.10.0/24

*快速检测192.168.10.0/24网段中有哪些存活主机(能 ping 通)

nmap -n -sP 192.168.10.0/24

*检测IP地址位于192.168.10.100~200 的主机是否开启文件共享

nmap -p 139,445 192.168.10.100-200

下面,nmap工具的基本用法:

扫描特定主机:#nmap 192.168.1.2

扫描整个子网:#nmap 192.168.1.1/24

扫描多个目标:#nmap 192.168.1.2 192.168.1.5

扫描一个范围内主机:#nmap 192.168.1.1-100 (扫描IP地址为192.168.1.1-192.168.1.100内的所有主机)

向目标发送两个ping数据包:#nmap -sn -PE -c 2 --send-ip 192.168.1.1

Linux公社的RSS地址:https://www.linuxidc.com/rssFeed.aspx