苹果的 Mac OS X 有一项“Find My Mac”的防盗功能,开启这项功能后用户可以通过自己的 iOS 鼠标远程锁定 Mac 机器,只有输入正确的 4 位 PIN 后才能对机器解锁。苹果的安全机制是如果 1 分钟内输入的 PIN 不正确,系统会再次锁定机器,用户之后等待一段时间之后才能再次输入;如果机器被连续锁定了 5 次之后,下一次尝试必须等待 5 分钟。

但是在硬件能力早已日新月异的今天,只有 4 位的 PIN 码显然是不安全的。据 neowin报道,Github 的一位名为 Knoy 的用户弄出了一个暴力破解程序 iCloudHacker,这个用 Arduino 代码写出来的只有 70 行左右的程序可以绕过苹果的安全控制并以暴力的方式破解掉 PIN 码。Knoy 称自己已经在 2010 及 2013 版的 13”MacBooks 上测试成功。

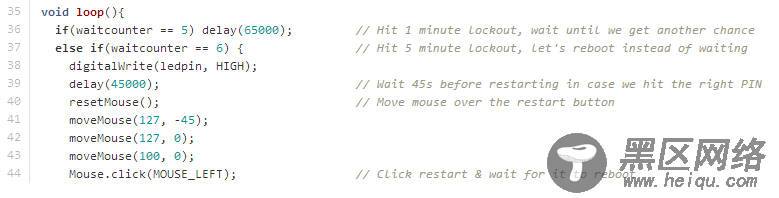

启动之后程序首先会用 5 秒的时间等待 WiFi 弹窗出来,然后移动鼠标来关闭 WiFi。接下来就是遍历各种 PIN 的可能组合,如果在 5 次锁定之内暴力破解仍未找出 PIN 码,程序不会等上 5 分钟直到可以再次尝试输入,而是模拟鼠标操作直接让机器重新启动然后接着暴力破解。从而保证程序能尽可能快地进行破解。

据 Knoy 在程序注释中说,其最长的破解时间是 60 小时。但那是在没有进行优化的情况下的结果,根据Datagenetics对 PIN 码的研究,一半的 PIN 码组合只需 426 次即可破解,再加上很多用户经常会使用一些非常弱智的密码(如“1234”),所以该破解所需的时间也许要短得多。

为了修复 SSL 连接认证的安全漏洞,苹果最近才放出 iOS 7.0.6 和 iOS 6.1.6 更新。如果这个漏洞属实,苹果又得忙了。