P2P通信软件组件iLnkP2P存在严重的安全漏洞。黑客可以劫持并访问近200万个物联网设备并对其进行远程控制。 P2P软件组件iLnkP2P部署在数百万个物联网设备上。 iLnkP2P用于安全摄像头和网络摄像头,监视器,智能门铃和数字视频录像机。攻击者可以利用漏洞窃听,窃取密码和远程攻击。

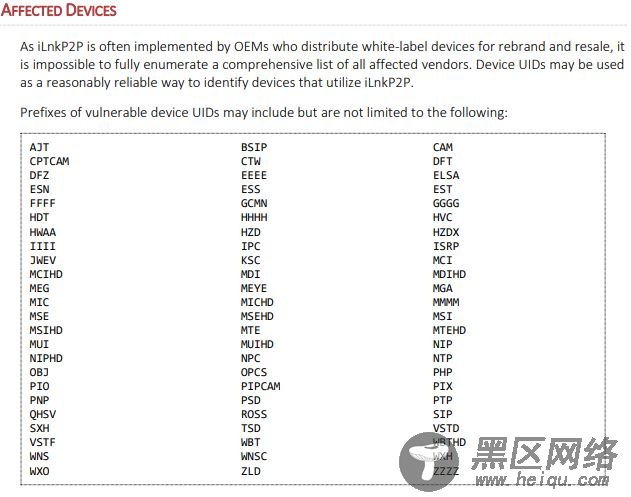

发现漏洞的研究员Paul Marrapese表示,该漏洞影响了全球200万台物联网设备,包括HiChip,TENVIS,SV3C,VStarcam,Wanscam,NEO Coolcam,Sricam,EyeSight和HVCAM。由于iLnkP2P用于多个品牌的物联网设备,因此很难识别易受攻击的设备,但可以使用特定的序列号(UID)来识别这些易受攻击的设备。

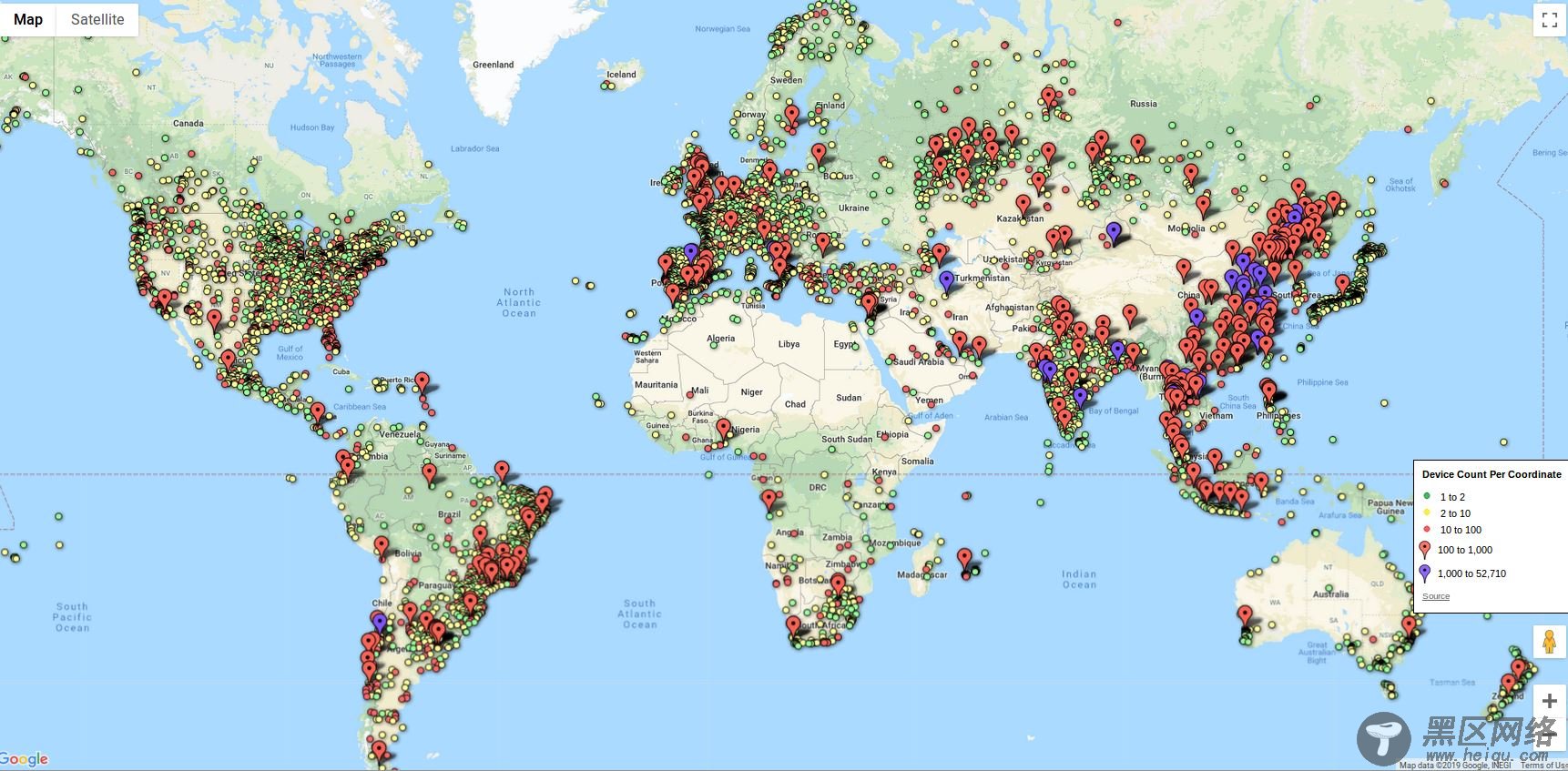

图片:krebsonsecurity

研究人员表示,每个ID在开头都有一个独特的字母前缀,用于标识生产该设备的制造商,许多公司都有白色标记的设备,其中包括iLnkP2P软件。具有以下前缀的设备容易受到攻击。

据报道,39%的易受攻击的物联网产品在中国,19%在欧洲,7%在美国。研究人员通知了一些设备供应商,但他们没有收到回应。

CVE-2019-11219是iLnkP2P中的枚举漏洞,允许攻击者快速发现在线设备。 CVE-2019-11220是指iLnkP2P身份验证漏洞,它允许攻击者拦截设备的连接,执行中间人攻击并远程控制设备。

2019年5月6日云霓公司法人代表,iLnkP2P的开发者,关于这起事件的回应如下:

1.iLnkP2P是一套用于远程连接并提供高效点到点访问的通信协议,因其高效易用被广泛使用于互联网低成本数据交换包括即时音视频通信、智能机器人、网络摄像机等产品形态,它的主要特点是易连接、低运营成本和私密通信。iLnkP2P致力于并强调高效通信,是一个通信组件,除了协议本身对节点合法性进行保证之外的安全问题,接入该组件的产品安全应由组成产品功能的其它组件(安全组件)负责。

2.作为通信协议,iLnkP2P无法检查所传输数据的各类属性,包括是否为敏感数据,但作为一个p2p协议,它保证数据仅在两个节点或者加上合法的转发节点之间传输,转发节点因功能设计,不留存任何数据以保证通信的私密安全。

3.iLnkP2P2012年由最初用于游戏外挂实时通信重写以适应嵌入式资源敏感产品,用于原公司欧杰特自有IPC掇像机解决方案,强调消费而非专业安防应用,为p2p通信在IPC行业的应用作出了开拓性的贡献,其后更多p2p平台得以在IPC行业应用。2014年成立云霓科技脱离方案公司主推p2p技术服务,这个过程中,iLnkP2P一直在发展改进。包括率先移值到实时系统,包括freertos、rtthread和liteos等,集成提供跨平台支持和简单和私有加密接口。

4.P2P通信是针对ipv4协议本身安全漏洞的一种通信应用,开发者在网络游戏、通信领域和信息安全领域有数十年以上的从业经验,2004年至2006年参与信产部信息安全全国巡讲数十堂以上的授课,开发和参与开发包括“加密技术安全应用”、“数据安全”、“计算机调查与安全取证”等专题,并参入编写了中等职教“计算机信息安全”教材,所开发的软件除了这套应用较为广泛的iLnkP2P之外,还有其它包括全套低功设备固件、应用平台(iLnkBIZ)和配套APP及中间件等。作为资深的网络通信和信息安全从业人员,对于安全问题有深刻认识。故此,在服务于方案商接入iLnkP2P通信组件时,均强调并有多个文档说明关于p2p应用场景、网络环境等。

5.P2P目前的应用仍是一个小众市场,专业安防自有更为安全和适应行业要求的监控平台,目前iLnkP2P的应用是在消费类个人与家店网络音视频领域,即便如此,iLnkP2P仍在不断改进并提升可能的应用场景更多一些安全措施,但作为产品一个组件,它无法为产品安全负责,它需要做到的是,不阻碍产品安全组件的应用。

在以上iLnkP2P通信协议功能与特点的基础上,说明如下:

1.关于ID易于枚举、设备易于发现。这是iLnkP2P的正常功能,设备初次上线需要配置,正是通过搜索发现添加这个过程来实现的,但是仅限于局域网。如果有公司检查到互联网跨网络通搜索发现到集成了iLnkP2P的设备,云霓对此负责。