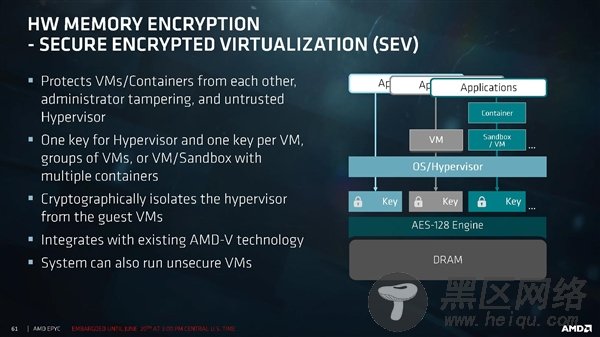

今年初,Google的一位研究人员发现,AMD EPYC霄龙处理器内的安全加密虚拟化(SEV)中存在安全漏洞,能让攻击者获取安全密钥,进而访问原本被隔离的虚拟机。霄龙处理器的SEV功能可以让一个系统上的多个虚拟机彼此完全隔离,同时使用椭圆曲线算法,从硬件层面生成不同的加密密钥,确保每一个虚拟机都有自己独立的安全保护。

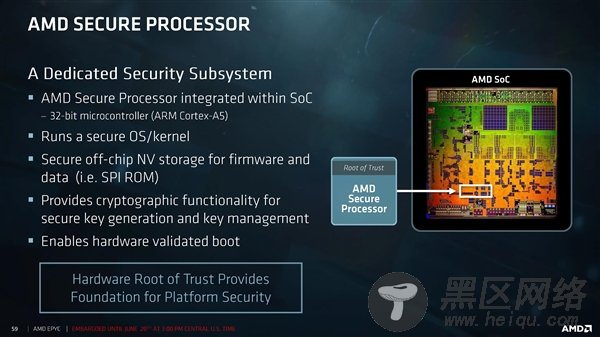

为此,霄龙处理器内嵌了一个PSP平台安全处理器,基于ARM Cortex内核。

今年2月19日,上述漏洞被首先反馈给AMD,四天后AMD确认了此漏洞,Google也随即提供了概念验证攻击代码。

不过,AMD的修复过程有些曲折,5月13日的时候申请延迟30天公开此漏洞,6月4日发布了0.17 Build 22版修复代码后,又申请再次延期7天。

直到6月25日,这个漏洞的细节才被公开,不过此时AMD已经完成了修复,霄龙用户升级固件即可。

Linux公社的RSS地址:https://www.linuxidc.com/rssFeed.aspx