安全研究员Dominik Penner在Linux KDE桌面环境中披露了一个0-day漏洞(零日漏洞)。根据Dominik的说法,此漏洞存在于KDE v4和v5版本中,它允许在打开文件夹或将压缩文件夹解压缩到桌面时执行嵌入.desktop和.directory文件中的命令。

.desktop和.directory文件是freedesktop.org兼容桌面环境使用的配置文件,用于配置应用程序和文件夹的显示方式。 .desktop文件用于在KDE菜单中注册应用程序,.directory文件用于描述KDE应如何显示文件夹。

Dominik解释道:

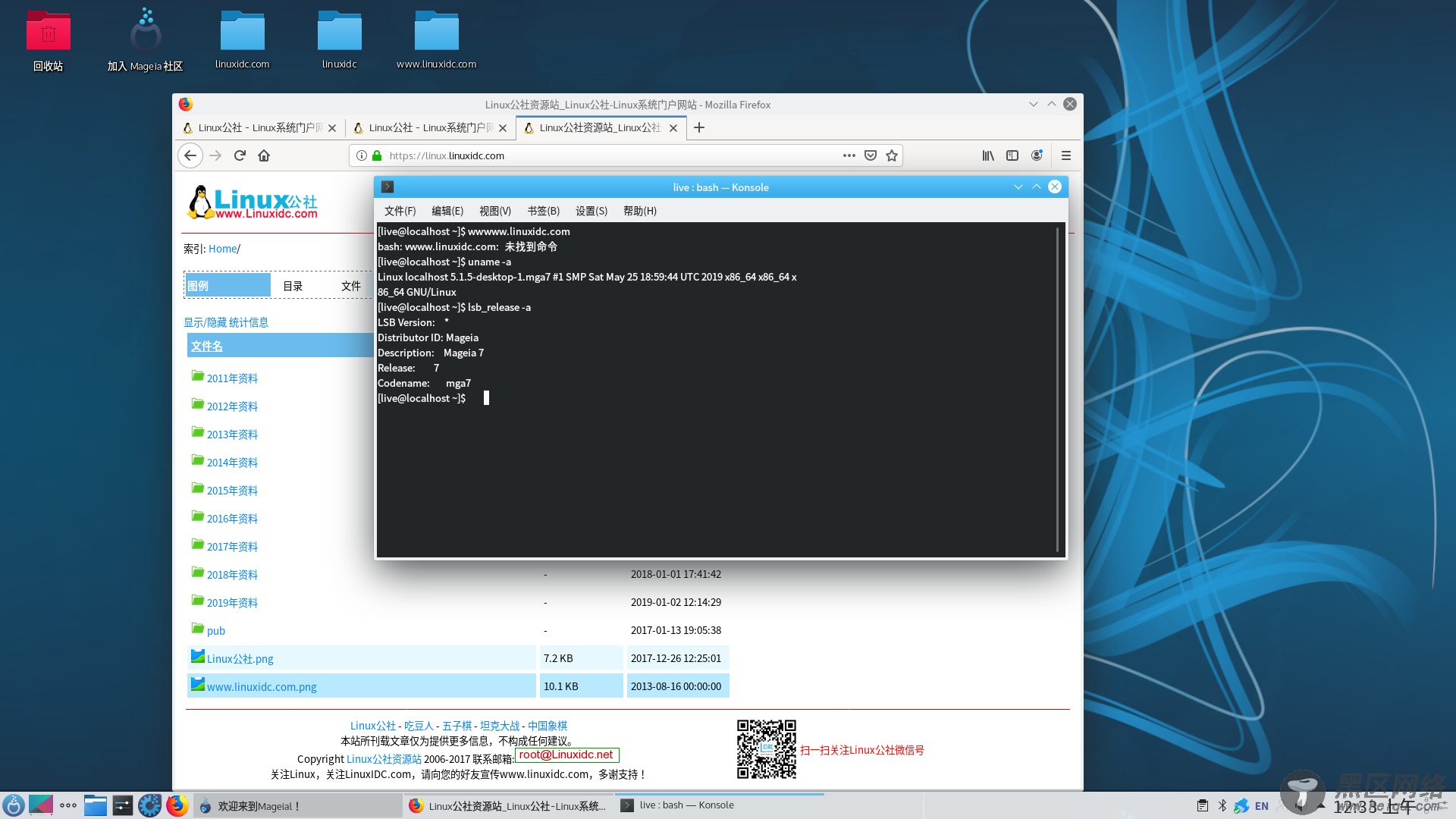

KDE 4/5很容易受到KDesktopFile类中的命令注入漏洞的影响。当实例化.desktop或.directory文件时,它通过KConfigGroup::readEntry()函数使用KConfigPrivate::expandString()来不安全地评估环境变量和shell扩展。使用特制的.desktop文件,只需在文件管理器中下载和查看文件,或通过将其链接拖放到文档或桌面中,就可以危及远程用户的安全。“

问题主要是KDE允许Shell扩展通过环境变量或执行命令动态生成字段的值。

它们使用与freedesktop规范相同的语法,但是因为它们也允许shell扩展(freedesktop不允许这样做),它是可利用的。它更像是一个设计缺陷,.desktop和.directory文件的配置语法应该与XDG(freedesktop)的规范一致。

是的,任何入口都可以注入。从理论上讲,这可以在许多其他领域中被利用,但最简单的方法是通过图标读取条目。

由于目前无法关闭KDE桌面的shell扩展以缓解此问题,因此Dominik建议用户检查每个.desktop或.directory文件并禁用所有动态条目。

Linux公社的RSS地址:https://www.linuxidc.com/rssFeed.aspx