来自PhpSecInfo项目网页(http://phpsec.org/projects/phpsecinfo/index.html):

PhpSecInfo提供了与phpinfo()函数相对应的机制,可报告关于PHP环境的安全信息,并提供改进的建议。它无法取代安全开发技巧,也不进行任何一种代码或应用程序审查,却是多层次安全方案中的一个实用工具。

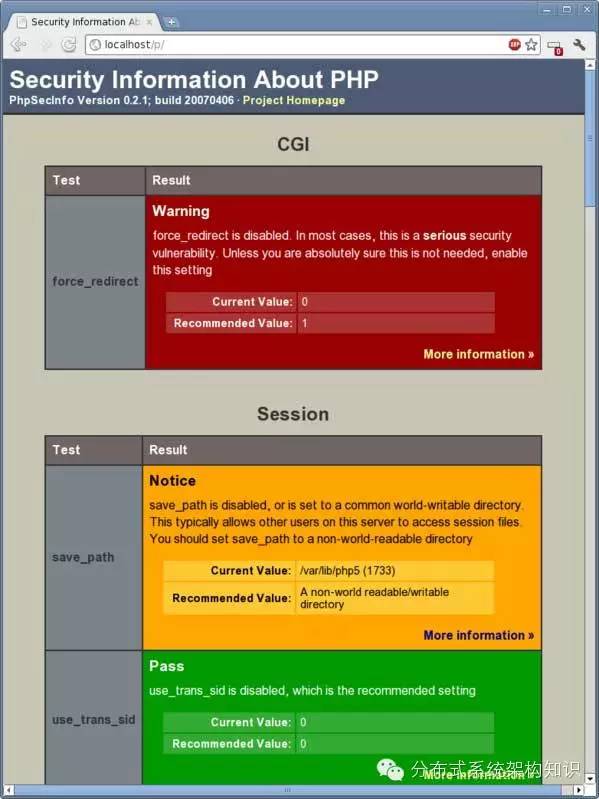

图2:关于PHP应用程序的安全信息

参阅Linux安全加固要点(http://www.cyberciti.biz/tips/linux-security.html),减少系统面临的攻击途径数量。

关于PHP后门的补充

你可能碰到过PHP脚本或所谓的常见后门,比如c99、c99madshell和r57等。后门php脚本其实就是一段隐藏的脚本,用于绕开所有的验证机制,根据需要访问你的服务器。攻击者安装它的目的是,访问你的服务器,同时又企图不被发现。误用的PHP脚本(或其他任何CGI脚本)通常允许添加钻Web浏览器中安全漏洞空子的代码。攻击者可以使用这种被钻空子的安全漏洞,上传后门外壳程序,从而让攻击者能够获得许多功能,比如:

下载文件

上传文件

安装rootkit

设置垃圾邮件服务器/中继服务器

设置代理服务器,隐匿行踪

控制服务器

控制数据库服务器

窃取所有信息

删除所有信息和数据库

打开TCP/UDP端口及更多端口

要点:该如何找出PHP后门?

可以使用Unix/Linux grep命令,搜索c99或r57外壳:

# grep -iR 'c99' /var/www/html/ # grep -iR 'r57' /var/www/html/ # find /var/www/html/ -name \*.php -type f -print0 | xargs -0 grep c99 # grep -RPn "(passthru|shell_exec|system|base64_decode|fopen|fclose|eval)" /var/www/html/