This specifies the file to read the private key from. It also accepts PKCS#8 format private keys for PEM format files. 这是指定读取的私钥在哪,也支持PKCS#8格式的私钥,PEM格式的文件。

-out

This specifies the output filename to write to or standard output by default 指定输出文件名

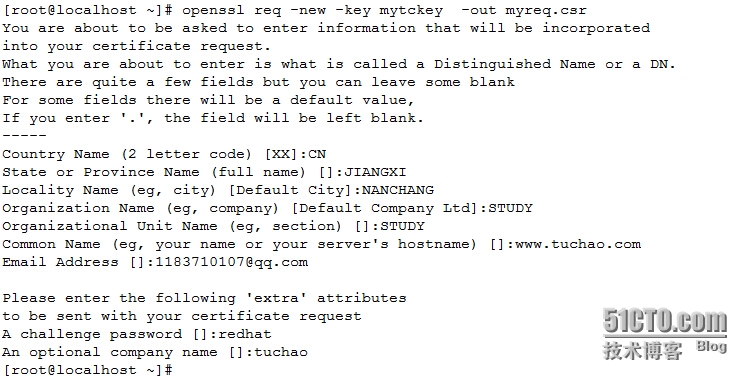

开始制作:

# openssl req -new -key mytckey -out myreq.csr

接下来要输入所在国家,省份,城市,部门等信息。

这就创建好了一个证书的签署请求。

CA才可以签署证书

所以我们现在来看下,如何自建CA。

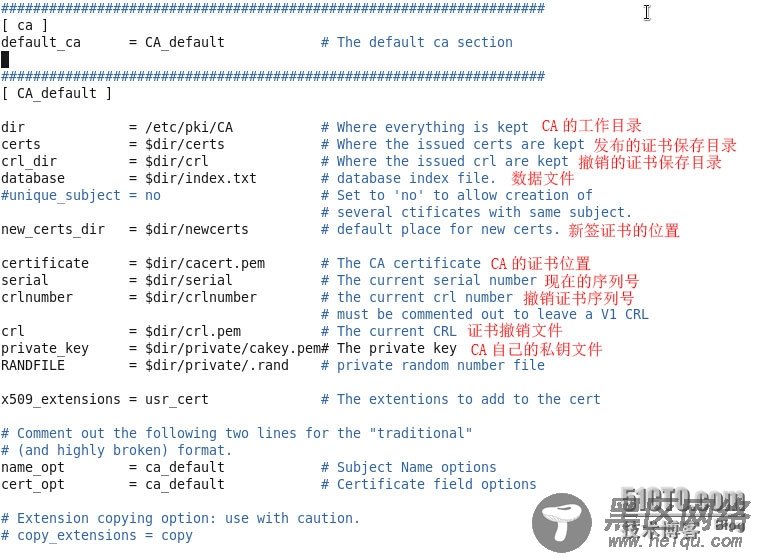

openssl配置文件CA的部分配置:

# cd /etc/pki/CA/

1、为CA生成一个私钥:

# (umask 077; openssl genrsa -out private/cakey.pem 4096)

![_EX`XQ~S1B[K6}J80ZSG][3.jpg wKioL1N_FFqDPba0AAO8QspF-DU172.jpg](/uploads/allimg/201031/0520015R3_0.jpg)

# openssl req -new -x509 -key private/cakey.pem -out cacert.pem -days 3656

自签证书

# touch serial index.txt

# echo 01 > serial

创建签证数据库文件,和序列号文件,并且给serial一个初始序列。

CA自建好了,现在可以给别人签证了。

![{V(JTU%QOJ]_LG0]3X8P$TN.jpg wKioL1OBdt_Bh4kbAAJWslW1iSY754.jpg](/uploads/allimg/201031/0521033961_0.jpg)

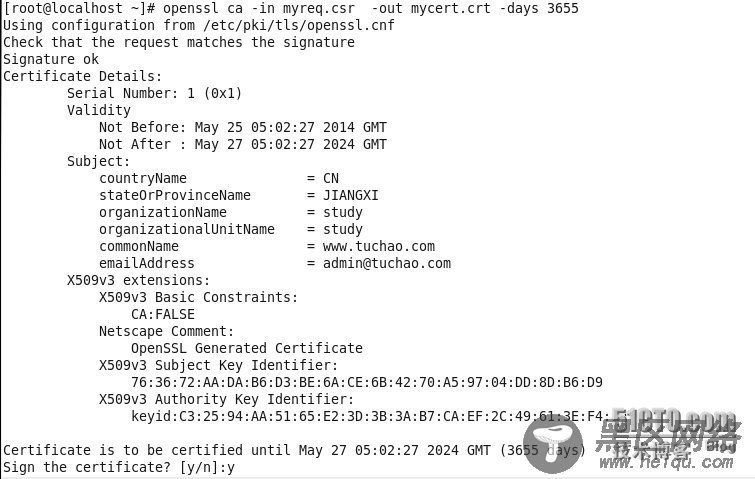

我们先来签一个刚刚我们刚刚做好的请求

# openssl ca -in myreq.csr -out mycert.crt -days 3655

这就给别人签好了一张证书。

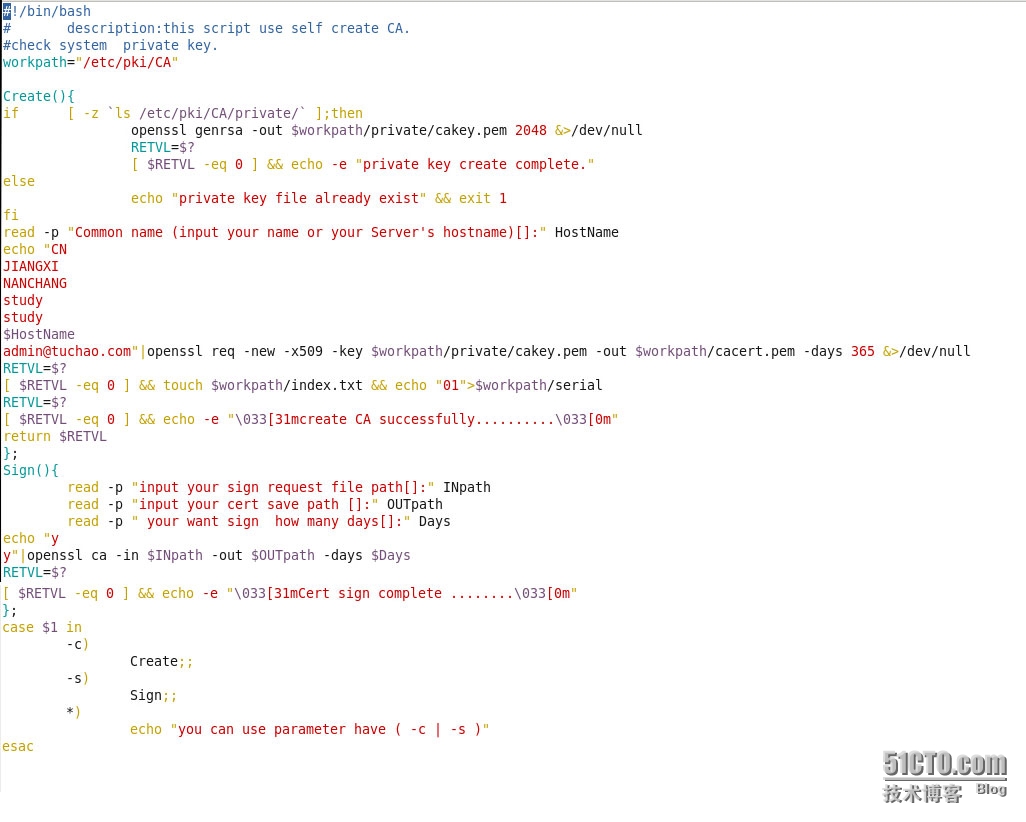

接下来,我们在脚本里实现自建CA和签署证书的操作:

以下是小菜写的脚本:

这一块内容完成,有问题欢迎与我交流QQ1183710107。

本文转自qw87112 51CTO博客,原文链接:

本文首发在云栖社区,遵循云栖社区版权声明:本文内容由互联网用户自发贡献,版权归用户作者所有,云栖社区不为本文内容承担相关法律责任。云栖社区已在2020年6月升级到阿里云开发者社区。如果您发现有涉嫌抄袭的内容,请填写侵权投诉表单进行举报,一经查实,阿里云开发者社区将协助删除涉嫌侵权内容。