开发人员和安全研究人员警告说,运行Drupal,Joomla或Typo3内容管理系统的网站很容易受到可能执行恶意代码的攻击,除非管理员安装刚刚发布的补丁。

该漏洞存在于PharStreamWrapper中,这是一个由CMS制造商Typo3开发和开源的PHP组件。编号为 CVE-2019-11831,该漏洞源于路径遍历Bug,允许黑客将网站的合法phar存档与恶意存档交换。 phar存档用于在单个文件中分发完整的PHP应用程序或库,就像Java存档文件将许多Java文件捆绑到单个文件中一样。

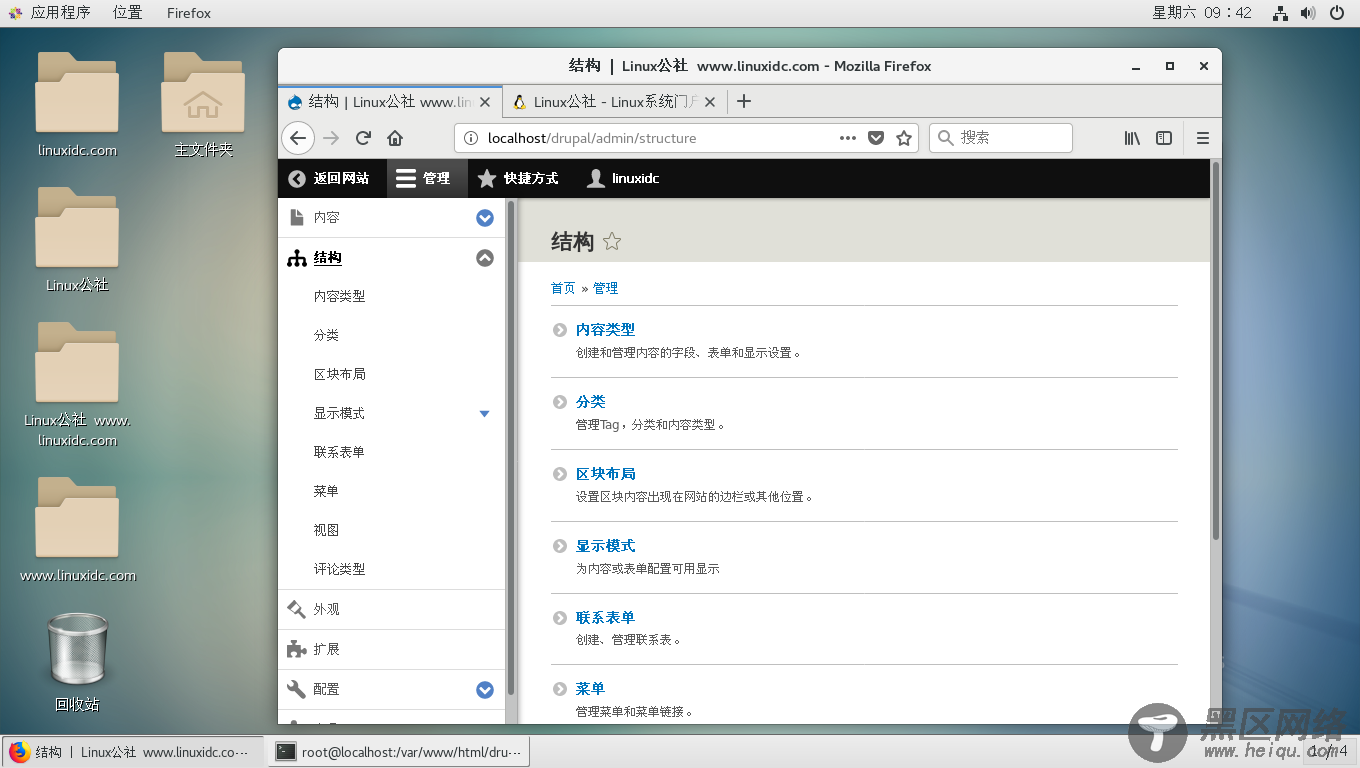

CentOS 7.5 安装部署 Drupal 8.6.4 图文详解 https://www.linuxidc.com/Linux/2018-12/155859.htm

许多网站受到Drupal中极为严重的代码执行错误的威胁

在周三发布的一份咨询报告中,Drupal 开发者将这个漏洞标记中等危险级别,尽管不是高危,网站管理员还是应该尽可能快的打上补丁。发现该漏洞的安全研究员认为该漏洞属于高危。

le Gall是瑞士SCRT SA的一名研究人员,他使用Drupal发布的严重性评级方法进行计算,得出了漏洞应该被评为危急级别的结论。不过,他同意CVE-2019-11831远远低于以前Drupal bug的阈值,没有特权的终端用户访问脆弱的站点时可能会利用这些bug。

他说:“对于没有插件的默认Drupal(网站),它要求(网站)有一个正确使用‘管理主题’的用户,这是一个很高的先决条件。”这意味着攻击者必须具有有限的管理员特权,比如授予营销人员或图形设计人员的权限。

“然而,由于Drupal Core的这个漏洞,一些社区模块可能很脆弱,”他补充说。 “一旦获得这些权限,该漏洞很容易被利用,但是,有效地导致远程代码执行。”

与此同时,Joomla开发商在周三发布了自己的咨询报告,将严重程度评为低。 Typo3开发人员没有为自己的CMS提供严重等级。

运行 Drupal 8.7 的网站需要升级到 8.7.1,8.6 或更早版本的网站需要更新到 8.6.16,7 需要升级到 7.67。Joomla 需要升级到 3.9.6。

在Joomla上,这个漏洞影响了版本3.9.3到3.9.5。该修复程序在3.9.6中提供。

Typo3 CMS用户应手动升级到PharStreamWapper版本v3.1.1和v2.1.1,或确保将Composer依赖性提升到这些版本。

Linux公社的RSS地址:https://www.linuxidc.com/rssFeed.aspx