一位安全研究人员表示,由于Linux中存在的严重安全漏洞可能导致使用WiFi信号的附近设备崩溃,或者完全被黑客掌控。

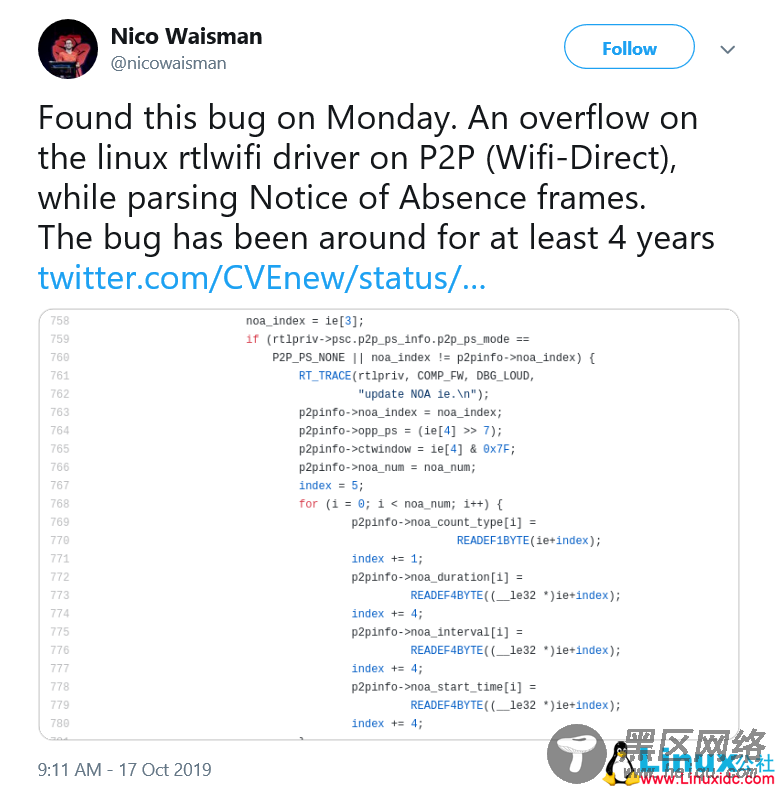

名叫 Nico Waisman 的安全研究人员发推文称,该漏洞位于RTLWIFI驱动程序中,而该驱动程序用于在Linux设备上支持Realtek WiFi芯片。当具有Realtek Wi-Fi芯片的计算机在恶意设备的无线范围内时,此漏洞将在Linux内核中触发缓冲区溢出。漏洞利用至少会引起操作系统崩溃,并可能使黑客能够完全控制计算机。该缺陷可追溯到2013年发布的Linux内核的3.10.1版本。

Github的首席安全工程师Nico Waisman表示:“这个漏洞非常严重,只要您使用Realtek(RTLWIFI)驱动程序,此漏洞就可以通过Linux内核上的Wi-Fi远程触发溢出。”漏洞编号为CVE-2019-17666。 Linux开发人员在星期三提出了一个修复程序,很可能在未来几天或几周内将其合并到OS内核中。只有在此之后,该修补程序才能进入各种Linux发行版。

Waisman说,他目前还没有设计出一种概念验证攻击,利用该漏洞在受影响的设备上执行恶意代码。不过他表示:“我仍在试图探索,这肯定会......花一些时间(当然,这或许是不可能的)。在表面上,[this]是应该被利用的溢出。最坏的情况是,[this]是拒绝服务;最好的情况是,您得到了shell。”

在该漏洞公开后,研究人员在Twitter上讨论了该漏洞。

当受影响的设备在恶意设备的无线电范围内时,可以触发驱动程序漏洞。只要打开Wi-Fi,最终用户就不需要任何交互。恶意设备通过使用Wi-Fi Direct内置的省电功能(即缺席通知Notice of Absence)来利用此漏洞,该标准允许两个设备通过Wi-Fi进行连接而无需访问点。攻击可通过向Wi-Fi信标添加特定于供应商的信息元素来起作用,当易受攻击的设备接收到该信息元素时,会触发Linux内核中的缓冲区溢出。

开启Wi-Fi时,此漏洞仅影响使用Realtek芯片的Linux设备。如果关闭Wi-Fi或设备使用其他制造商的Wi-Fi芯片,则无法触发该缺陷。根据此处和此处的链接,似乎带有Realtek Wi-Fi芯片的Android设备也可能会受到影响。

Realtek和Google的代表均未立即对此事发表评论。

虽然目前尚不清楚该漏洞的利用程度,但无线范围内的设备可能通过无线方式发起代码执行攻击的可能性是严重的。

Linux公社的RSS地址:https://www.linuxidc.com/rssFeed.aspx