我运行着几台Linux服务器;家里一台,充当文件服务器,还有三台活动服务器,分别用作我的站点服务器、邮件服务器和云存储服务器。虽然我并不担心家里那台服务器,因为它并不与外界进行联系,可是另外三台服务器却要精心维护,而且始终要精心维护。有些Linux新手想运行自己的服务器,必须牢记几个事项,这正是本文的重点所在。

图1:运行中的服务。

安装所需的服务

如果你打算运行一台服务器,可能会想“我有来自Linode的40GB固态硬盘(SSD)存储系统,于是我可以安装想要安装的任何服务。”没错,你的地盘你作主:可以在服务器上安装任意软件。不过,别犯想当然的毛病。连最固若金汤的服务器也会因有人钻了在该服务器上运行的任何未打补丁或易受攻击的软件组件的空子而被劫持。

所以,头一条规则就是让你的服务器尽量精简。只安装你确实需要的那些程序包。要是有不需要的程序包,那就清除。程序包数量越少,代码没打上补丁的可能性就越小。在安装任何软件和依赖程序包(比如ownCloud)之前,你应该读一下ownCloud的说明文档,只安装它需要的那些程序包。

运行所需的服务

第二条规则就是只运行需要的那些服务。许多发行版或程序包可能会开启某些服务,在不同的端口上运行。这可能会带来安全风险。于是,打开终端,运行下列命令:

netstat -npl输出结果会显示哪些服务在哪些端口上运行。如果你发现任何不应该运行的服务,停止它。你还应该密切关注已被启用、系统启动时运行的服务。只要在运行systemd的系统上运行下列命令,就可以来检查这方面:

systemctl list-unit-files --type=service | grep enabled视系统而定,你会获得如上图1中所示的输出结果。要是你发现任何不需要的服务,可以使用强大的systemct1命令来禁用它:

systemctl disable service_name限制对服务器的访问

就好比你不会把自家钥匙随随便便交给认识的人,也不会将访问服务器的权限交随随便便授予认识的人。一旦明确了这个规则,就可以限制对服务器的访问。要牢记这点:这一切打消不了决意要破坏你服务器的坏人的念头。不过,其作用在于为你的服务器增添了多一层的安全,防范只是捡漏的不法分子。

千万不要以根用户的身份登录

以超级用户的身份通过ssh进入到服务器不是一个好做法。我们后面会禁止以根用户身份通过ssh进入到服务器,不过在这么做之前,不妨创建一个拥有sudo权限的用户,那样你就能通过ssh进入到服务器,执行管理员任务了。一旦你登录进入到服务器,总是可以将用户切换成根用户,如果需要的话。如果你已经在系统上有了用户,就跳过几步;不然,跟着我走。

不同的发行版使用不同的方法来添加新用户;Red Hat/CentOS使用useradd,Ubuntu/Debian使用user adduser。

在Fedora/CentOS上创建新用户:

useradd swapnil然后,为该用户创建密码:

passwd swapnil它会要求你为它提供用户的新密码。现在,你需要为该用户授予sudo权限。运行下列命令:

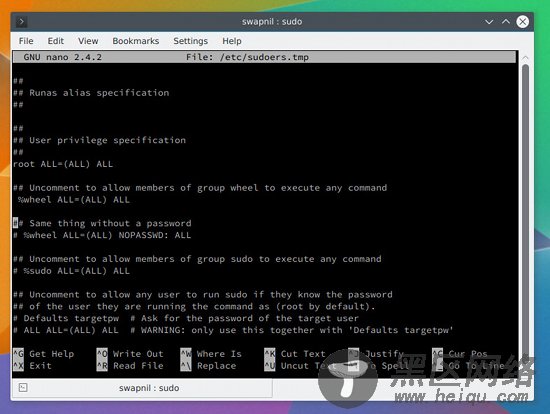

EDITOR=nano visudo寻找下面这一行(见图2):

# %wheel ALL=(ALL) ALL图2:为用户授予sudo权限。

去掉该行的注释(#符号意味着该行被注释;只要去掉这个符号,即可去掉注释),那样它看起来就像这样:

%wheel ALL=(ALL) ALL现在,保存并关闭文件。如果用户不属于wheel组,你只要运行下面这个命令,就可以将它轻松添加到组:

# usermod -aG wheel swapnil在Ubuntu系统上,你可以添加新用户,为此运行下列命令:

adduser swapnil回答系统提出的一些问题,包括为该用户创建密码。一旦创建完毕,为用户授予sudo权限:

gpasswd -a swapnil sudo打开另一个终端窗口,试着以刚创建的用户的身份登录进入到服务器,试着以sudo权限执行一些管理员任务。要是一切正常,进入到下一步。

禁用根用户登录

我们现在要禁用根用户登录,这意味着没人能够以根用户的身份通过ssh或登录进入到服务器。为此,打开sshd配置文件:

nano /etc/ssh/sshd_conf下一步,寻找显示下列内容的这一注释行:

#PermitRootLogin no然后保存并关闭该文件,重启服务:

service ssh restart或者

systemctl restart sshd