在更详细的学习HTTPS之前,我也觉得很有必要学习下HTTPS经常用到的加密编码技术的背景知识。密码学是对报文进行编解码的机制和技巧。可以用来加密数据,比如数据加密常用的AES/ECB/PKCS5Padding加密,也可以用来防止报文的篡改,使用RSA2048withSHA256签名验证,使用MD5签名等。如果这些不清楚,即使学习简单能做一个HTTPS的服务器和客户端,实际项目上遇见这类问题还是束手无策,下面介绍下数字加密的一些常用的术语。

一、密码学基础概念

1、密码 : 对文本进行编码,使偷窥者无法识别的算法。是一套编码方案,一种特殊的报文编码和相应的解码方式的结合体。

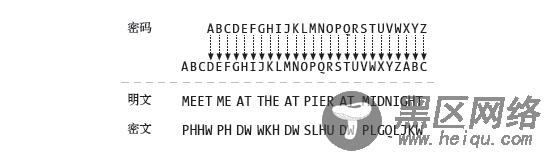

加密之前的原始报文称为明文,使用密码之后的报文叫密文。一个简单的例子:

这个例子是著名的三字符循环移位密码rot3,在字母中循环移位3个字符。

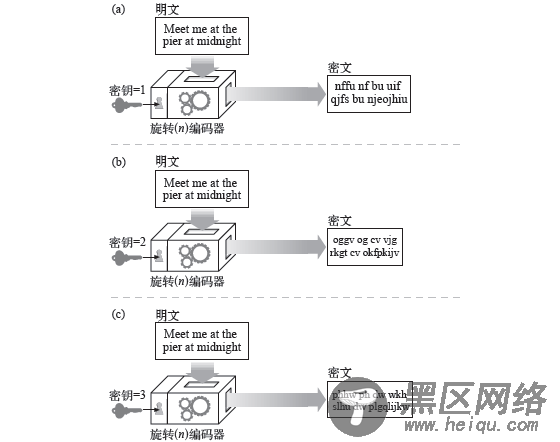

2、密钥 : 改变密码行为的数字化参数。

rot3这种密码是比较简单的算法,用笔和纸都能解码出来,十分的不安全,于是出现了密钥。比如rot3算法转换使用密钥的算法就是“循环移位N字符”密码。N就是密钥,N值不通,即使是同一个算法,编码 出来的报文也是不一样的。

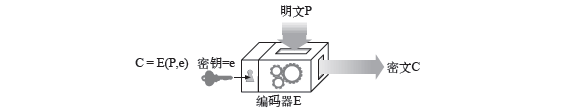

3、 数字密码:一段明文P,一个编码函数E,一个数字密钥e,经过密码E,能产生密文C。密文C通过解密函数D和解密密钥d,可以将明文P解码出来

对称密钥加密系统:编码和解码使用相同密钥的算法。e=d。

在对称密钥加密技术中,发送端和接收端共享相同的密钥进行通信。比较流行的对称加密算法包括:DES,RC4,RC2。密钥值的数量取决于密钥的位数。比如使用使用8位的密钥就可能有256个可能的密钥 值,如果一个算法使用8位的密钥,那这个加密算法是很容易被破解的,对于对称密钥的加密技术,128位的密钥被认为是非常强大的了。需要10的19次方年才能破解(之前貌似有新闻说已破解,未仔细究)。

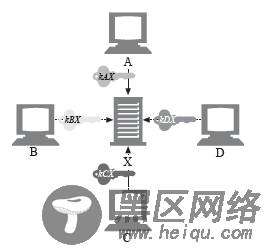

使用对称密钥有一个缺点:发送方和接收方在相互对话前,需要建立一个共享的保密的密钥值。比如服务器X跟客户端A交互,服务器X需要保存XA密钥在服务器,与客户端B交互,需要保存XB密钥。每一对 通信实体都需要自己的私钥。如果有N个节点,每个节点都要和其他的N-1节点进行通话,那对管理密钥,简直是异常噩梦。

4、非对称密钥加密系统: 编码和解码使用不同密钥的算法。

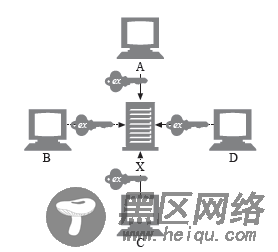

使用对称密钥的密码,密钥都是非公开的,只有这一对通话实体才知道彼此选择的密钥,但是对于非对称密钥,给所有的客户端的密钥都是一样的,是公开的。而解码的密钥是私有的,只有服务器知道,只有服 务器端才能解密。这样服务器X只需要将其ex密钥公布于众,任何人想要给X发信息,使用同一个密钥即可。但是只有服务器X使用私有密钥才能正确的解密报文。比较流行的有RSA。

5、 数字签名:用来延期报文未被伪造篡改的校验和。私钥签名,公钥验签。

数字签名通常是用非对称公开密钥技术产生的。以节点A给节点B发送报文,附加签名为例:

A、节点A从报文中选取定长的数据,在定长的摘要。

B、节点A对摘要应用了一个“签名”函数,这个函数将用户的私钥密钥做为参数,只有节点A才知道这个私钥。

C、一旦计算出签名,节点A就将其附加在报文的末尾,将报文和签名发送给B。

D、B接收到报文后,需要确定报文确实是节点A发送过来的且没有篡改,使用公开的密钥的反函数。拆包后的摘要与A不一致,则说明报文在传输过程中被篡改了。

六、数字证书:由一个可信的组织验证和签发的识别信息。一般用于证明服务器是可信任的服务器。跟数字签名完全不是一个概念。