趋势科技最近发现了一种无文件恶意软件,它通过远程控制对用户设备的访问来窃取网上银行的凭证。此外,它还窃取设备和电子邮件帐户数据。黑客在设备上安装了一个名为RADMIN的黑客工具。该恶意软件针对的是巴西和台湾主要银行的客户。

无文件恶意软件是黑客用来访问用户设备而不必在设备上写入或留下活动痕迹的恶意软件。使用此方法,可执行文件不会出现在磁盘上。它使用mshta.exe等程序中已存在的可执行文件。此外,恶意软件通常使用Powershell。

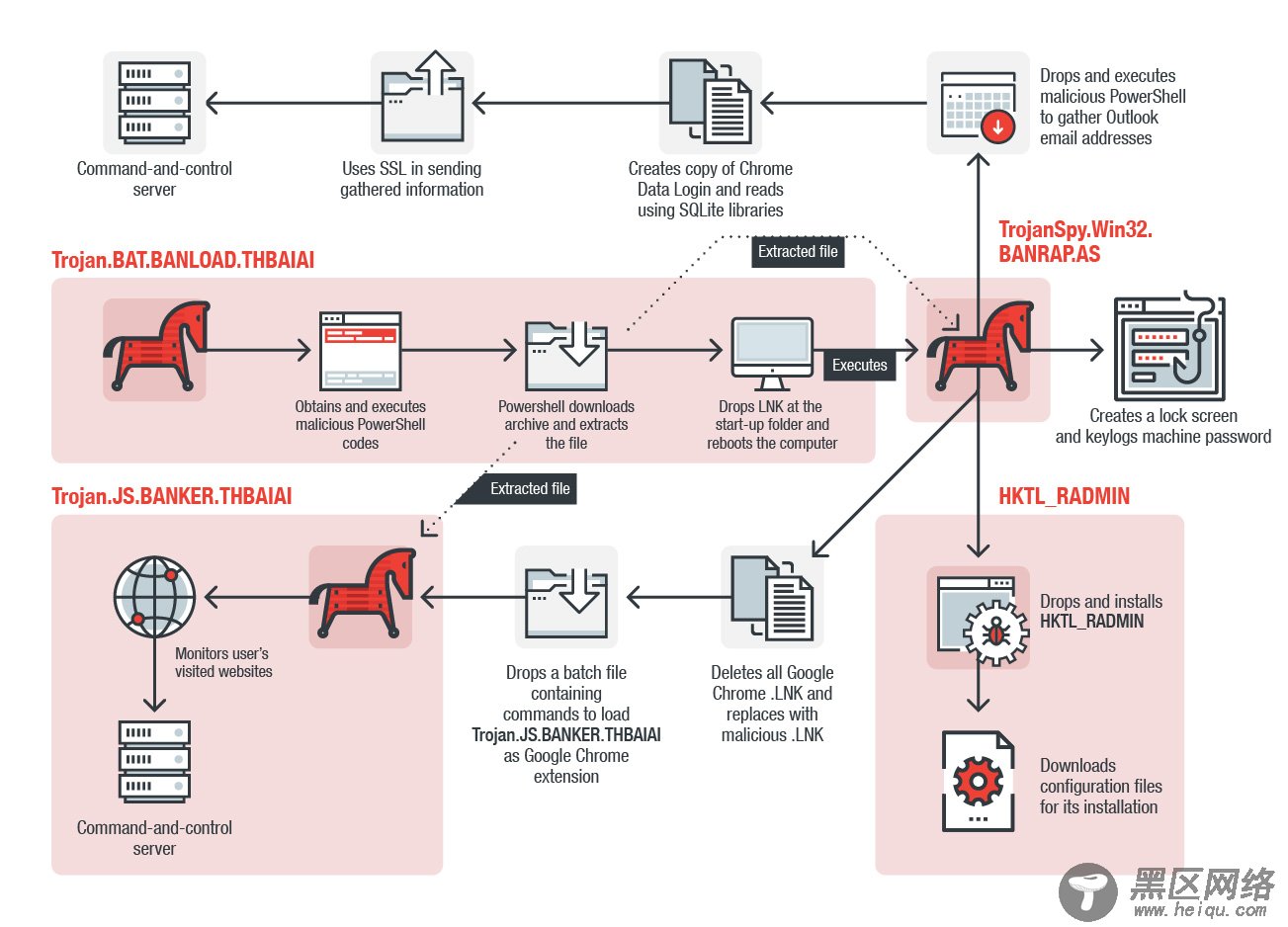

针对巴西和台湾银行的恶意软件使用了多个.BAT附件,“能够打开IP地址,下载带有银行木马有效负载的PowerShell,并安装黑客工具和信息窃取程序。”然后下载包含银行木马的PowerShell有效负载并安装RADMIN和消息窃取程序以提取用户的数据。信息窃取程序还能够扫描与银行和其他相关连接相关联的字符串,以确定它是否针对用户。趋势科技在分析过程中未发现被盗数据。这些数据通常用于欺诈活动或在黑暗中转售,以便黑客可以犯下更多罪行。

恶意软件进入设备后,会下载PowerShell代码,执行并连接到其他URL,提取和重命名文件。重命名的文件仍显示为真实文件,标记为可执行文件和图像文件。然后,当.LNK文件进入启动文件夹时,“它会在启动文件夹中删除.LNK文件,强制系统在三分钟后重新启动。它还会创建一个锁定屏幕,强制用户输入其用户名和密码。使用系统的安全登录功能,它会检测输入的错误凭据并通知用户重复此过程。恶意软件还会记录用户的正确凭据,并将其发送到命令和控制(C&C)服务器,并通过删除Startup文件夹中所有已删除和创建的文件和文件夹立即隐藏其恶意例程。

此无文件恶意软件还会在用户的设备上安装黑客工具,然后执行另一个特洛伊木马TrojanSpy.Win32.BANRAP。它打开Outlook并提取数据,然后将数据发送回服务器。 RADMIN安装的RDP Wrapper文件夹可帮助黑客获得管理员对系统的访问权限并隐藏用户活动。

重新启动时,它会删除新安装的文件以再次删除它们的跟踪,并在加载Web应用程序的特洛伊木马之前用恶意.LNK替换它们。当用户登录到在线银行并将其反馈给命令和控制服务器时,它将在此处获取凭据。

Linux公社的RSS地址:https://www.linuxidc.com/rssFeed.aspx