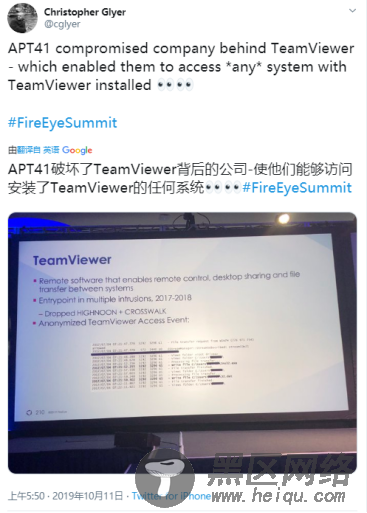

2019年10月11日,火眼举办的FireEyeSummit大会上,几张演讲的PPT拍照被公开到网上,其中一张提及到一款非常流行的远程控制软件TeamViewer曾经疑似被黑客组织入侵,并称其可以访问安装了TeamViewer的任何系统。

由于TeamViewer的易用性、灵活性及强大的远控功能,其使用面非常大,此事件在国内安全圈中引起了极大关注。奇安信威胁情报中心红雨滴团队对TeamViewer相关的安全事件做了收集分析,FireEye所说的事件应该发生在数年前,新版本TeamViewer仍被受控的可能性较小,原因有以下两点。

第一、根据FireEye的报告,其中提到了他们认为的TeamViewer被入侵的时间节点为2016年,而这可追溯到德国的一份报纸,如下图所示:

新闻显示TeamViewer黑客于2016年秋季针对的目标,当时该公司的专家发现可疑活动被迅速阻止,以防止造成重大损失。TeamViewer发言人透露,该公司调查了入侵的企图,但没有发现任何暴露****和敏感数据的证据。

Der Spiegel指出,TeamViewer并未向公众披露安全漏洞:

“在2016年秋季,TeamViewer成为网络攻击的目标。我们的系统及时发现了可疑活动,以防止造成重大损失。由内部和外部网络安全研究人员组成的专家团队与负责机构紧密合作,成功抵御了该攻击,并使用所有可用的IT法证手段,未发现任何证据表明****或其他敏感信息被盗,即客户计算机系统公司发言人说: “已被感染,或者TeamViewer源代码已被篡改,盗窃或滥用。”

“出于谨慎考虑,TeamViewer随后对其安全体系结构和IT基础架构进行了全面审核,并通过适当措施进一步加强了它。”

第二、从FireEye之前的报告来看,见下图,其称尽管他们没有第一手证据证明黑客组织入侵TeamViewer,但他们观察到组织使用了TeamViewer账号密码作为多个目标的切入点,并曾发起过会话进行文件传输。

同样,他也在报告中提及了,唯一一次得知Teamviewer被入侵的,仅发生在2016年。

而对于窃取TeamViewer凭证的方式有很多种,前些日子我们写的一个名为零零狗的黑产组织,其便是专门进行TeamViewer账号密码窃取的木马,因此对于本次事件的定性,我们不应该认为是入侵了TeamViewer,而是黑客组织获取了目标Teamviewer账号和密码。

奇安信威胁情报中心红雨滴团队目前的结论是:在几年前的2016年发生过黑客组织对于TeamViewer软件厂商的攻击并被发现和阻断,但由于厂商未披露太多细节,所以具体的损害情况未知。但是,从红雨滴团队近期对网络安全事件的常态化监控来看,并没有发现近期TeamViewer被攻击植入恶意代码事件,所以不必产生不必要的恐慌,至于TeamViewer这个可能直接穿透防火墙的远控软件的使用是否符合公司和组织的安全策略还请慎重决择。

最后,若用户仍不放心,请时刻关注Teamviewer官方公告,开启自动更新。

如何在Ubuntu 18.04上安装TeamViewer https://www.linuxidc.com/Linux/2018-05/152282.htm

Linux公社的RSS地址:https://www.linuxidc.com/rssFeed.aspx