出门找WiFi如今已经成为国人的一大习惯,WiFi某种程度上已经成为网络生活的必需品,同时WiFi网络正在成为企业移动化办公的重要基础设施,但由于普遍缺乏有效的管理,WiFi网络也在越来越多的成为黑客入侵企业内网系统的突破口,由此给企业网络带来新的安全威胁。

今年以来,由WiFi引发的企业网络安全事件频发,3月由于某公司内部存在开放的WiFi网络,导致超级计算机天河一号被入侵,大量敏感信息疑遭泄漏;5月有用户在T1航站楼使用登机牌登录WiFi网络时,发现由于机场WiFi提供商的服务器安全设施不足和代码漏洞,可导致服务器中的用户隐私数据被泄漏及登机人信息被窃取。

一次针对北京商务区的企业WIFI安全性测试

为了能够实地了解当前企业WiFi网络的安全性,2015年6月,360天巡实验室对北京市区8个人口和办公密集区域的WiFi网络进行了实地检测,覆盖范围包括以下地点及其周边1-2公里区域:望京SOHO、金融街、长安街、CBD大厦、东交民巷、中关村软件园、东方广场、五道口等。

为了确保此次WiFi信号检测的合法性,我们主要通过以下方法对发现的WiFi信号进行测试和分析:

1、 通过检测到的无线路由器信号对应的MAC地址规则来区分企业WiFi与非企业WiFi。尽管理论上说,我们不能排除有企业用户使用普通的民用路由器搭建WiFi网络的可能性,也不能排除某些路由器可能被管理员设置了伪装的MAC地址的可能性,但为降低研究复杂度,本次报告的分析中忽略这些不确定因素。

2、 对于发现的WiFi信号,使用第三方WiFi分享工具进行抽样测试,测试是否可以得到这些WiFi网络的登陆密码,是否能够登陆这些WiFi网络。

3、 对于已经被第三方WiFi分享工具分享了密码的企业WiFi,通过获得的密码分析其密码长度、密码构成及密码复杂度。

客观的说,上述测试和分析方法存在一定的局限性。比如:我们不能排除部分商家主动分享自身WiFi密码的可能性,企业WiFi密码被第三方平台分享并不完全等于企业WiFi密码被泄漏;我们也不能确信的说已经被分享的WiFi密码和未被分享的WiFi密码之间存在完全相同的规律。但是,通过上述测试和分析方法,我们还是可以比较有效的了解企业WiFi安全性的总体情况。因此,在确保研究手段合法性的前提下,我们还是采用了上述测试和分析方法作为本次报告的研究基础。

超45%的企业WIFI密码已经被分享公开

在我们测试的8个地区中,共检测发现有效的WiFi网络78603个。其中,通过路由器MAC地址匹配,可以确定为企业WiFi的网络为2652个,占所有WiFi网络的3.4%。由于不能排除企业用户使用一般的民用路由器搭设WiFi网络的可能性,因此,企业WiFi网络的实际比例可能还会更高。

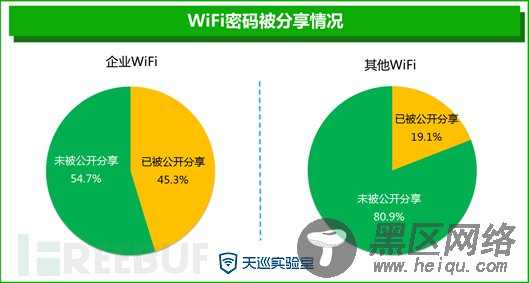

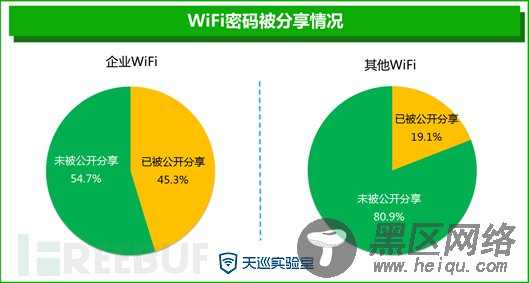

通过使用第三方WiFi分享工具上的抽样测试显示,在检测到的2652个企业WiFi网络中,共有1201个企业WiFi网络的密码已经被分享,占到所有检测到的企业WiFi网络的45.3%,并且这些企业WiFi网络确实可以用分享工具提供的密码进行登陆,也就是说,被分享出来的企业WiFi密码是有效的。

特别值得注意的是,在本次测试研究中,我们也发现,对于非企业WiFi(没有使用企业级路由设备的WiFi网络)来说,密码被公开分享的比例仅为19.1%,远远低于企业WiFi密码被分享的比例。

超90%的企业WiFi使用了不安全的纯数字密码

我们分别从密码构成、密码长度和密码流行度三个方面分析企业WiFi密码的强度。密码强度过低,意味着攻击者比较容易通过撞库和暴力破解的方式入侵WiFi网络。一般来说,由“数字+字母+特殊符号”组成的,15位以上的非常见密码比较安全。

从密码构成来看,90.2%的企业WiFi密码为不安全的纯数字密码,只有9.8%的企业WiFi使用了“数字+字母”或“数字+字母+特殊符号”的组合。

从密码长度来看,87.1%的企业WiFi密码长度小于等于8位,仅有12.9%的企业WiFi的密码大于8位。