最近,Check Point研究人员分析了在适用于Android设备的高通可信执行环境(TEE)中发现的漏洞(CVE-2019-10574)。

攻击者可能利用此漏洞来获取敏感的设备信息。可以理解,此漏洞存在于高通基于ARM TrustZone实施TEE的方式中,这可能会导致诸如保护数据泄漏,设备生根,引导加载程序解锁以及无法检测到的APT执行之类的问题。

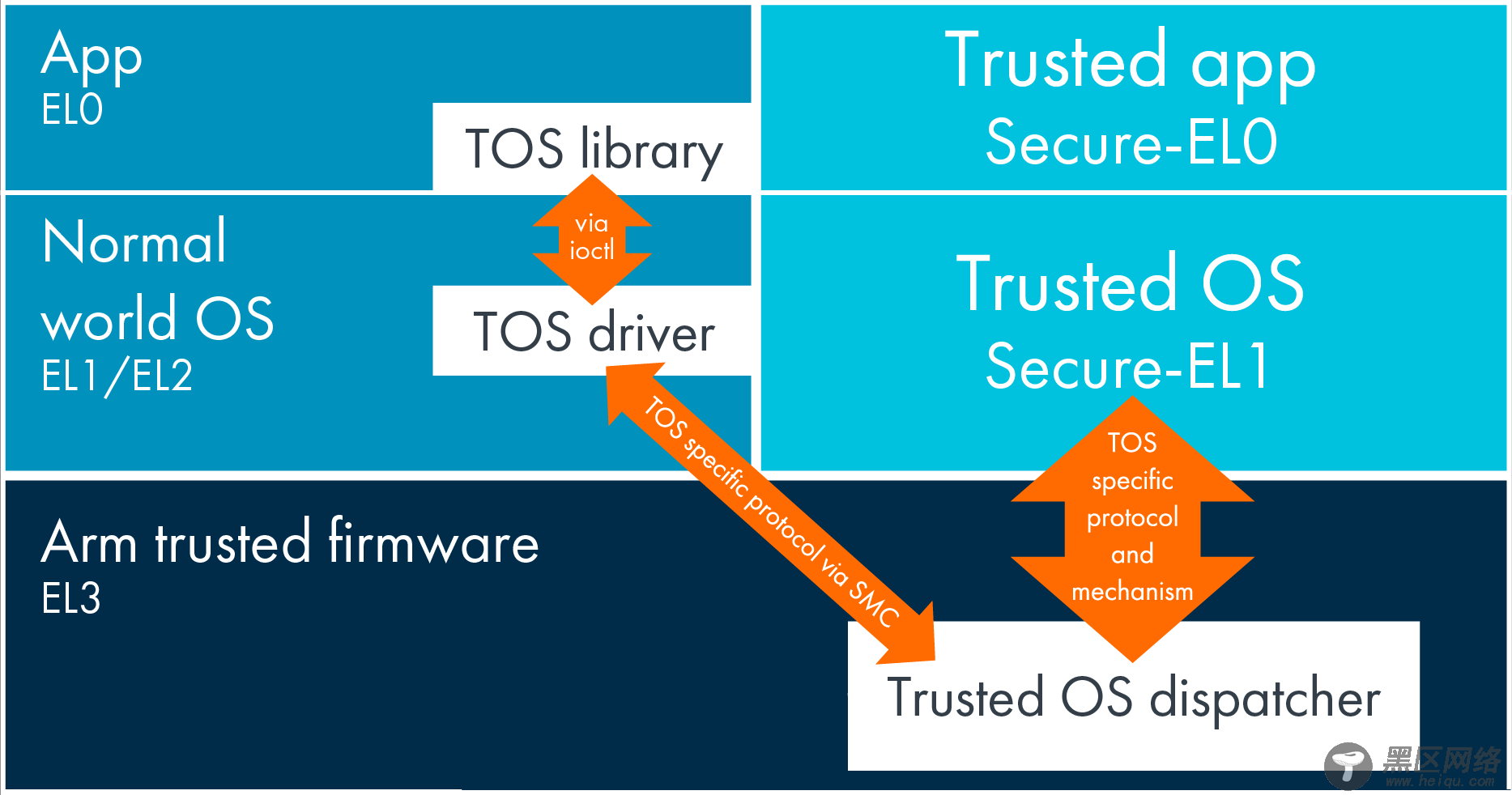

ARM TrustZone是所有现代移动设备不可或缺的一部分。正如在基于Android的Nexus/Pixel手机上看到的那样,TrustZone组件集成在引导加载程序,广播,供应商和系统Android映像中。

这些是受基于ARM硬件的访问控制支持的移动设备的受信任执行环境(TEE)最受欢迎的商业实现:

高通公司的安全执行环境(QSEE),用于Pixel,LG,小米,索尼,HTC,OnePlus,三星和许多其他设备。

Trustronic的Kinibi,用于欧洲和亚洲市场的三星设备上。

HiSilicon的Trusted Core,在大多数华为设备上使用。

现在已修复此漏洞。高通发言人表示,提供支持强大安全性和隐私性的技术是高通公司的首要任务。 Check Point宣布的漏洞已被修补,建议用户及时下载该修补程序以避免受到攻击!

Linux公社的RSS地址:https://www.linuxidc.com/rssFeed.aspx