Debian项目针对所有受支持的Debian GNU / Linux操作系统版本发布了新的Linux内核安全更新,以解决多个安全漏洞。

针对Debian GNU/Linux 10 “ Buster”和Debian GNU/Linux 9 “ Stretch”操作系统系列的此新Linux内核安全更新已修复了五个安全漏洞,包括Brad Spengler报告的向后移植错误(CVE-2019-15902) ,它在ptrace_get_debugreg()函数中重新引入了Linux内核的ptrace子系统中的Spectre V1漏洞。

由Matt Delco在KVM合并的MMIO工具中发现的竞争条件 (CVE-2019-14821)也已修复,该条件可能允许具有/dev/kvm访问权限的本地攻击者提升其权限,或导致内存损坏或系统崩溃,以及Hui Peng和Mathias Payer在usb音频驱动程序的描述符解析代码中发现的缺少边界检查(CVE-2019-15117),这可能会使攻击者可以添加USB设备导致系统崩溃。

腾讯Tencent Blade Team的Peter Pi在Linux内核的KVM主机的vhost_net网络后端驱动程序中发现了另一个缺失的边界检查问题 (CVE-2019-14835),这可能使攻击者控制虚拟机导致内存损坏或系统崩溃,以及在主机系统上提升他/她的特权。

最后但并非最不重要的一点是,新的Debian内核安全补丁解决了Hui Peng和Mathias Payer在USB音频驱动程序的描述符解析代码中发现的无限递归问题(CVE-2019-15118),这可能使攻击者可以向USB设备添加USB设备。提升他/她的特权或导致拒绝服务(内存损坏或崩溃)。

敦促用户立即更新其系统

Debian项目指出,事实上,在内核堆栈上,通过保护页面可以缓解在64位(amd64)和AArch64(ARM64)架构上的Debian GNU/Linux 10 “ Buster”操作系统系列上缓解了Hui Peng和Mathias Payer发现的无限递归问题。这意味着攻击者只能在最坏的情况下导致系统崩溃。

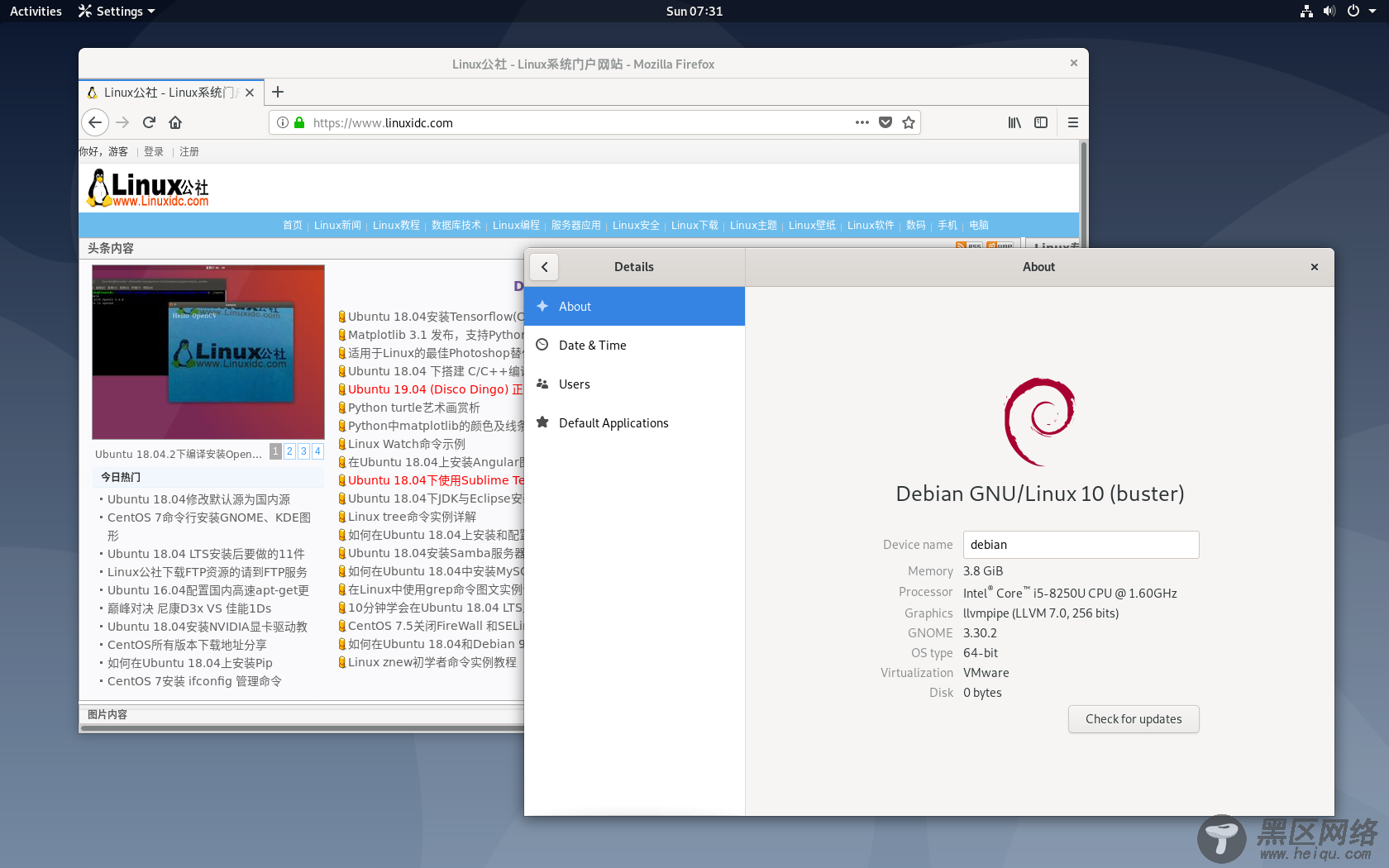

如果您将Debian GNU/Linux 10 “Buster”系统上的内核包更新到版本4.19.67-2+deb10u1,以及将Debian GNU/Linux 9 “Stretch”系统更新到版本4.9.189-3+deb9u1,那么所有这些安全漏洞都可以修复。Debian项目建议所有用户尽快更新他们的安装,并重新启动他们的机器来成功地应用更改。

Linux公社的RSS地址:https://www.linuxidc.com/rssFeed.aspx