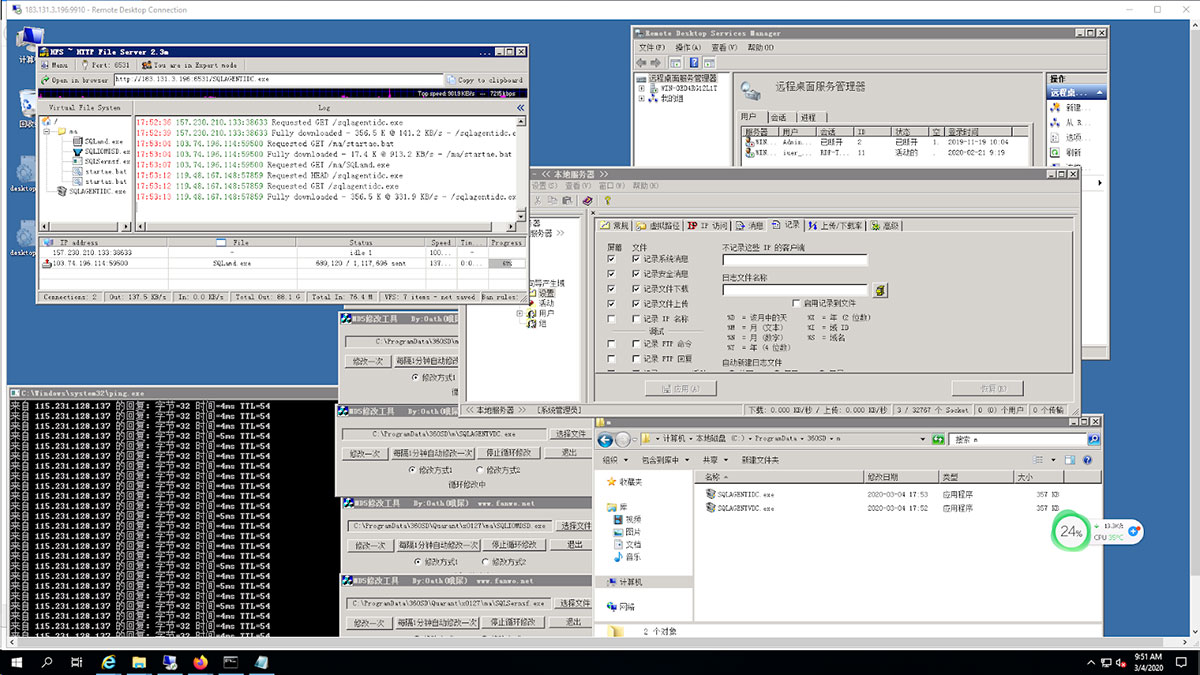

最近,Guardicore Labs团队宣布了针对恒久进攻勾当的阐明陈诉,该陈诉主要针对运行MS-SQL处事的Windows系统。按照阐明陈诉,此进攻至少在2018年5月开始。进攻者将对方针的MS-SQL举办暴力进攻。乐成登录方针系统后,黑客会陈设后门并在系统中运行恶意措施,譬喻长途节制东西。这一系列的进攻勾当被定名为“Vollgar”。

暴力破解帐户登录系统然后植入恶意措施是一种非经常见的进攻要领,可是陈诉指出,天天仍有2-3千个数据库在Vollgar进攻中遭到粉碎,包罗土耳其和美国,中国,印度,韩国,受影响的行业涵盖医疗,航空,IT,电信和教诲等很多规模。

Guardicore Labs提供了PowerShell自检剧本Script – detect_vollgar.ps1,而自检剧本detect_vollgar.ps1可以实现当地进攻跟踪检测。

运行剧本

打开PowerShell呼吁提示符并运行

.\detect_volgar.ps1

注:若呈现直接运行PowerShell时提示“无法加载文件ps1,因为在此系统中克制执行剧本。有关具体信息,请参阅 “get-help about_signing”。此提示是由于没有权限执行该剧本。可运行如下呼吁查察当前执行计策:

get-executionpolicy

假如显示“Restricted”则为不答允执行任何剧本。

通过运行以下呼吁可修改其计策:

set-executionpolicy remotesigned

修改乐成后即可利用PowerShell执行剧本

如需取消对其计策的修改,可通过运行以下呼吁举办规复。

set-executionpolicy Restricted

检测内容如下:

该剧本可检测到告白系列进攻的陈迹:

在各类文件系统位置加载文件

处事和打算任务名称

后门用户名

假如呆板有任何此类陈迹,则输出将包括以下句子

Evidence for Vollgar campaign has been found on this host.

在这种环境下,您应该:

从输出中指定的路径中删除进攻的陈迹

终止恶意措施

接洽Guardicore Labs

Linux公社的RSS地点:https://www.linuxidc.com/rssFeed.aspx