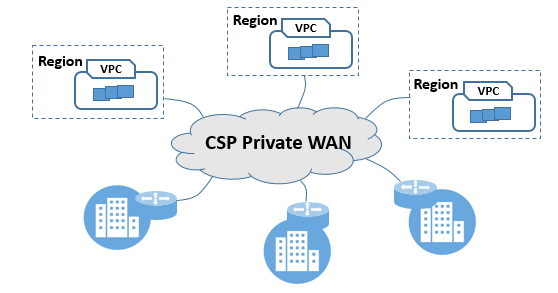

从2018年的下半年开始,一些公有云巨头纷纷开始把云网的触角继续下探,直接为企业提供CPE设备,使用这个CPE后,企业入云的流量会被自动指向私有骨干网的POP点,实现所谓的“零配置入云”。在把CPE纳入到整个云网一体的架构中后,公有云所能提供的,包括企业侧的出口设备,到各大城市接入的POP点,再到全球的骨干网,再到分布在全球的Region以及云上的VPC网络,从网络的视角来看,这将是一个上下游全覆盖的解决方案。

以云作为销售入口,通过CPE把流量牵引到自己的骨干网上来,再通过自有的网入自有的云,这正是几家公有云巨头为云网一体所描绘出来的形态。

上述介绍了围绕公有云私有骨干网展开的组网架构,提到这通常意味着自有的网入自有的云,云作为前端入口带动用户入网,网反过来再将用户进一步与云锁定。这还只是涉及到IaaS,入云之后PaaS层面的锁定将更为严重,如果用户的业务系统使用了某家公有云提供的中间件或者API后,从这个云上下来可能就更加困难了。对于小企业而言这种一站式的解决方案很具有吸引力,但是对于大企业来说,锁定却意味着后期在价格和服务等方面上面临着受制于人的风险,另外小企业未来也可能会发展为大企业,防微杜渐同样非常关键。

另外,2018年下半年,各大公有云频繁出现故障,或服务宕机或数据丢失,甚至出现了被自然灾害所破坏的事件。因此,使用多个公有云,除了降低公有云对于用户的锁定以外,还可以起到分散风险的作用。多云对于未来业界生态的健康发展非常关键,已经引起了业界的广泛关注,而如何打通多云间的连接,将成为多云的关键能力。

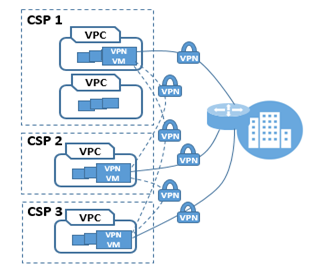

目前各大公有云都会提供VPN网关,支持与企业分支或者数据中心间进行互联。但是却很少直接在两个公有云间直接互联。考虑到这种现状,为打通多个公有云,最常见的思路,是利用企业数据中心作为Hub,分别与不同公有云的连接,由企业的数据中心来转接不同公有云间的流量,即由用户自己来承担多云互联的责任。

相比之下,设备厂商所构想的多云互联方案,是在不同的公有云中引入vrouter,使用vrouter与企业分支或者数据中心互通,如果企业在其分支或数据中心以及各个公有云上使用某个厂商的设备,就能够绕开公有云的VPN网关,由厂商的控制器对组网进行统一的管理与控制,一方面可以实现端到端的自动化,另一方面厂商的vrouter上具备更多的路由、安全、以及SD-WAN的能力,能够满足用户更为复杂的组网需求。这种思路下,多云互联的责任落到了厂商的vrouter上,不同公有云的vrouter间得以直接进行IPSec互联。

上述介绍的两种思路,技术上区别不大,不过组网所围绕的重心却有所不同。实际上,厂商的vrouter相当于OTT掉了公有云,与公有云提供的VPN网关形成了直接的竞争关系。目前来看,公有云并不排斥在Market Place上引入厂商的vrouter,但未来云组网的生态将发生什么样的变化,仍然有待观察。 四、未来云网融合的挑战

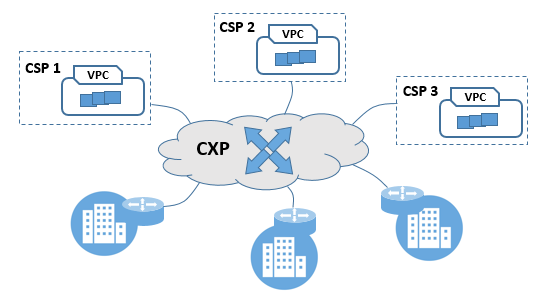

在多云的场景下,行业中目前正在涌现出一类角色,专业实现多云间的流量交换,通常被称为CXP,Cloud Exchange Provider。公有云中分布在不同Region的VPC,企业分布在不同地域的分支或数据中心,彼此之间以CXP作为连接的枢纽进行流量的交换。可以看到的是,CXP与之前所提到的公有云私有的骨干网的区别在于,公有云私有的骨干网通常只与自有的云进行连接,而CXP自身并不做公有云,因此会尽可能多地与不同的公有云建立连接,丰富其作为交换平台的公有云连接度。