签名用于验证消息在此过程中没有被更改,并且在使用私钥签名的令牌的情况下,它还可以验证 JWT 的发送者就是它所说的那个人。

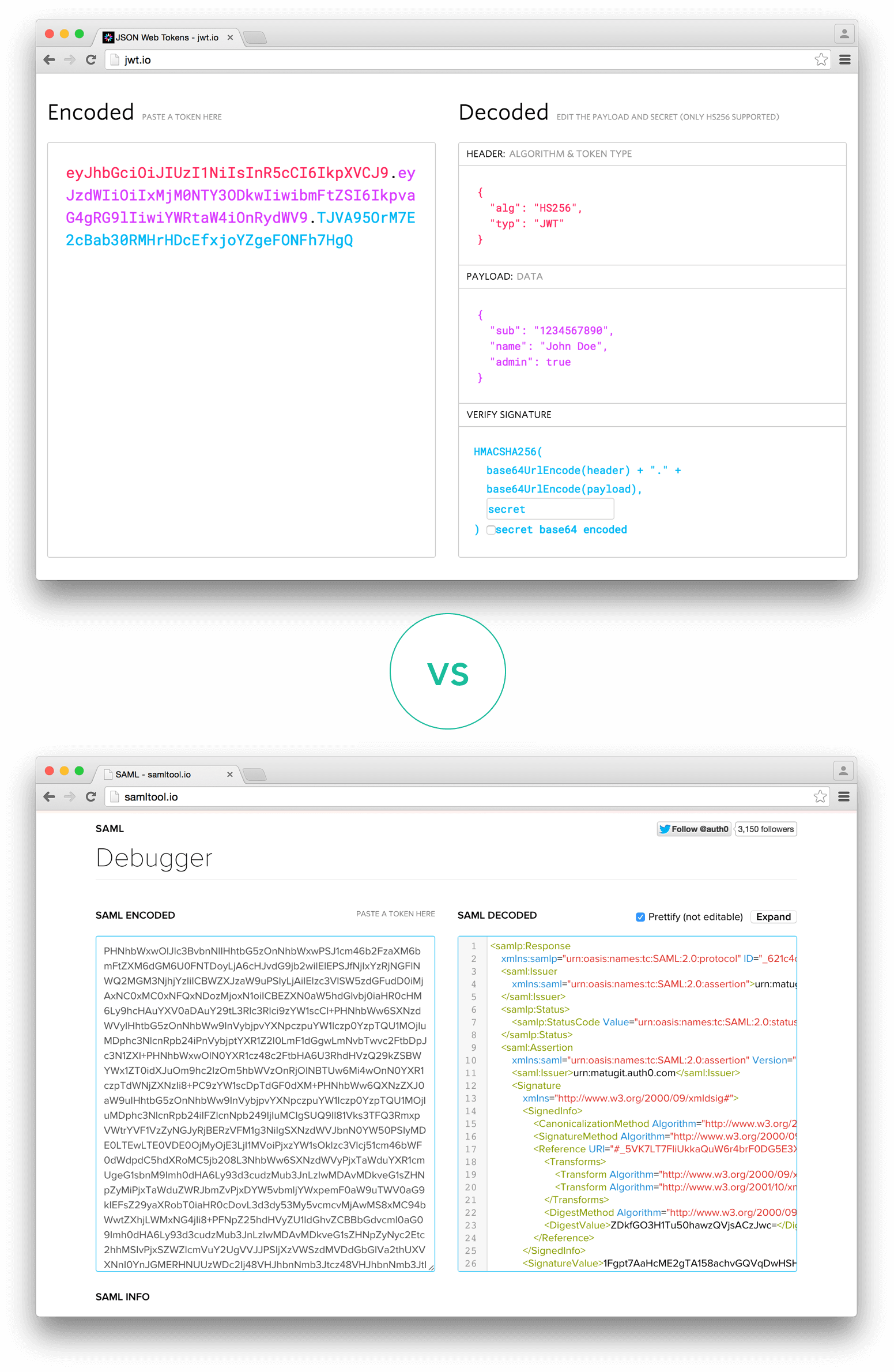

4、把所有的放在一起输出是三个用点分隔的 Base64-URL 字符串,可以在 HTML 和 HTTP 环境中轻松传递,同时与基于 XML 的标准(如 SAML)相比更紧凑。

下面显示了一个 JWT,该 JWT 具有先前的标头和有效负载编码,并使用密钥签名。

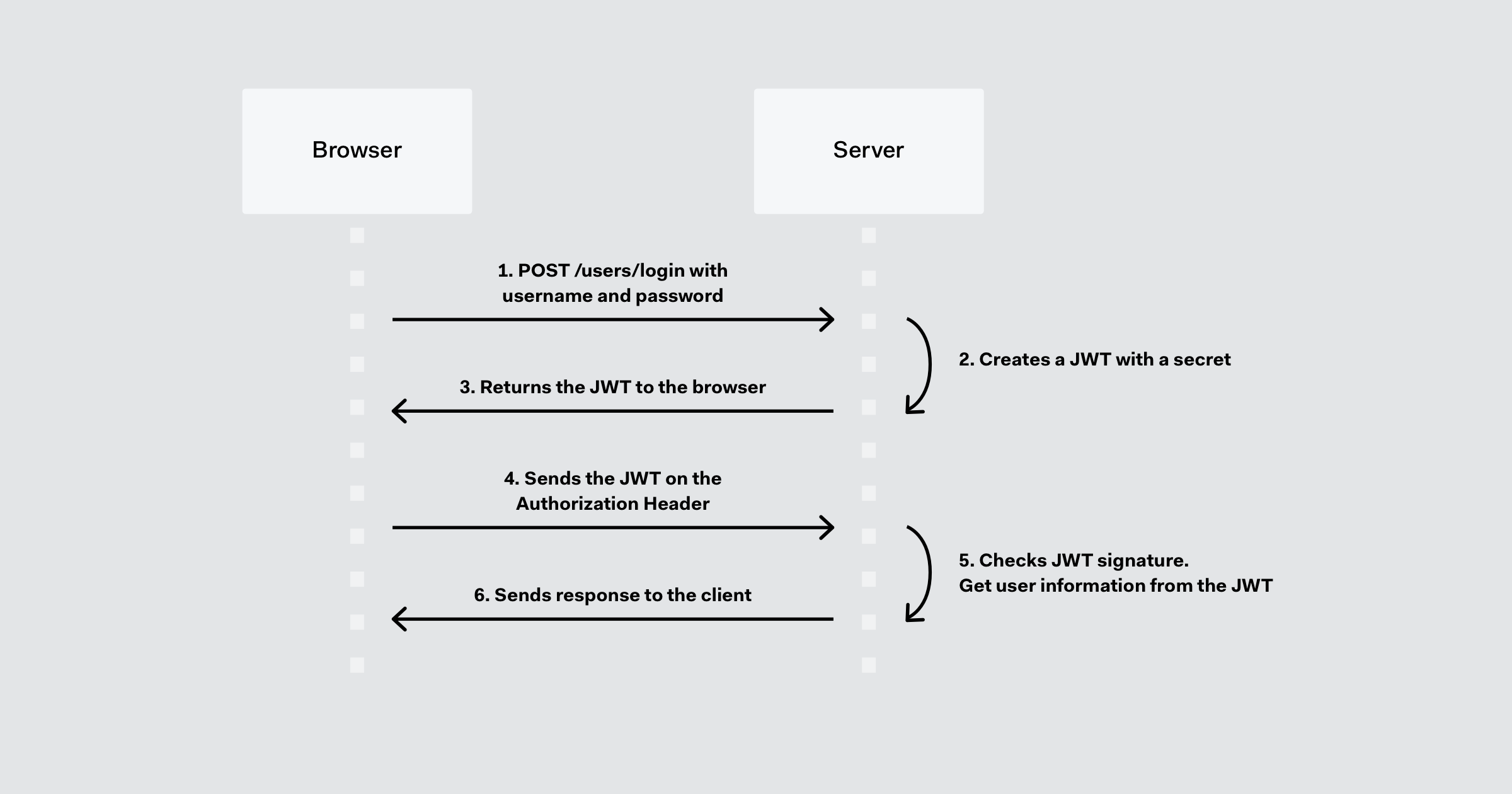

在身份验证中,当用户使用其凭据成功登录时,将返回一个 JSON Web Token。由于令牌是凭据,因此必须非常小心以防止出现安全问题。通常,不应将令牌保留超过所设置的过期时间。

,也不应该在浏览器存储中存储敏感的会话数据。

每当用户想要访问受保护的路由或资源时,用户代理应该发送 JWT,通常在Authorization标头中使用Bearer模式。

标头的内容应如下所示:

Authorization: Bearer <token>在某些情况下,这可以是一种无状态授权验证机制,因为用户状态永远不会保存在服务器内存中。服务器的受保护路由将检查Authorization标头中是否存在有效的 JWT,如果存在,则允许用户访问受保护的资源。由于 JWT 是自包含的,所有必要的信息都在那里,减少了返回和转发到数据库的需要。

这允许完全依赖无状态的数据 API,甚至可以向下游服务发出请求。如果令牌在Authorization标头中发送,则跨域资源共享 (CORS) 不会成为问题,因为它不使用 cookie。

特别注意,使用签名令牌时,令牌中包含的所有信息都会向用户或其他方公开,即使他们无法更改,这也意味着不应将秘密信息放入令牌中。

五、为什么我们应该使用 JSON Web Tokens?下面我们谈一谈JSON Web Tokens (JWT)与Simple Web Tokens (SWT)和Security Assertion Markup Language Tokens (SAML)相比的优势。

由于 JSON 不像 XML 那样冗长,因此在对其进行编码时,它的大小也更小,这使得 JWT 比 SAML 更紧凑。这使得 JWT 成为在 HTML 和 HTTP 环境中传递的不错选择。

安全方面,SWT 只能通过使用 HMAC 算法的共享密钥进行对称签名。但是,JWT 和 SAML 令牌可以使用 X.509 证书形式的公钥/私钥对进行签名。与签署 JSON 的简单性相比,使用 XML 数字签名签署 XML 而不引入隐蔽的安全漏洞是非常困难的。

JSON 解析器在大多数编程语言中都很常见,因为它们直接映射到对象。相反,XML 没有自然的文档到对象映射。这使得使用 JWT 比使用 SAML 断言更容易。

关于使用,JWT 用于 Internet 规模。这突出了 JSON Web Token在多个平台(尤其是移动平台)上客户端处理的便利性。

下图为编码的 JWT 和编码的 SAML 的长度比较