早在2016年,美国《纽约时报》发布的一篇题为《IoT Goes Nuclear》的报道中,达尔豪斯大学魏茨曼科学研究所的研究团队进行了一项关于智能灯泡实验。研究人员们遥控着一架无人机,让它飞到建筑外部一个可以识别Wi-Fi连接的区域内,然后发起进攻。他们只要攻击一只智能灯泡,其他灯泡便会像被传染了似的,也开始狂闪起来。当无人机飞得离建筑更近一些时,就会有更多的灯泡中招。更糟糕的是,在这个过程中,研究人员完全不需要接触到灯泡——这些灯泡是被几百米开外的无人机或汽车传染的。据悉,研究人员们发起的传染式攻击靠的是ZigBee无线通信协议中的一个漏洞。而在上述针对医疗设备的攻击中,McAfee安全研究人员设计了另一种有别于接触物理接口的攻击方式:借助Rwhat协议的不安全性,伪造和修改,客户端和服务器之间发送的简单未加密的UDP数据包。无线联网的植入式医疗设备(比如胰岛素泵、起搏器和除颤器)的安全漏洞让它们成为恶意攻击的诱人目标。近些年来,安全研究人员已表明攻击者如何利用这些设备中未加密、通常薄弱的通信协议来远程控制它们,并且让它们出现可能致命的行为。

僵尸网络:僵尸网络(Botnet)是指采用一种或多种传播手段,将大量主机感染bot程序(僵尸程序)病毒,从而在控制者和被感染主机之间所形成的一个可一对多控制的网络。僵尸网络是由被命令和控制的计算机或其他设备构成的大型网络,而这些设备的用户完全不知情。

一说到僵尸网络,就不得不令人想起Mirai僵尸网络,这一僵尸网络一经问世,边向世人展示了它的强大之处。Mirai 是一种自动识别物联网设备,它能识别并让物联网染上病毒变成僵尸网络,然后对它们进行集中控制。之后,物联网就会被嵌入分布式拒绝服务(DDoS)攻击,然后大量垃圾流量会涌入目标服务器,从而使服务器瘫痪,而面对它的入侵,人们对此毫无还手之力。

在MottoIN此前的报道中,许多网络犯罪分子利用僵尸网络来攻击城市供电系统、供水系统:来自普林斯顿大学的研究人员称黑客借助僵尸网络盗用耗电物联网设备,通过空调、加热器、烹调器等这类大瓦力IoT设备对电网发起攻击;以色列本内盖夫本-古里安大学(BGU)的网络安全研究人员发现了许多商业智能灌溉系统中的漏洞,这使得攻击者能够利用僵尸网络随意远程打开和关闭供水系统。

云端攻击:近年来,物联网设备逐步实现通过云端的方式进行管理,攻击者可以通过挖掘云提供商漏洞、手机终端APP上的漏洞以及分析设备和云端的通信数据,伪造数据进行重放攻击获取设备控制权。

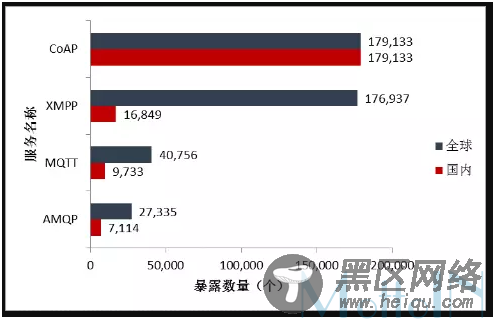

2017全球和国内物联网云端攻击暴露情况

三.物联网安全趋势和防范 1.安全趋势很多物联网攻击将无法探测,不为人知

越来越多的这类入侵,攻击物联网的弱点,却规模较小,能逃过目前安全监控和监测技术的法网。很多安全工具在网络里防范的是一堵堵红线高墙,可很多物联网的弱点就如同一本总账里财会计算时四舍五入的小错误。千里之堤,溃于蚁穴!从规模上看,它们不会引起人们注意,但它们可能非常危险。

针对更对类型的物联网设备展开攻击

黑客会不断寻求各种方法、利用更多类型的设备来构建僵尸网络。比如,他们可能会利用一些没有密码、或是有弱密码的摄像头、网络打印机,而在中国,黑客也正在攻击智能门锁设备。

2.防范措施保护物联网设备密码

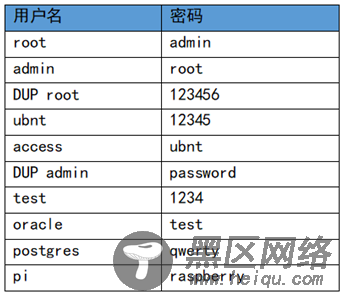

这似乎很简单,但是确保物联网设备拥有安全密码并保持最新状态是保护信息安全的一个非常重要且常常被忽视步骤。遗憾的是,大多数物联网设备既不安全又陈旧,比如很多物联网小工具只需简单设置,插上插头即可运行。另外,即使设置了账号密码,也需要注意不要设置的过于简单,因为简单的账号密码非常容易遭到破解。根据安全公司赛门铁克的全球统计,以下表单为目前物联网设备Top 10 的弱口令(其中账户和同一行的密码并不对应)。

身份验证

在更改设备默认的用户名和密码的基础上,还需要在可能的情况下设置多重身份验证。对于物联网应用程序来说,两种或多重身份验证非常重要。首先是用户身份验证。考虑到许多物联网环境的复杂性,问题是每个设备是否需要身份验证,或者单个系统身份验证是否足以支持网络上的每个设备。易用性的考虑使大多数系统设计人员选择后者,所以对接入设备或控制中心的强身份验证显得至关重要。

固件和软件更新