在中间人攻击中,我们遇到的问题不是加密算法不够神奇,不是密钥方式不够严谨,而是我们没有办法向我们的客户端表明我们给他的公钥是我们的,是不是很像我没办法证明我是我的问题。

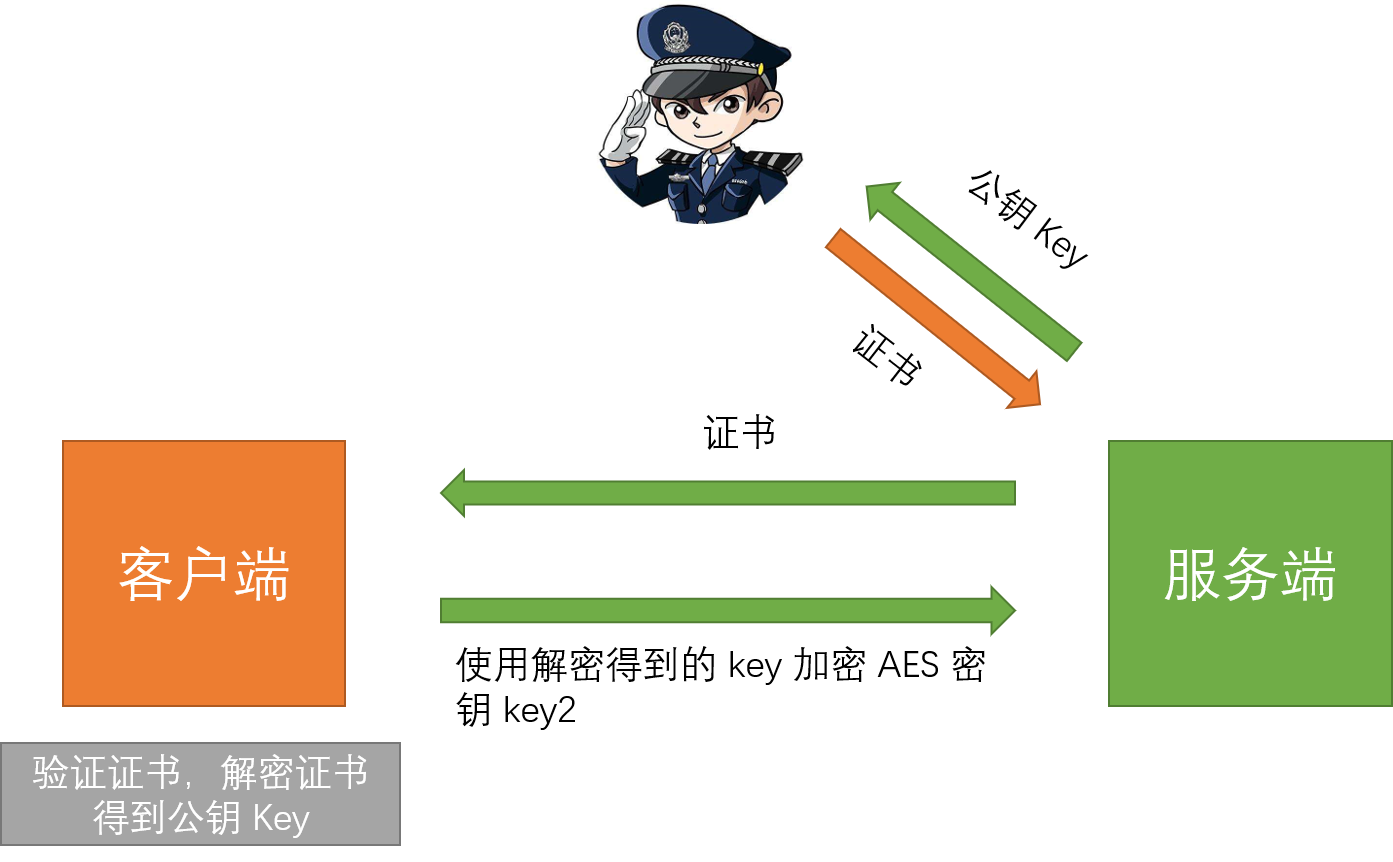

所以第三方机构应运而生,第三方机构只做一件事情,将服务端的公钥刻上了我们的名字(CA 证书),客户端接收到公钥之后,只需要来第三方机构这里查询,就能知道这个公钥是不是真的服务器,然后再将自己生成的 AES 密钥使用 CA 证书中解密得到的公钥进行加密后发送给服务端。

最后服务端使用私钥解密得到 AES 密钥,就可以愉快的和客户端进行通信了。

最后的最后,CA 机构验证不是每次都要去 CA 机构查询。这样做太傻了而且太耗时,尤其是很多 CA 机构的服务都在海外,这样一来一去消耗的时间太多了。

CA 机构高明的地方就在于,我们去找它注册公钥,它会使用另一个来注册的公司的私钥对我们的公钥加密,得到一个我们的公钥的指纹(全球唯一),然后将这家公司的公钥信息(其实也是证书)和我们的公钥以及我们公钥的指纹打包成一个证书。

当我们使用 HTTPS 将证书下发给客户端校验时,客户端(比如浏览器)从证书中看到了上级证书的信息,恰巧这个证书就在浏览器(或者本机)中,已经被验证过是合法的,浏览器只要使用这个证书中的公钥将我们的公钥指纹进行解密,然后比对我们的公钥信息就知道我们也是的合法的。因为假证书中的公钥签名不可能被合法的上级证书中公钥解密 。

这段稍微有点绕,慢慢看多看几次就理解了。

参考https://www.jianshu.com/p/691b8ba3a70f

https://blog.csdn.net/u010144805/article/details/80803059

https://blog.csdn.net/caofengtao1314/article/details/87912078