大大都被上传的剧本会合在plus、data、data/cache、include这几个目次下,请仔细查抄这几个目次下最近是否有被上传异常文件。

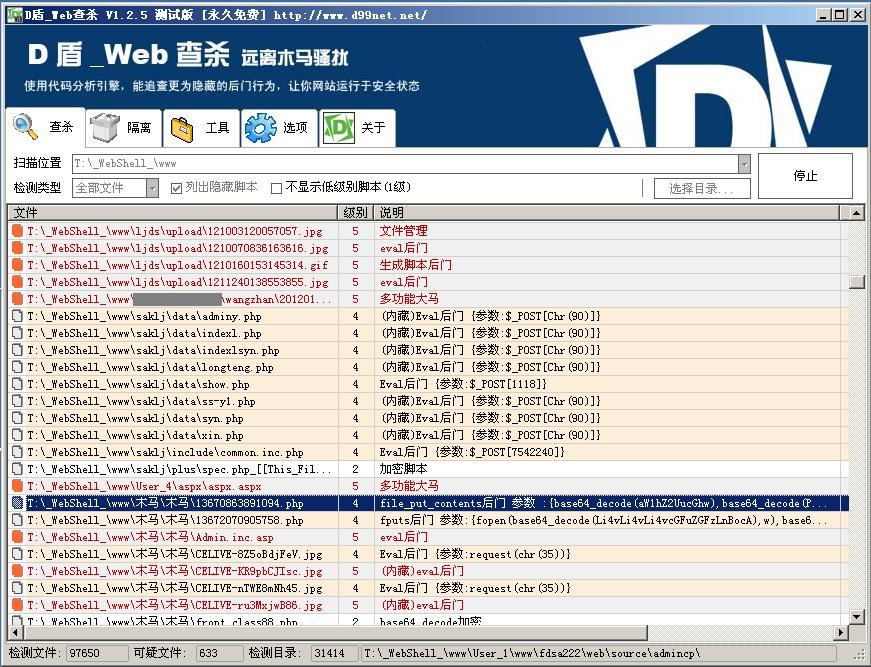

推荐D盾—WEB查察东西:软件利用自行研发不分扩展名的代码阐明引擎,能阐明更为埋没的WebShell后门行为。

引擎出格针对,一句话后门,变量函数后门,${}执行 ,`执行,

preg_replace执行,call_user_func,file_put_contents,fputs 等非凡函数

的参数举办针对性的识别,能查杀更为埋没的后门,

并把可疑的参数信息展此刻你眼前,让你能更快速的相识后门的环境

新版出格针对 dedecms 的{dede:php}{/dede:php}代码插手了识别!

软件插手断绝成果,而且可以还原!

如有不能识此外webshell请利用上传样本成果上传给我们,我们将后期插手识别!

下载: