3月6日,US-CERT宣布了一个有关存在17年之久的长途代码执行裂痕的通告,该裂痕影响点对点协议守护措施(pppd)软件,险些影响所有基于Linux的操纵系统和网络设备固件。 该裂痕是CVSS评分为9.8的仓库缓冲区溢出裂痕(CVE-2020-8597)。

该通告说:

“此裂痕是由于在将提供的数据复制到内存之前验证输入巨细时堕落。 由于数据巨细的验证不正确,因此可以将任意数据复制到内存中并导致内存损坏,从而大概导致执行不需要的代码。

该裂痕在eap理会代码的逻辑中,出格是在eap.c中由网络输入处理惩罚措施挪用的eap_request() a和 eap_response()函数中。

假如未启用EAP或长途对等方未利用暗码或口令协商EAP,则认为pppd不易受进攻是不正确的。 这是由于颠末身份验证的进攻者仍然可以或许发送未经请求的EAP数据包来触发缓冲区溢出。”

受影响版本Point-to-Point Protocol Daemon(pppd) 版本 2.4.2 到 2.4.8

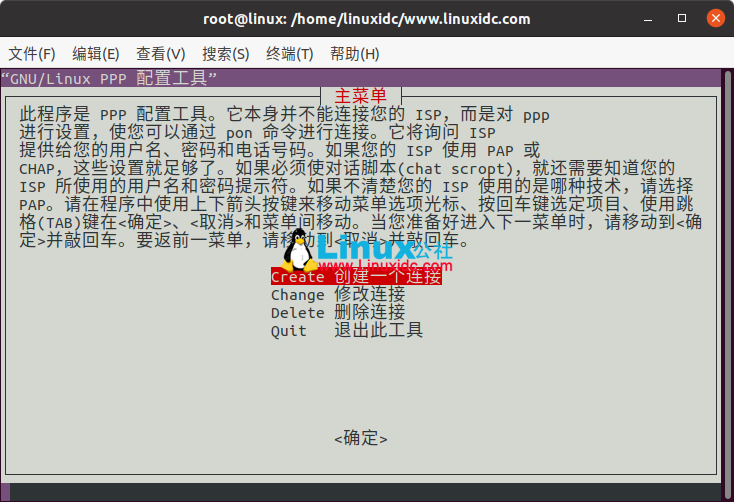

受影响的系统和设备 办理要领今朝,pppd和某些Linux系统已经宣布了针对受支持产物的安详补丁,以修复该裂痕。 受影响的用户应尽快安装补丁。

Ubuntu 18.04编译安装RP-PPPoE 见 https://www.linuxidc.com/Linux/2020-03/162557.htm

Linux公社的RSS地点:https://www.linuxidc.com/rssFeed.aspx