美国国度安详局和一家网络安详公司提醒业界,Microsoft Exchange Server中存在一个长途执行代码裂痕。

尽量微软上个月宣布了针对CVE-2020-0688的补丁,但已经发明很多黑客组织都在操作此裂痕。在安详研究人员发布了一份关于裂痕细节的技能陈诉之后,操作该裂痕的环境有所增加。

2月底,“零日动作”(Zero Day Initiative)的Simon Zuckerbraun颁发了有关Exchange Server问题的具体陈诉,好像将有代价的信息交给了期待中的黑客。

微软暗示,针对该裂痕的补丁很是重要,它将影响Microsoft Exchange Server 2010、2013、2016和2019。该公司描写了安详问题:“当处事器在安装时未能正确建设独一密钥时,Microsoft Exchange Server中将存在一个长途执行代码裂痕。对验证密钥的相识使具有邮箱的颠末身份验证的用户可以或许通报要由Web应用措施反序列化的任意工具,由作为系统运行的Web应用措施举办反序列化”

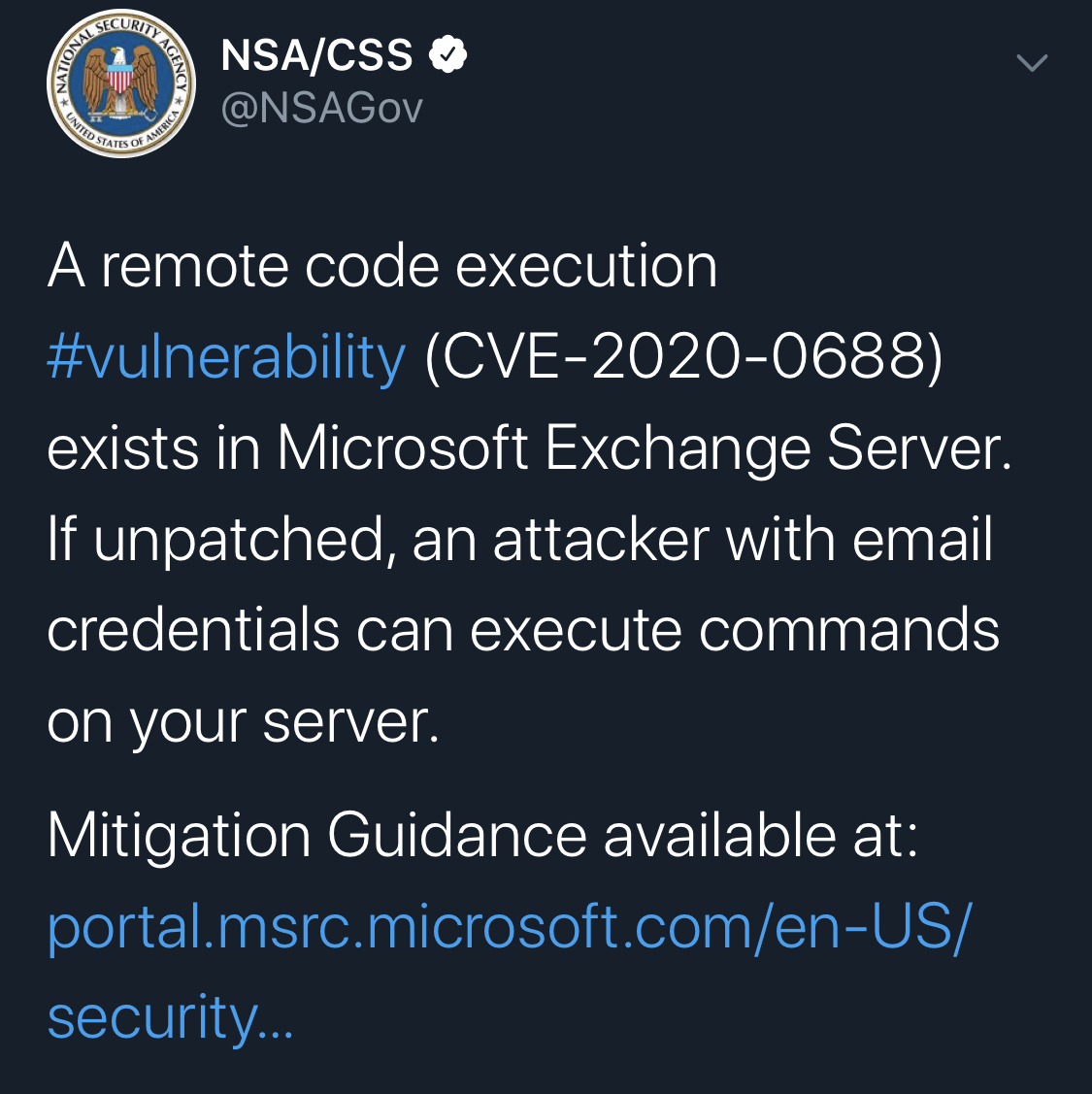

美国国度安详局在推特上宣布了一个简朴的提醒,提醒人们该裂痕的存在:

Microsoft Exchange Server中存在一个长途执行代码(CVE-2020-0688)。假如未打补丁,则具有电子邮件根据的进攻者可以在您的处事器上执行呼吁。

缓解指南可在以下网站得到:https://t.co/MMlBo8BsB0

网络安详公司Volexity也宣布了一条告诫:

APT参加者通过ECP裂痕CVE-2020-0688努力操作Microsoft Exchange Server。在此处相识有关进攻以及如何掩护组织的更多信息:https://t.co/fwoKvHOLaV

在博客中,该公司提供了一些发起来缓解该裂痕:

办理此裂痕的最明明要领是应用Microsoft于2020年2月11日提供的安详更新。Volexity恒久发起的另一种最佳做法是在IIS和Windows Server 2003的ECP虚拟目次上安排会见节制列表(ACL)限制。 或通过Web应用措施防火墙成果。 Volexity发起不需要出格会见ECP的任何人都不能会见它。抱负环境下,这意味着禁用从Internet的会见,甚至限制组织内的哪些IP可以会见它。值得留意的是,双因素认证(2FA)大概阻止进攻乐成,因为进攻者大概无法获取操作此裂痕所需的数据。

Volexity还强烈发起使暗码逾期,并要求用户按期更新暗码。尽量有各类关于永远不需要变动暗码的指导,但Volexity暗示又组织常常会在旧暗码导致严重数据泄露的环境下事情。另外,Volexity发起禁用不再需要或长时间未登录(譬喻,高出90天)的帐户。

Linux公社的RSS地点:https://www.linuxidc.com/rssFeed.aspx