上述方法进攻剧本直接经处事器转手后返回欣赏器触发执行,存储型与之的区别在于可以或许将进攻剧本入库存储,在后头举办查询时,再将进攻剧本渲染进网页,返回给欣赏器触发执行。

常见的套路举譬喻下:

1、进攻者网页回帖,帖子中包括JS剧本

2、回帖提交处事器后,存储至数据库

3、其他网友查察帖子,靠山查询该帖子的回帖内容,构建完整网页,返回欣赏器

4、该网友欣赏器渲染返回的网页,中招!

防止手段:前后端均需要做好内容检测,过滤掉可执行剧本的侵入

重点存眷:前端工程师、Web后端工程师

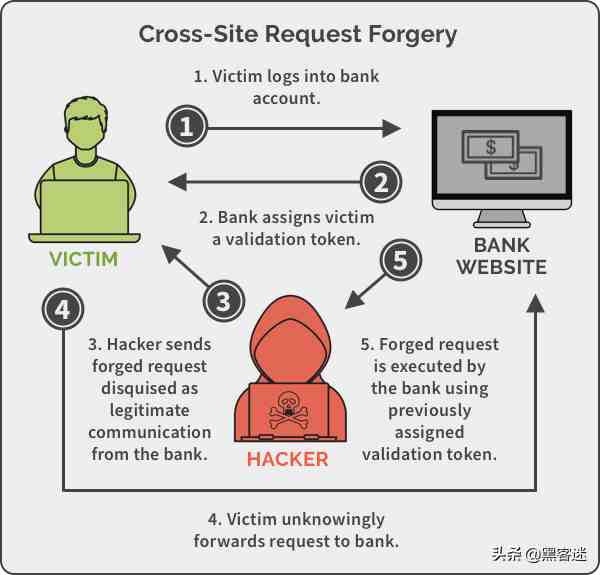

CSRF进攻Web安详三板斧之三,进攻示意图如下:

焦点思想在于,在打开A网站的环境下,另开Tab页面打开恶意网站B,此时在B页面的“唆使”下,欣赏器提倡一个对网站A的HTTP请求。这个进程的危害在于2点:

1、这个HTTP请求不是用户主动意图,而是B“唆使的”,假如是一个危害较大的请求操纵(发邮件?删数据?等等)那就贫苦了

2、因为之前A网站已经打开了,欣赏器存有A下发的Cookie或其他用于身份认证的信息,这一次被“唆使”的请求,将会自动带上这些认证信息,A网站后端会认为是正常用户的请求,将会予以执行,假如是银行转账、金融生意业务等操纵,这长短常危险的。

重点存眷:前端工程师、Web后端工程师

DDoS进攻

DDoS全称Distributed Denial of Service:漫衍式拒绝处事进攻。是拒绝处事进攻的进级版。拒绝进攻处事顾名思义,让处事不行用。常用于进攻对外提供处事的处事器,像常见的:

Web处事

邮件处事

DNS处事

即时通讯处事

......

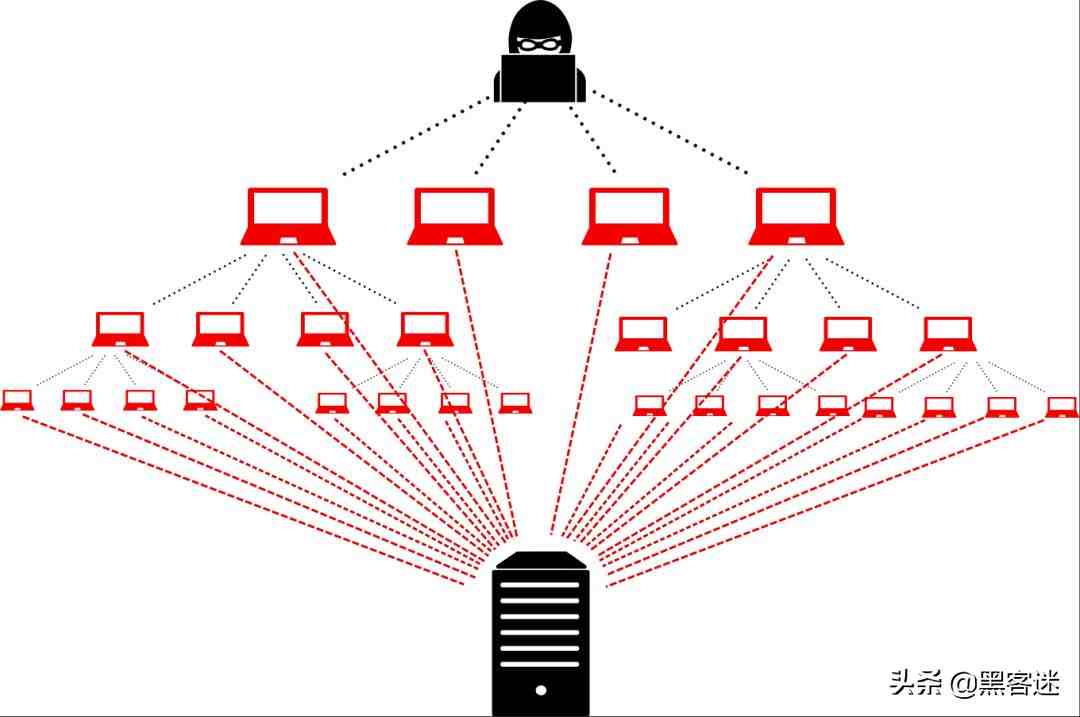

在早期互联网技能还没有那么发家的时候,提倡DoS进攻是一件很容易的工作:一台机能强劲的计较机,写个措施多线程不绝向处事器举办请求,处事器应接不暇,最终无法处理惩罚正常的请求,对此外正常用户来说,看上去网站貌似无法会见,拒绝处事就是这么个意思。

厥后跟着技能的成长,此刻的处事器早已不是一台处事器那么简朴,你会见一个的域名,背后是数不清的CDN节点,数不清的Web处事器。

这种环境下,还想靠单台计较机去试图让一个网络处事满载,无异于鸡蛋碰石头,对方没爬下,本身先爬下了。

技能从来都是一柄双刃剑,漫衍式技能既可以用来提供高可用的处事,也可以或许被进攻方用来举办大局限杀伤性进攻。进攻者不再范围于单台计较机的进攻本领,转而通过陈局限的网络集群提倡拒绝处事进攻。

拒绝处事进攻实际上是一类技能,按照详细实施手段的差异,又可以进一步细分:

SYN Flood

ICMP Flood

UDP Flood

......

防止手段:即即是到此刻,面临DDoS也没有100%打包票的防止要领,只能靠一些缓解技能必然层面上减轻进攻的威力。这些技能包罗:流量清洗、SYN Cookie等等。

重点存眷:运维工程师、安详工程师

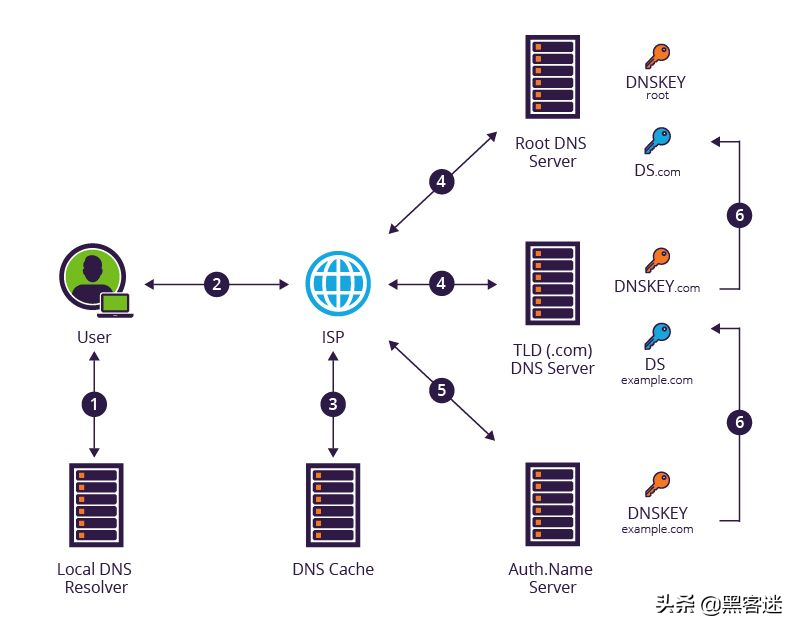

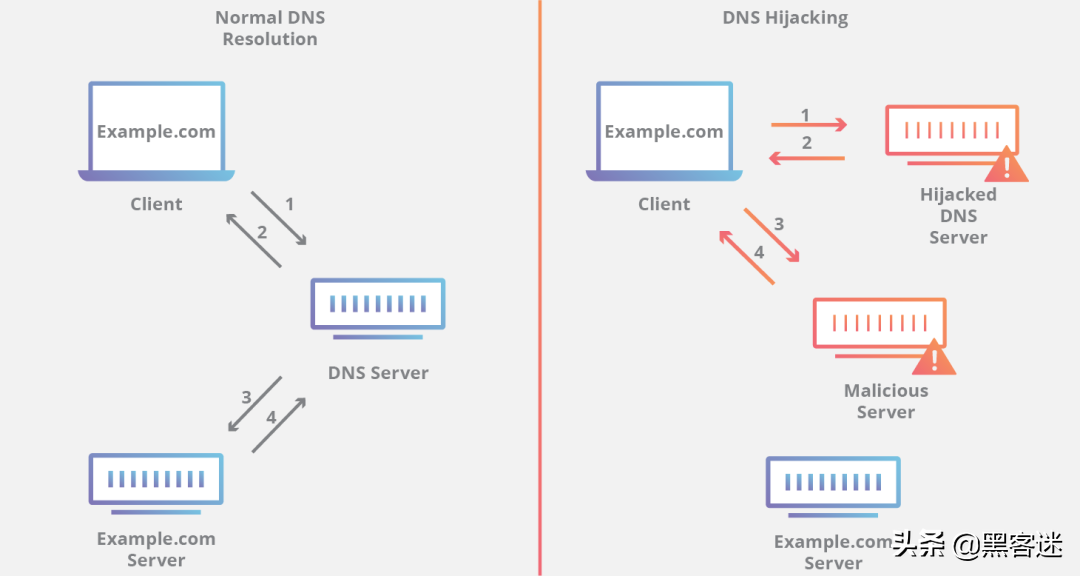

DNS挟制当今互联网流量中,以HTTP/HTTPS为主的Web处事发生的流量占据了绝大部门。Web处事成长的如火如荼,这背后离不开一个冷静无闻的大元勋就是域名理会系统:

假如没有DNS,我们上网需要影象每个网站的IP地点而不是他们的域名,这的确是劫难,亏得DNS冷静在背后做了这一切,我们只需要记着一个域名,剩下的交给DNS来完成吧。

也正是因为其重要性,醉翁之意的人自然是不会放过它,DNS挟制技能被发现了出来。

DNS提供处事用来将域名转换成IP地点,然而在早期协议的设计中并没有太多思量其安详性,对付查询方来说:

我去请求的真的是一个DNS处事器吗?是不是别人假充的?

查询的功效有没有被人改动过?这个IP真是这个网站的吗?

DNS协议中没有机制去担保能答复这些问题,因此DNS挟制现象很是泛滥,从用户在地点栏输入一个域名的那一刻起,一路上的凶险防不胜防:

当地计较机中的木马修改hosts文件

当地计较机中的木马修改DNS数据包中的应答

网络中的节点(如路由器)修改DNS数据包中的应答

网络中的节点(如运营商)修改DNS数据包中的应答

......