目前有两种可供建立安全Linux计划的方法:深度防御(DID - Defense in Depth),这是最经典,且经过时间证明有效的方法;另一种是全方位(Holistic)策略。全方位策略是深度防御策略的衍生方法,一般而言我们会推荐使用全方位策略,我们将在下面为你做更详细的說明。

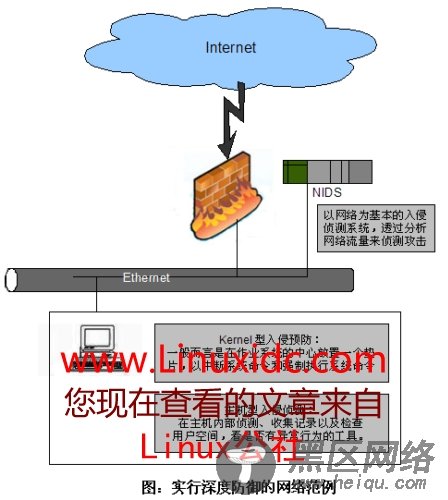

深度防御是建立在安全程序、技术、修补策略等层层架构上,就像一个洋蔥一樣,这种安全策略必须借由一层又一层的对抗来保护你的资產,譬如:第一层是防火牆:第二层是是入侵侦测系统(IDS - Intrusion Detection Systems);第三层是系统強化;第四层是主机型入侵侦测系统(HIDS – Host -based Intrusion Detection):笕五层是Kernel型入侵侦测系统/Kernel型入侵防御系统(KIDS - Kernel…based Intrusion Detection Systems/KIPS - Kernel-based Intrusion Prevention Systems):第六层是系统备份:第七层是保险。

这只是一个分层安全的简单例子,不包括其他模式的要素和假定每一层只使用一种技术。典型的深度防御系统的设计是由周边向內层层保护你的资產,当你开始打开防火牆,允许其他人进入你的网路时,你的周边保护在实质上是失效的。

要定义周边是什麼或它在哪裡是非常困难的。不过这是一个不错的模式,而且现在已经不再那麼安全、有效。随著无線网路、手提电脑、虛拟私有网路(VPN),服务供应商(ASP)、虛拟服务、主机共享等科技的发展,网路週边已经几乎不存在。

于是全方位策略诞生,基本上这方法是直接将周边连结到每个服务器,甚至每一种应用程式。简单来說,它就像沒有防火牆一樣,而事实上这就是我们所处的真实世界,但这並不是說防火牆沒有用,你不用把防火牆或其他週边安全设备拿掉,当然也不用停止建立安全週边设备,重点的是,你得要了解在大部分的情況下,深度防御模式不见得是有用的。

全方位策略

全方位策略使风险管理成为一个组织或公司固定程序的一部分。在全方位策略的概念里,週边不存在於现在的网络中,在被攻击者入侵后才做一些行动来解決安全性的问题是沒有用的。要使风险管理的计划能夠成功,除了要使用最现代的电脑技术,在各个系统、应用程式裡安装安全模式之外,还必须要考虑到每一家公司的工作方式是不同的,所以同樣的安全策略对不同的公司可能会產生不同的作用。

这种讯息安全性的方法被认为是一种新方法,我们不同意这樣的說法。它可能是一个新的方法,但是很多组织卻沒有付诸行动。全方位策略事实上应该是好的风险管理策略的延伸,你不能不看大方向,就了解危机和暴露在网络上之间的关系。

所以除了IT安全性之外,我们必须要往更远的方向看。要使风险管理计划能有效,必须要评估整个组织的风险性为何,从实质上的安全性、人员因素、IT安全造成的法律责任、控管问题等等,必须整合以上因素,才能完成一个完整的计划,生活里本来就充满了危机,因此这种方法沒有什麼奇怪。当你开始实行它,很自然的就可以做的到。安全性是整个过程的一部分,不是后来才加上去或独立的一个部分。