对于无线网络管理员来说,启用MAC地址过滤,可以阻止未经授权的无线客户端访问AP及进入内网,这确实可以阻止一部分恶意的攻击行为。不过,单纯地依靠MAC地址过滤来阻止攻击者是不可靠的。

下图为在DLink-624无线路由器中配置MAC地址过滤,出现在下面MAC地址过滤列表里的网卡才被允许连接该无线路由器。

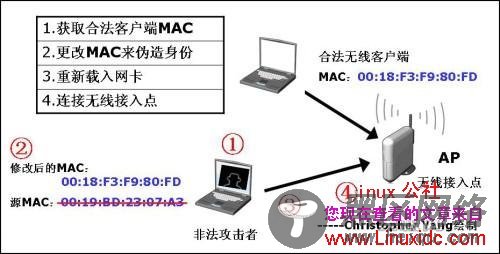

而未被授权的客户端,无论是通过有线还是无线的方式,都无法访问无线路由器,会弹出“无法显示网页”的错误提示。那么,无线攻击者是如何突破无线接入点MAC地址过滤的其步骤示意图如下:

下面我就以上四个步骤按小节方式分别讲述一下实现方法。

1、获得合法无线客户端MAC

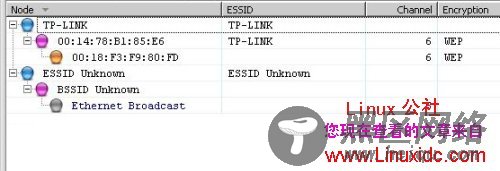

Windows下可以使用OmniPeek、Wireshark、Ethereal、Aircrack-ng for Windows等工具实现对客户端MAC的拦截,Linux可用Kismet、Aircrack-ng中的airodump-ng等来实现。需要注意的是,若目标网络采用WEP或者WPA加密的话,有时需先行破解再对数据包解密方可看到客户端MAC。如下图: