亚洲的国家黑客正使用一种新技术投放远程控制木马,回避安全产品的检测。

终端安全公司SentinelOne发布消息称,这些威胁小组使用的方法能够将远程控制木马注入到受害设备的内存。反病毒软件、甚至是更新型的技术,只要基于文件检测,就无法发现此类威胁。

研究人员通过分析攻击过程发现,硬盘上的确被写入了一些新文件,但恶意载荷从未在未经加密的状况下触及硬盘。

约瑟夫·兰德瑞 (Joseph Landry) 是SentinelOne公司的高级安全研究人员,他对媒体表示,亚洲多个国家的政府黑客正使用这一技术。尽管此类攻击主要出现在亚洲范围内,但也存在黑客使用该技术对付世界其它地方的政府及企业的可能性。

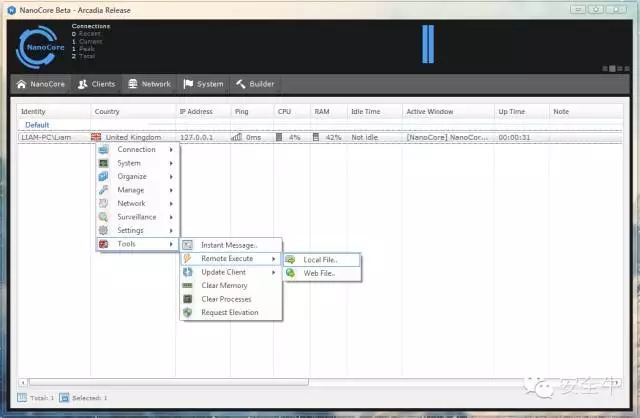

SentinelOne披露了一种使用已知远程控制木马NanoCore(也即Nancrat) 的攻击,它让攻击者能够监视受害者。然而,专家也同时指出,该技术能够用于投放任意类型的木马。

首次在系统上执行时,恶意软件会在%APPDATA%文件夹下创建两个二进制文件并运行。为了保持自身持续存在,软件会创建一个注册表键,指向两个文件之一。

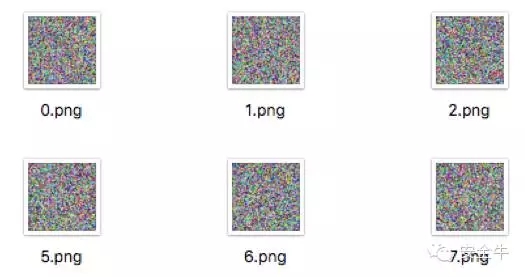

另有一个加密过的DLL被用于解包并将解密后的远程控制木马注入到内存。该DLL和NanoCore可执行文件本身的设置是通过多个PNG图像文件的像素数据存储的。

在全部组件解密之后,使用多种Win32 API和系统调用,可将NanoCore恶意载荷注入到新进程中。

SentinelOne公司的博客上详细介绍了这种感染手段。

无文件感染技术已经在多种类型的攻击中出现,这些攻击中使用了漏洞利用包、勒索软件和点击欺诈恶意软件。