【美亚技术分享】第一期:从一起特大黑客攻击案件所引发的网络安全思考(节选一)

【美亚技术分享】第一期:从一起特大黑客攻击案件所引发的网络安全思考(节选一)

【编者按】感谢网络信息安全专家、湖北警官学院兼职教授李恩忠供稿。李恩忠教授是国内著名网络安全专家,实战经验丰富。本文通过对国内一起特大网络安全事件的分析,清晰再现了黑客攻击的手段和路径。确实是网络安全领域不可多得的好文。

【案件说明】

国内知名游戏运营商A代理的大型游戏《C》海外服务器遭黑客攻击后,游戏服务端版本信息泄露,严重的影响公司正常运营,造成的评估损失高达数亿元。

因黑客技术过硬,加之A公司技术人员工作疏忽,采用“挂盘取证”,反被黑客获取盘上保存的报案材料,以至于公安机关尚未接到报案,报案材料却摆在了黑客案头。所以在A公司向公安机关报案以后,黑客使用反侦察手段,用VPN代理服务器登录游戏服务器,按照报案所需资料进行数据销毁,作案计算机被拆毁,硬盘砸碎扔入江内;使用过的手机连同手机卡一并废弃;重要数据存入加密容器强加密后保存在不知情人手中;与网络有关的一切联系如QQ、邮件全部停用,凡是能证明其现实及网络行为的物证全部销毁。嫌疑人曾扬言:一旦公安机关抓住我,他们会向我道歉!没有任何证据证明我们实施了这起案件!

天网恢恢,疏而不漏。经公安系统两个月的艰苦调查,首先追查到黑客团伙中的两名主犯之一郑某某(男,19岁,重庆人,无业)于某地落网,随后追查另一主犯蔡某(男,30岁云南人,B安全公司信息安全员)于某地落网,韩某(男,28岁河南人,无业)也在7日后到公安机关投案自首。

【案发过程】

1、2012年4月23日,G国开发公司发现游戏内数据异常,等级为2级的RGP角色,经验值为0。

2、2012年4月24日,X国服务器管理员发现多台服务器内存在WebShell木马,文件被创建、移动、打包,操作系统日志有改动痕迹,最终游戏服务端版本被打包并成功下载。

3、2012年4月25日,A公司总部安全实验室接到X国高层的求助后,正式介入进行安全事件调查,并向A公司C市分公司转交提呈报案所需的全部数据资料。

【案件追踪】

入侵过程

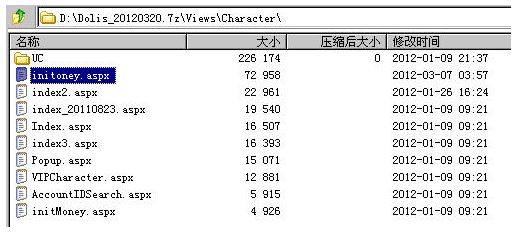

1、2012-1-16至22日之间黑客开始对目标(ip:203.***.***.15)服务器发起入侵活动。2012-03-07 03:57,黑客通过目标asp站点的Fckeditor编辑器任意上传漏洞取得网站webshell权限

2、黑客通过webshell成功提权,得到服务器管理员权限.

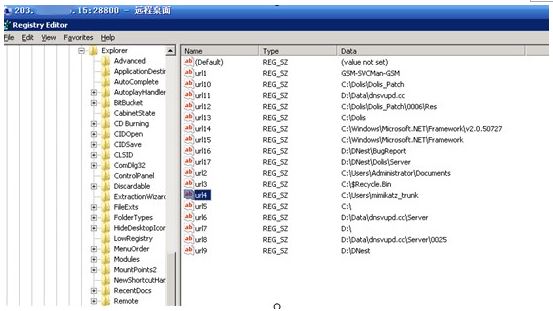

*通过注册表信息分析,黑客有执行mimikatz密码读取工具的记录,可能是在提权阶段使用该工具成功得到系统管理员账号密码

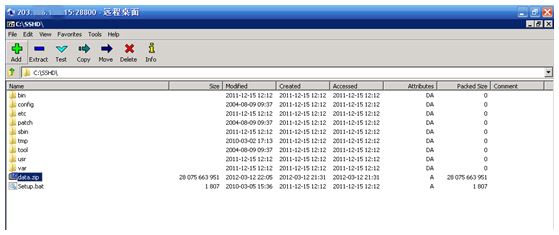

3、黑客通过提权获取的管理员(lewlian3)的用户密码远程登入服务器,于2012-03-12 21:31对服务器数据进行打包操作,打包文件名为:C:SSHDdata.zip,黑客在2012-03-12 22:28开始用184.***.***.25下载data.zip,在2012-03-13 12:20完成了下载

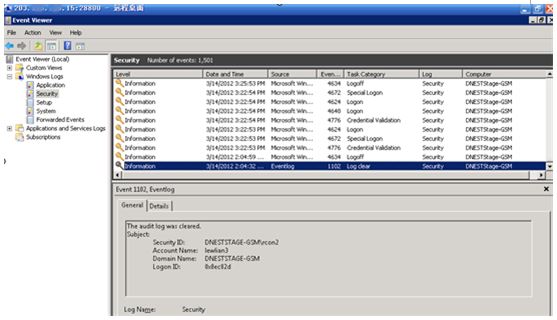

4、2012-03-14 02:04黑客登入服务器清空系统日志。

黑客为保持对服务器的控制在服务器植入lpk.dll后门程序,并且3月初有后门被触发记录。入侵定位通过对日志相关分析,以下用户存在入侵痕迹。

*标红为重点入侵对象

1、通过对日志记录分析,有多处ip访问了webshell后门,其中ip为184.***.***.25有下载服务器打包文件,该ip可能为相关vpn代理服务器ip,ip为14.***.***.191有成功下载tuo.zip数据文件。

2、通过相关日志分析以下用户存在较大嫌疑,通行证为R120******8537A ,角色名为whp的游戏人物 登入游戏ip与上述入侵ip有相符记录,该用户曾以1:重庆IP 119.***.***.34、2:广东ip为119.***.***.140,登入游戏,与攻击ip记录的地域相吻合,其游戏数据存在明显的异常,角色等级2级,但是累计获得的经验值是0,存在非法修改游戏数据嫌疑。

下篇作者将会给我们分享案件的取证分析方法,以及案件带来的反思,尽请期待。