大约六年前,汽车行业开始认真对待网络安全问题,并着手设计和部署网络安全解决方案。汽车行业现在已开始部署有助于提升网络安全性的硬件和软件,但面对网络攻击越来越多的现状,要让每辆汽车中的ECU都免受攻击,还需假以时日。LFEednc

汽车中的网络安全问题比智能手机和个人电脑要复杂得多,主要原因有两个:LFEednc

每辆汽车中都有数十个ECU,它们通过不同速度、不同特性的多条电子总线相连;

车内和远程的接入点可能有多个,例如:OBDII、USB和SD端口;无钥开锁;蓝牙和Wi-Fi、嵌入式调制解调器;传感器;信息娱乐或智能手机应用程序;其他多种连接方式(例如通过具有无线通信功能的车载信息系统和其他可访问汽车的云系统)。

好消息是,致力于创建车载硬件、软件以及网络安全云平台的汽车网络安全项目越来越多,几种网络安全标准和规程也即将出台,这将进一步加速网络安全解决方案在所有网联车辆中的部署。LFEednc

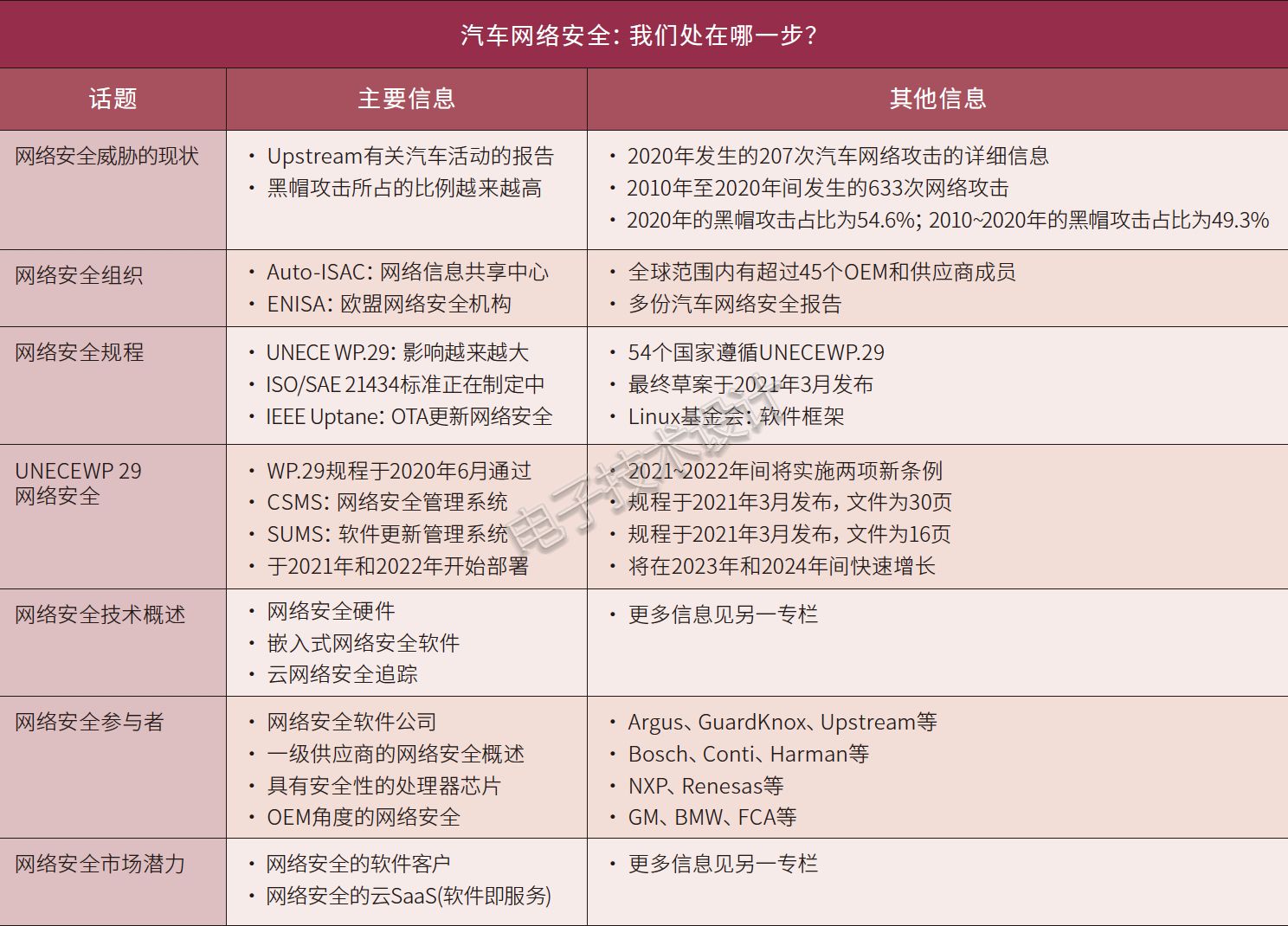

表1是本专栏中关于网络安全的新闻报道一览。LFEednc

表1:关于网络安全的新闻报道一览。(表格来源:Egil Juliussen)LFEednc

网络安全威胁的现状Upstream Security每年都会发布几份分析汽车网络攻击的报告。最新的报告于2021年初发布,其中包含2010年至2020年间的数据,涉及全球200多起汽车网络安全攻击。LFEednc

这份报告还提到了深网和暗网,汽车网络犯罪分子能够通过深网和暗网匿名进行交流,其中有一些论坛详细讨论了如何攻击网联车辆、如何访问敏感数据以及如何管控和窃取车辆。即使是在表网上,网络犯罪分子也可以找到网上商店购买黑客工具、禁用防盗器服务、代码抓取器和偷车教程。LFEednc

表2:2010~2020年间的汽车攻击分布。(数据来源:Upstream Security)LFEednc

让人感兴趣的是攻击渠道是什么——即所说的攻击向量。表2清楚地表明犯罪份子对两个攻击渠道最感兴趣。33%的网络攻击利用云服务器作为攻击入口,因为黑客试图获取可用于破坏汽车网络安全的有价值的数据。不安全的无钥开锁或遥控钥匙也经常被用来获得汽车访问权,进而偷盗汽车。移动应用以近10%的网络攻击占比排列第三。LFEednc

有趣的是,远程攻击占网络攻击总数的大约80%,而汽车实物攻击仅占约20%。LFEednc

Upstream还分析了由白帽和黑帽黑客发起的网络攻击的区别。白帽黑客没有恶意,他们大多是研究人员,入侵系统的目的是进行安全验证或漏洞评估。白帽研究人员经常因发现公司漏洞而被雇用和/或奖励。黑帽黑客则是为了个人利益恶意攻击系统。2020年,黑帽黑客攻击占网络攻击总数的54.6%,而2010年至2020年期间,黑帽黑客攻击仅占所有攻击的49.3%。LFEednc

白帽黑客通常独立(或作为漏洞发现奖励计划的一员)来发现新漏洞。在漏洞发现奖励计划中,如果他们发现了车辆和联网服务中的漏洞,就会获得奖励。实施漏洞发现奖励计划的汽车OEM越来越多。许多原始设备制造商,包括Tesla、GM、Ford、FCA、Daimler等,都在诸如BugCrowd、HackerOne等平台上或他们自己的网站上参与了漏洞发现奖励计划。LFEednc

研究机构MITRE于1999年启动的一个项目将软件漏洞作为Common Vulnerabilities and Exposures (CVE,公共漏洞披露)进行发布,该项目共发布了110个汽车CVE,其中2020年发布了33个,2019年发布了24个。LFEednc

Auto-ISAC大多数行业都成立了打击网络犯罪的机构,这些机构通常被称为信息共享和分析中心(ISAC)。Auto-ISAC(汽车信息共享和分析中心)成立于2015年8月,总部位于华盛顿特区,是共享、追踪和分析与网联车辆相关的网络威胁、漏洞和事故的中央枢纽。LFEednc

在北美销售的轻型汽车中,超过99%都是由Auto-ISAC成员制造的,Auto-ISAC成员还包括全球45家OEM和供应商,其中有重型卡车原始设备制造商及其供应商,以及商用车——包括车队和承运人。供应商包括一级供应商,以及诸如Argo、Intel、Motional和Waymo等公司。LFEednc

Auto-ISAC也与其他机构进行合作,与其他23个ISAC的合作涉及医疗保健、航空、电信和金融服务等关键的基础设施领域。LFEednc

欧盟网络安全局