应用层的隧道还有有一个重要的技术就是DNS隧道技术,由于小编能力太菜,~~呜呜呜~~,很多东西也是现学现卖,所以我将在未来专门写一个专题来对其进行介绍。

SOCKS 代理技术Socks代理即全能代理,就像有很多跳线的转接板,它只是简单地将一端的系统连接到另外一端。支持多种协议,包括http、ftp请求及其它类型的请求。它分socks 4 和socks 5两种类型,socks 4只支持TCP协议而socks 5支持TCP/UDP协议,还支持各种身份验证机制等协议。其标准端口为1080。socks代理相应的采用socks协议的代理服务器就是SOCKS服务器,是一种通用的代理服务器。利用SOCKS能够与目标内网计算机进行通信,避免多次使用端口转发。

常见的网络场景有如下三类:

服务器在内网中,可以任意访问外部网络。

服务器在内网中,可以访问外部网络,但服务器安装了防火墙来拒绝敏感端口的连接。

服务器在内网中,对外只开放了部分端口(例如80端口),且服务器不能访问外部网络。

EarthWorm

下载链接:https://github.com/rootkiter/EarthWorm

https://codeload.github.com/idlefire/ew/zip/master

EW 是一套便携式的网络穿透工具,具有 SOCKS v5服务架设和端口转发两大核心功能,可在复杂网络环境下完成网络穿透。EarthWorm能够以“正向”、“反向”、“多级级联”等方式打通一条网络隧道,直达网络深处,用蚯蚓独有的手段突破网络限制,给防火墙松土。该工具包中有多个可执行文件,以适应不同的操作系统(Linux、Windows、Mac OS、ARM-Linux均包含在内)

reGeorg

下载地址:https://github.com/sensepost/reGeorg

reGeorg的主要功能是将内网服务器的端口通过HTTP(S)隧道转发到本机,形成一个回路。其可以使目标服务器在内网中(或者在设置了端口策略的情况下)连接内部开放端口。reGeorg利用webshell建立一个socks代理进行内网穿透,服务器必须支持 ASPX、PHP、JSP中的一种。

SockCap64

下载地址:

SockCap64是一款在Windows环境中相当好用的代理软件,其可以使Windows应用程序通过SOCKS代理服务器来访问网络。

Proxifier

下载地址:https://www.proxifier.com/

Proxifier也是一款非常好用的全局代理软件,其提供了跨平台的端口转发和代理功能,适用于Windows、Linux、Mac OS平台。

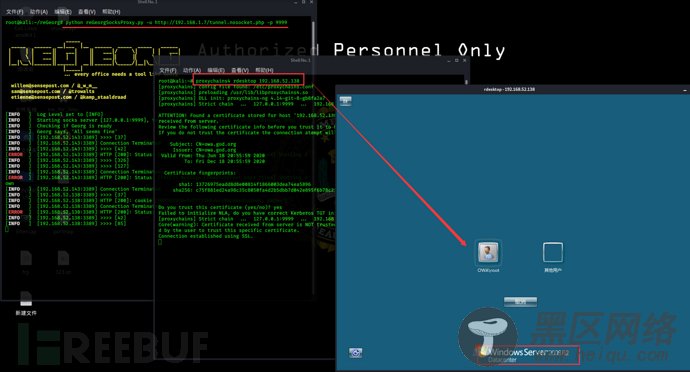

ProxyChains

下载地址:https://github.com/rofl0r/proxychains-ng

ProxyChains是一款可以在Linux下实现全局代理的软件,非常好用,可以使任何应用程序通过代理上网,允许TCP和DNS流量通过代理隧道,支持HTTP、SOCKS 4、SOCK 5类型的代理服务器。

下面讲一下这几个工具的具体用法。

EarthWormEW有六种命令格式,分别是ssocksd、rcsocks、rssocks、lcx_slave、lcx_listen、lcx_tran。ssocksd命令用于普通网络环境的正向连接,rcsocks和rssocks用于反弹连接,其他命令用于复杂网络环境的多级级联。

测试环境:左侧有一个人计算机,为攻击者的计算机,位于攻击者的内网中,攻击者还有一台公网中的vps;右侧是一个受害内网,有三台机器,我们已经控制的web服务器有两个网卡,是连接外网和内网的关键节点,内网其他机器之间均不能直接连接。

(1)正向 SOCKS 5 服务器

适用于目标机器拥有一个外网IP地址的情况下,如上图内网web服务器的模拟外网IP为192.168.1.7。在web服务器上面上传对应的ew程序并执行:

ew_for_Win.exe -s ssocksd -l 888