[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-d5Q3NqB0-1608609008290)()]

上面就能清楚的看到在这个备案号下面还有多少域名,然后做出相关域名收集整理

4).SSL查询目前一般的企业站点都会具备HTTPS协议的能力,那么通过这一项也能查找出一些相关的子域名。

https://myssl.com/ssl.html

例如:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-wBXjxr9l-1608609008292)()]

5).APP提取(可能)在这一个内容中,前提就是目标站点具有安卓app,如果没有,那么就只能忽略。同时,现在很多app都会具有加壳手段,那么直接反编译就不再具备效果,需要脱壳处理,前提是具有汇编和逆向的能力;如果没有加壳技术,那么这就是一个很好的查找子域名的思路,毕竟APP里面有大量的接口IP和内网 IP,可以获取不少安全漏洞。

这里就不再详细举例子介绍了,如果有去壳的app那么就可以用反汇编工具尝试一下,像AndroidKiller反编译工具等。

6).微信公众号如果目标具有相关公众号,那么渗透相关公众号,绝对会有意外收获,比如获取不少漏洞+域名,可以参考 Burp APP抓包抓取微信公众号数据。

7).暴力破解/字典枚举所谓暴力破解即利用一个已经生成的数字组合不断尝试与目标匹配,直到找出相符的目标单位。

暴力破解可以用很多工具,如DNSReconcile、Layer子域名挖掘机、DirBuster、fierce、dnsdict6、dnsenum、dnsmap、dnsrecon、等等

下面举个几个例子,同时这里的字典就用工具自带的字典了。

用Demon:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-vp2NAfLe-1608609008305)()]

利用dnsdict6

安装:dnsdict6

`https://src.fedoraproject.org/lookaside/pkgs/thc-ipv6/thc-ipv6-2.7.tar.gz/2975dd54be35b68c140eb2a6b8ef5e59/thc-ipv6-2.7.tar.gz

tar -zxvf thc-ipv6-2.7.tar.gz

cd thc-ipv6-2.7/

apt-get install -y libpcap-dev libssl-dev

make

cp dnsdict6 /usr/bin/

dnsdict6`

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-16AFaVnM-1608609008309)()]

利用dnsenum

像这种历史记录解析,一般都可以查到以前域名拥有着的相关信息,例如:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-feHydSDq-1608609008324)()]

注:像通常所谓的钓鱼攻击,一般都会去收集这些历史信息。

9).威胁情报查询像华为、360都拥有威胁情报查询的能力:https://ti.360.cn/

比如以前站点出现过哪些漏洞、相关内容,都可能在情报中查到:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-PuRJEDgJ-1608609008326)()]

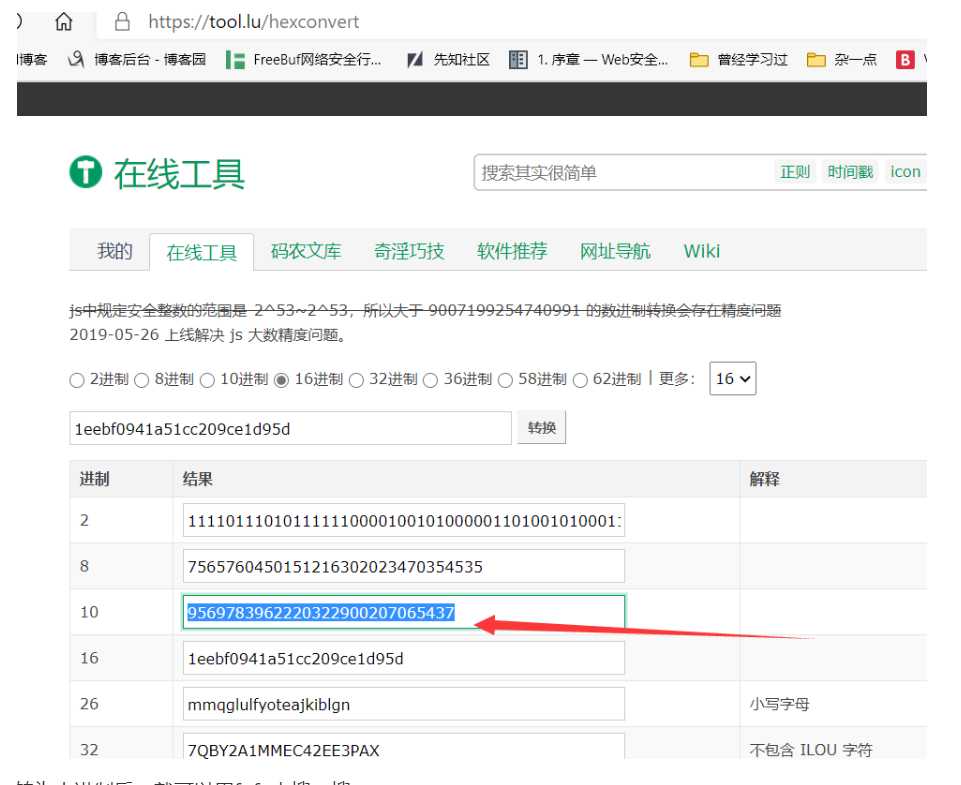

10).证书序列号获取域名与IP一个网站都会具有相关的证书,那么对证书的序列号进行查询,也会有意外的收获:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-M7PEGcuU-1608609008336)()]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-R7sKxvu2-1608609008342)()]

转为十进制后,就可以用fofa去搜一搜:

在信息收集中,搜索引擎能够提供给我们很大的帮助,几乎很大的程度的帮助都来自于搜索引擎,而普遍的搜索引擎有:

shodan

fofa

ZoomEye(知道创宇)

还有很多好用的搜索引擎就不再多介绍了这里就说说常用的搜索引擎。

Google 一般使用Google进行搜索的话,也叫Googlehacking,简单说明几个例子,关于搜索引擎的用法其实有很多,可以任意搭配,不可能说的完。

1、搜索含有管理员登录页面的URL

语法:inurl:/admin/login.php

2、搜索文件类型为xls且包含username、password字段的内容

语法:filetype:xls "username | password"

3、搜索含有充值字符没有支付制服的页面

语法:+充值 -支付

关于Google搜索引擎的用法,可以去https://www.exploit-db.com/google-hacking-database这个页面浏览,然后根据自己情况写出适合自己的。

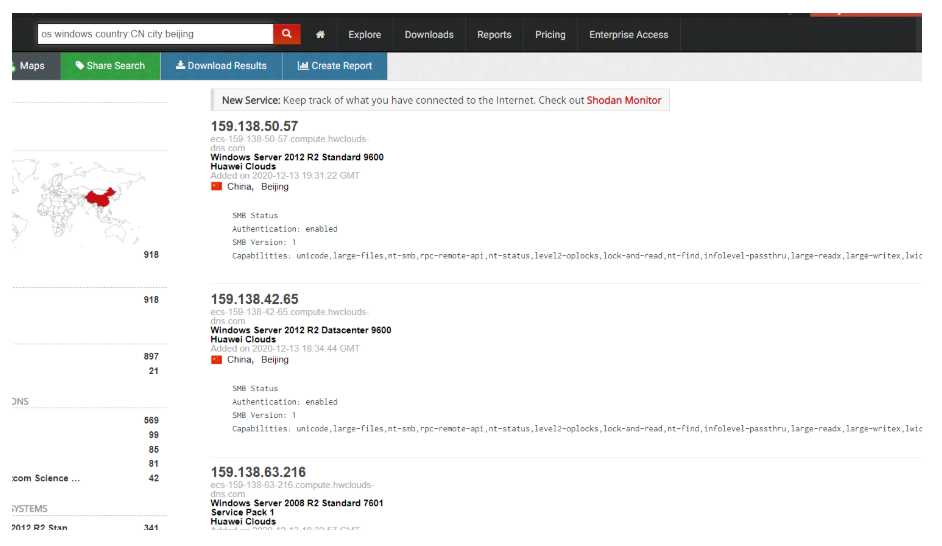

shodan据说shodan是一个很强大的搜索引擎,用于搜索联⽹的设备,传言只要有联网的设备都会被搜索到,其原始开发者有msf框架的开发者参与。

https://www.shodan.io/

常见的过滤规则就是:

net、city、country、port、os、hostname

语法比如:os:windows country:CN city:neijing

语法可以自己构造,也可以参考:https://www.shodan.io/explore看看别人怎么构造语句的。

fofahttps://fofa.so/

想必到了这里搜索引擎的语句构造就不需要再赘述了,那么简单说两个例子:

1、查询C段

ip="10.0.0.0/24"

2、查询网站名(可列出钓鱼网站)

title="网站名"

其他的可以自行参考文档:https://fofa.so/help

`查询语法

直接输入查询语句,将从标题,html内容,http头信息,url字段中搜索

title="abc" 从标题中搜索abc。例:标题中有北京的网站

header="abc" 从http头中搜索abc。例:jboss服务器

body="abc" 从html正文中搜索abc。例:正文包含Hacked by

domain="qq.com" 搜索根域名带有qq.com的网站。例: 根域名是qq.com的网站

host=".gov.cn" 从url中搜索.gov.cn,注意搜索要用host作为名称。例: ***网站, 教育网站

port="443" 查找对应443端口的资产。例: 查找对应443端口的资产