[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-kwXtnpcs-1608609008357)()]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-0gWux90o-1608609008364)(C:\Users\jerome\AppData\Roaming\Typora\typora-user-images\image-20201215194611741.png)]

这里利用的theharvester与metagoofil工具对用户的一些信息进行搜集,例子:

theharvester -d sina.com -l 300 -b google

metagoofil -d baidu.com -t pdf -l 300 -o test -f test.html

其他的参数可以查看手册:man

14).MELTAGO这是一个非常好用的域名、ip等等信息收集的工具,既可以在linux上运行,也可以在Windows上运行,举个例子:

什么是旁站?旁站是和目标网站在同一台服务器上的其它的网站。

什么是C段?C段是和目标服务器ip处在同一个C段的其它服务器。

旁站旁站指的是网站所在服务器上部署的其他网站

旁注的意思就是从同台服务器上的其他网站入手,提权,然后把服务器端了,就自然把那个网站端了

C段指的是例如192.168.1.4,192是A段,168是B段,1是C段,4是D段

C段嗅探指的是拿下同一C段下的服务器,也就是说是D段1-255中的一台服务器

即:

旁注:同服务器不同站点的渗透方案

C段:同网段不同服务器的渗透方案

C段/旁站(前提条件要获取到网站的真实ip)即:当知晓目标真实IP后;一般来说主页面很难存在可利用点,那么这时候就可以通过嗅探此IP段内其他的主机服务器来实现C段利用,或者从此服务器上的其他网站入手。

像ARP攻击等。

那么下面就会用到一些工具,如搜索引擎或者工具扫描:

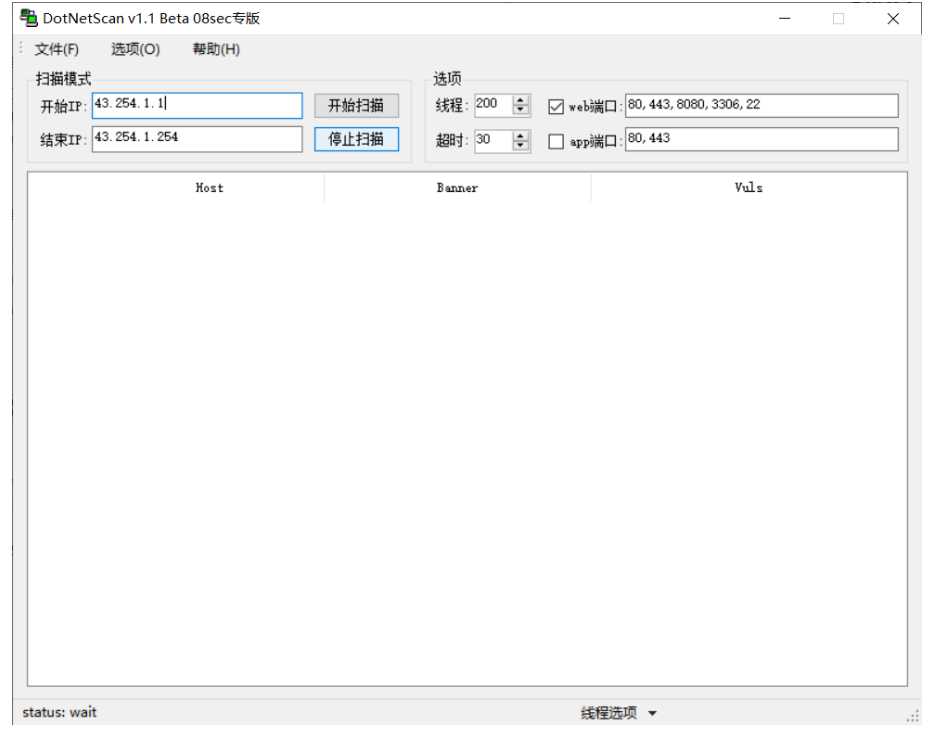

上面已经说了shodan、fofa、ZoomEye等扫网段,那么下面就说两个例子工具:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-fJOemyEH-1608609008379)()]

总结1、网站域名有没有CDN,CND是做网站加速的,也是间接的隐藏了真实IP地址的作用的,真实IP在CND之后。(相当于网站"代理")

判断CND方法:ping、dns解析等查看有没有双重.com或者ip变换就能知道有没有CDN

绕过CDN:fofa引擎(title="网站标题")、有CDN可采用国外节点ping测试,或者就是shodan引擎、包括它的插件。还有子域名,DNS历史解析,邮件、SSL证书签名,网站ico等方法绕过CDN

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-TbPS2uPI-1608609008382)()]

2、没有DNS区域传送漏洞如何获取二级域名?

证书查找:通过有没有https(SSL证书)什么的反推

备案号查找:通过备案号反推二级域名

3、APP中去壳反编译可提取到内网的地址,做后期的内网IP确定

4、暴力破解中,泛域名解析会规避暴力破解,暴力几乎无效

5、DNS解析直接取公网IP,DNS记录(域名反查)

6、fofa比zoomeye强一些,fofa通过title标签能够绕过CDN拿到真实IP,或者证书的序列号前去查询

7、C段搜集,就是通过一个(必须真实的)ip查找这个ip的网段里面其他ip有没有能够收集的漏洞等,通过fofa就是ip="ip.0/24"(主要就是C段了)

8、威胁情报查询:有如历史whois的信息中可能有QQ、手机号等信息然后钓鱼攻击

(通过域名查真实IP地址,C段漏洞搜集、扫端口服务,)

9、具有CND的域名使用whois是查不出来的,但是能够查到这个CDN下有哪些域名

10、本网站的友情链接中如果那些网站有的被挂马了,那么在本网站中点击被挂马的网站,那么就相当于本网站被挂马了。(这就是API调用出的问题)

5、敏感信息收集在这一部分中我们主要就是收集的关于一些泄露的信息,即我能可能直接利用的一些信息,大致将其划为以下内容:

WEB源代码泄露(可以用7kb)