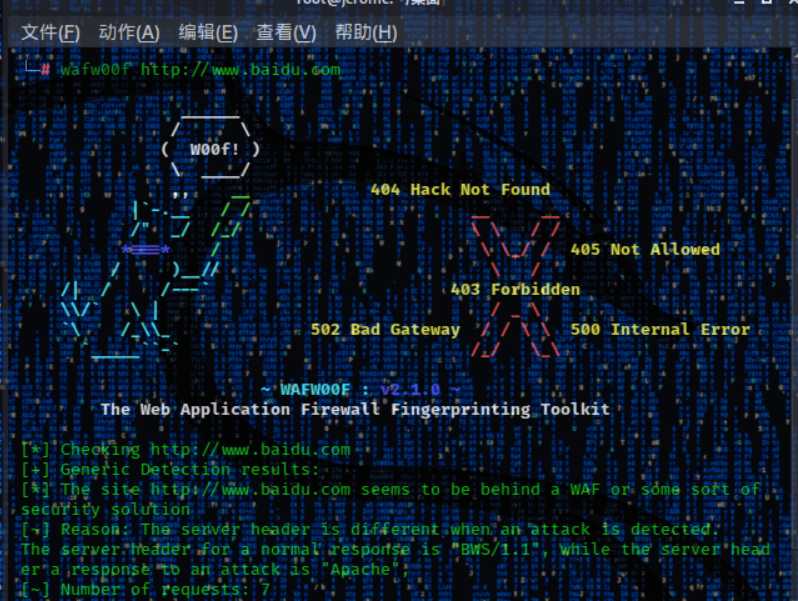

所谓的waf识别即安全狗,防火墙,通过检查汇报,可能识别端口是否经过防火墙过滤,即需要对安全狗检测,所使用的工具到https://github.com/EnableSecurity/wafw00f下载下来之后记得在本机安装好py,用py执行python setup.py install 执行完后cd进行C:\wafw00f-master\wafw00f目录,执行main.py 就可以了。

或者:使用scapy、nmap等工具

nmap有系列防火墙过滤检测功能

nmap -sA 1.1.1.1 -p 22

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-gXdAjz39-1608609008422)()]

nmap --script=http-waf-detect.nse

3).CDN识别(绕过,获取真实IP)1、通过ping一个不存在的二级域名获取真实ip或没有挂cdn的域名

2、通过fofa语法title标签获取真实ip

3、DNS历吏记录

4、在线网站查找:https://sitereport.netcraft.com/

5、phpinfo(可以忽略):如果目标网站存在phpinfo泄露等,可以在phpinfo中的SERVER_ADDR或_SERVER[“SERVER_ADDR”]找到真实ip。

6、shodan搜索引擎查询

7、挂国外节点再ping目标网站

4).旁注与C段(获取真实IP情况下)1、站长之家

2、网络搜索引擎 、、等

3、Nmap,Msscan扫描C段(nmap建议之后主动信息收集的时候使用)

nmap常用说明:

nmap -p 80,443,8000,8080 -Pn 1.1.1.0/24

简单ping扫描探测主机是否在线:nmap -sn 1.1.1.1

采用TCP与UDP端口扫描:nmap -sS -sU 1.1.1.1

–sV 指定版本探测:nmap -sV 1.1.1.1

-O 探测系统类型版本号:nmap -O 1.1.1.1

绕过ping扫描参数为:nmap -Pn 1.1.1.1

漏洞检测可直接:nmap 1.1.1.1--script=auth,vuln

总结:你平时常去那些网站进行学习:

seebug、cnvd、freebuf、吾爱破解、微信公众号

你平时挖漏洞提交到那些平台:

奇安信补天、cnvd、教育漏洞平台、漏洞银行、wooyun、漏洞盒子众测平台

# 第二部分 主动信息收集直接与目标系统交互通信

无法避免留下访问的痕迹

使用受控的第三方电脑进行探测

使用代理或已经被控制的主机

做好被封杀的准备

使用噪声迷惑目标,淹没真实的探测流量

扫描

发送不同的探测,根据返回结果判断目标状态

二层发现是基于ARP协议来进行的探测发现,ARP协议的数据包不可路由,其到达路由端口会被过滤,通过这样的发现能够清晰知道目标是否存活,其优点就是扫描的速度快、结果可靠。

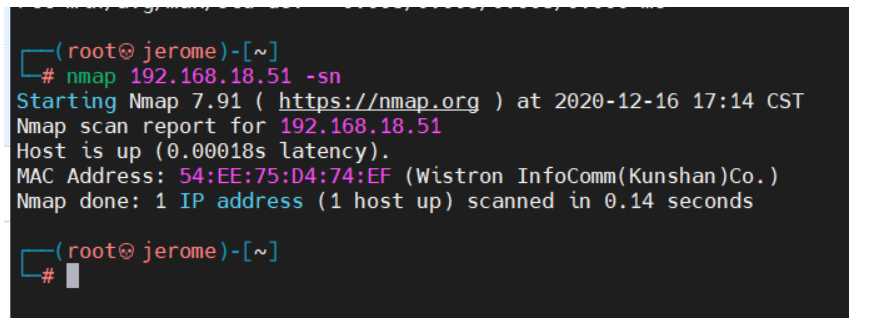

这里用三个工具来说明举例:arping、nmap、Netdiscover

arping

//只能ping一个

arping 1.1.1.1 -c 1 //指定一个包

arping 1.1.1.1 -d

//-d可以查看是否重复,即ARP欺骗

arping -c 1.1.1.1 | grep "bytes from" | cut -d" " -f 5

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ERkxYiUv-1608609008429)()]

nmap 1.1.1.1-254或者1.1.1.0/24 -sn

//可支持地址段

nmap -iL iplist.txt -sn

//调用存好的文本文档ping

主动

netdiscover -i eth0 -r 1.1.1.0/24

netdiscover -l iplist.txt

被动

(被动方式主要是等待其他主机溢出ARP包,在本机监听然后采集)

netdiscover -p

还可以用scapy进行构造ARP数据包然后发送数据包进行探测:

apt-get install python-gnuplot(安装)

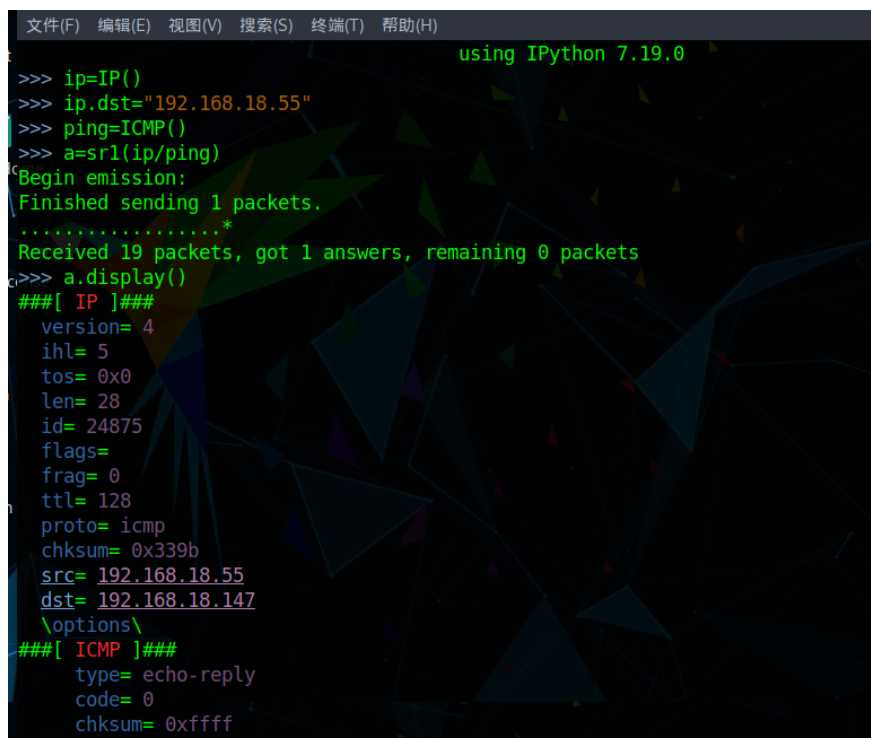

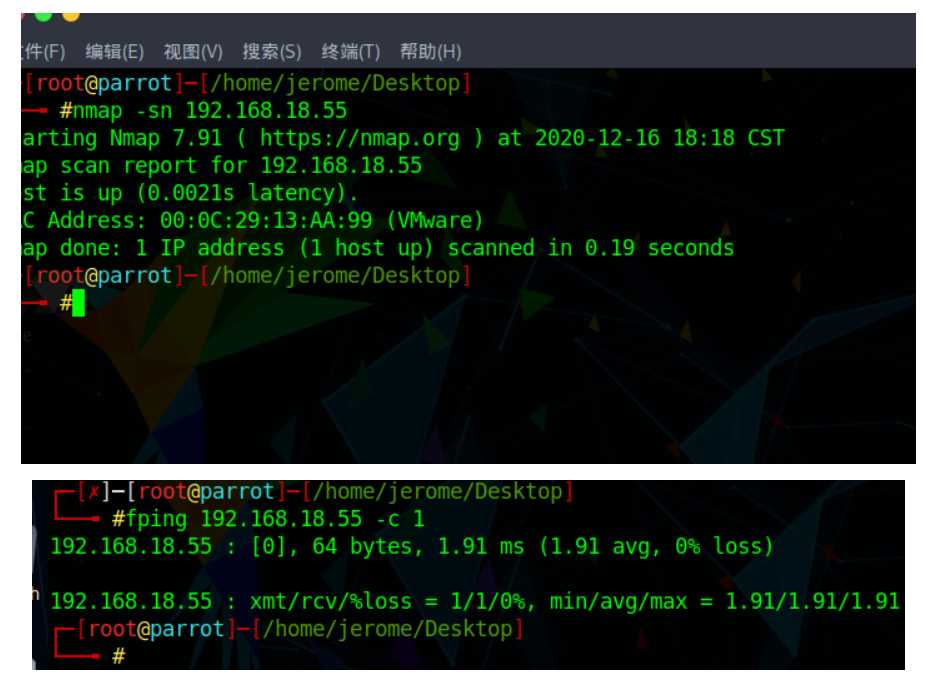

2、三层发现三层发现是基于IP、ICMP协议进行的,优点就是可路由,速度比较快,缺点就是速度比二层慢,经常被防火墙过滤。

这里用五个工具来说明举例:ping、scapy、nmap、fping、hping

举例:[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Rzl2l1yS-1608609008438)()]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-8n8VAwMA-1608609008459)()]

3、四层发现优点:

可路由且结果可靠

不太可能被防火墙过滤

甚至可以发现所有端口都被过滤的主机

缺点:

基于状态过滤的防火墙可能过滤扫描

全端口扫描速度慢

TCP:

未经请求的ACK——RST

SYN——SYN/ACK RST

//通过我们发的包确定他是否在线,会回一个rst包

UDP:

ICMP端口不可达 一曲不复返

这里可以用一些工具,类似如:nmap、scapy、hping等进行实操。

附录1:nmap常用端口扫扫描:

nmap -sU 1.1.1.1

nmap 1.1.1.1 -sU -p 53

nmap -iL iplist.txt -sU -p 1-200

隐蔽端口扫描:

nmap -sS 1.1.1.1 -p 80,21,25,110,443

nmap -sS 1.1.1.1 -p 1-65535 --open

nmap -sS 1.1.1.1 -p- --open

nmap -sS -iL iplist.txt -p 80,21,22,23

全连接端口扫描:

nmap -sT 1.1.1.1 -p 80

nmap -sT 1.1.1.1 -p 80,21,25

nmap -sT 1.1.1.1 -p 80-2000

nmap -sT -iL iplist.txt -p 80

服务扫描:

nmap -sT 1.1.1.1 -p 22 --script=banner

服务识别:

nmap 1.1.1.1 -p 80 -sV

操作系统识别:

nmap 1.1.1.1 -O

SMB扫描:

nmap -v -p139,445 192.168.60.1-20

nmap 192.168.60.4 -p139,445 --script=smb-os-discovery.nse

nmap -v -p139,445 --script=smb-check-vulns --script-args=unsafe=1 1.1.1.1

nbtscan -r 192.168.60.0/24

enum4linux -a 192.168.60.10

SMTP扫描:

nmap smtp.163.com -p25 --script=smtp-enum-users.nse --script-args=smtp-enum-users.methods={VRFY}

nmap smtp.163.com -p25 --script=smtp-open-relay.nse

防火墙识别:

nmap -sA 172.16.36.135 -p 22