在很多时候,一些有关网站的源代码会被上传到相关的网站中,比如github、gitee等等,那么在这些网站中我们就可以对这些泄露的代码进行审计,也许能找到其相关的信息。

比如:.hg源代码泄露、.git源代码泄露、cvs源代码泄露、svn源代码泄露(当然这里的svn现在在扫描器中就能爆出来)、.DS_store文件泄露、网站的备份文件泄露:rar/zip/tar.gz/7z/bak/tar

下面举个例子:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-xD89YL7M-1608609008384)()]

打包了部分代码:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-rjyn02So-1608609008389)()]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-tLpqxJAe-1608609008391)()]

换了一个备份文件字典后,开始扫描

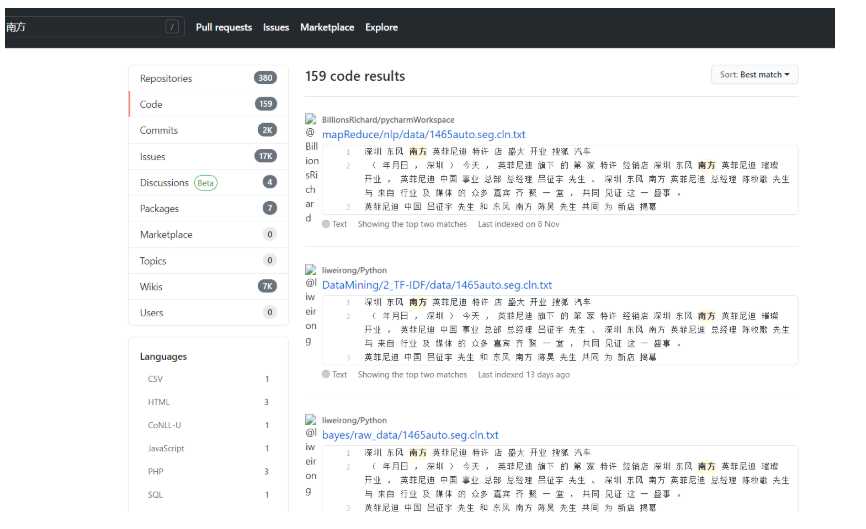

github信息泄露

在github上面会存有很多的源码信息,那么如果目标的源码可能存在于上面,那么在github上面输入相应的关键字,也许就能匹配到关于目标的结果,然后分析有没有利用的价值,比如:IP、用户名密码、数据、网站过滤规则等等。

举个例子:

注:与github这样的网站有很多的类似,如:https://searchcode.com/、https://gitee.com/、gitcafe.com、code.csdn.net

Google hack

前面已经介绍过了,有关Google的语法需要自行匹配。那么很有可能就爆出一些目标后台的相关内容,可能是数据表等。

无非就是:filetype:xls 或者 filetype:docx等等

接口信息泄露

所谓接口信息泄露,无非就是一些程序调用的API导致目标相关的一些数据或者文件内容暴露,那么这就是一个采集点。(有没有能够利用的未授权访问等)

社工信息泄露

在这方面的信息泄露,可能就包含了目标的个人信息,像一些普通的社交网站、新闻组、论坛、招聘网等等凡是能够应用到的信息,存在可能进行社工的信息都是可采集点。

比如可以 去天眼查:https://www.tianyancha.com/、https://www.instantcheckmate.com/、

邮箱地址信息泄露

收集的一般都是目标注册域名时候可能使用的邮箱,有时候会进行钓鱼攻击等方式都需要邮箱等重要信息点。

可以使用theHarvester工进行邮箱收集(一般在引擎、DNS反查等手段中都可能查到。)[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-XcpWFexj-1608609008402)()]

历史漏洞收集

仔细分析,大胆验证,发散思维,对企业的运维、开发习惯了解绝对是有很大的帮助。可以把漏洞保存下来,进行统计,甚至炫一点可以做成词云展示给自己看,看着看着或者就知道会有什么漏洞。(主要是看一些企业是否有暴露出来的漏洞没有去修补)

wooyun 历史漏洞库: 、

漏洞银行:https://www.bugbank.cn/

360补天:https://www.butian.net/

教育行业漏洞报告平台(Beta)https://src.edu-info.edu.cn/login/

其他

微步在线:https://www.virustotal.com/gui/ 、网盘搜索:或https://www.lingfengyun.com/ 网盘密码破解可参考:https://www.52pojie.cn/thread-763130-1-1.html

6、信息整理 1).指纹识别所谓指纹识别,即发现当前目标所处的环境框架是什么、哪个版本等,当我们拿到这些信息之后,我们应该做的就是查询这个框架有没有漏洞,曾经出现过什么漏洞,然后我们查找这些漏洞的使用方法,验证目标是否存在这些漏洞,如果打了补丁那么就跳过这个思路,如果没有那么就利用漏洞达成突破。

相关指纹识别的在线站点可以有:

https://www.yunsee.cn/

相关的指纹识别工具:

御剑WEB指纹识别、wappalyzer(浏览器插件)

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-mLfHdIlx-1608609008411)()]

当然不止这些方法,像我常用的shodan、fofa等也能快速识别:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-gsUOlEjV-1608609008413)()]

2).waf识别